Nova versão de malware bancário mira 40 bancos do Brasil e do México. A Check Point Research (CPR) descobriu recentemente uma campanha ativa implantando uma nova variante do malware bancário BBTok na América Latina.

Originalmente exposta em 2020, a variante recém-descoberta do malware replica as interfaces de mais de 40 bancos mexicanos e brasileiros e engana as vítimas infectadas para que insiram o código autenticação de dois fatores em suas contas bancárias ou o número do cartão de pagamento

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, descobriu uma nova versão do malware bancário BBTok (em operação desde 2020) que falsifica as interfaces de mais de 40 bancos no Brasil e no México. Seu objetivo é enganar as pessoas com PCs infectados para que insiram o número do cartão bancário ou o código de autenticação de dois fatores (2FA) em suas contas.

Os cibercriminosos por trás do malware BBTok estão constantemente aprimorando suas técnicas para infectar os PCs das vítimas, usando e-mails de phishing mais sofisticados e mantendo ativamente cadeias de infecção diversificadas para diferentes versões do Windows. Essas cadeias empregam uma ampla variedade de tipos de arquivos, incluindo as extensões ISO, ZIP, LNK, DOCX, JS e XLL

“Enquanto em todo o mundo vemos uma tendência consistente de malware multiuso que é capaz de realizar diversas atividades diferentes (roubar dados e credenciais, enviar ransomware, entre outras), na América Latina ainda vemos um domínio de malware bancário cujo único objetivo é roubar informações financeiras das vítimas. Os ataques cibernéticos aumentaram 8% este ano no mundo e não mostram sinais de desaceleração”, informa Sergey Shykevich, gerente do Grupo de Inteligência de Ameaças da Check Point Research (CPR).

De acordo com a equipe da CPR, ao analisarem a campanha, eles encontraram alguns dos recursos do servidor da ameaça usados nos ataques visando centenas de usuários no Brasil e no México. Os componentes do lado do servidor são responsáveis por servir cargas maliciosas que provavelmente foram distribuídas por meio de links de phishing. Foram observadas inúmeras iterações dos mesmos scripts e arquivos de configuração do lado do servidor que demonstram a evolução dos métodos de implantação de malware bancário BBTok ao longo do tempo.

No blog da Check Point Research (CPR), os pesquisadores publicaram os bastidores da análise técnica do BBTok dos componentes do lado do servidor de um banco, bem como a lista de bancos-alvo do Brasil e do México.

A evolução do BBTok

O malware bancário BBTok, revelado pela primeira vez em 2020, foi implantado na América Latina por meio de ataques sem arquivo. O malware bancário possui um amplo conjunto de funcionalidades, incluindo enumeração e eliminação de processos, controle de teclado e mouse e manipulação de conteúdo da área de transferência. Além disso, o BBTok contém recursos clássicos de um cavalo de Troia bancário, simulando páginas de login falsas para uma ampla variedade de bancos que operam no México e no Brasil.

Desde que foi divulgado publicamente pela primeira vez, os operadores do BBTok adotaram novos TTPs (Táticas, Técnicas e Procedimentos do atacante), ao mesmo tempo que ainda utilizam principalmente e-mails de phishing com anexos para a infecção inicial. Recentemente, os pesquisadores da Check Point Research viram indícios de malware bancário distribuído por meio de links de phishing, e não como anexos do próprio e-mail.

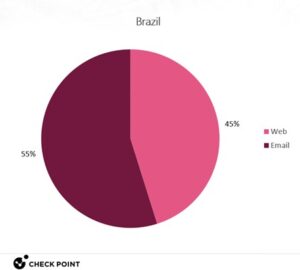

O vetor de ataque e-mail é um dos mais adotados por atacantes. De acordo com relatório de Inteligência de Ameaças da Check Point Software, 55% dos arquivos maliciosos no Brasil foram entregues via e-mail nos últimos 30 dias.

Fonte: Relatório de Inteligência de Ameaças da Check Point Software

Desde o último relatório público sobre o BBTok há três anos, as técnicas, táticas e procedimentos dos operadores evoluíram significativamente, adicionando camadas adicionais de ocultação e downloaders, resultando em baixas taxas de detecção.

O BBTok continua ativo, visando usuários no Brasil e no México, empregando cercas geográficas em várias camadas para garantir que as máquinas infectadas sejam provenientes apenas desses países. A cerca geográfica multicamadas é uma abordagem sofisticada para criar limites ou zonas virtuais em áreas geográficas. Envolve o uso de múltiplas camadas desses limites, cada uma com seu próprio conjunto de especificações e critérios.

O malware bancário BBTok tem uma funcionalidade dedicada que replica as interfaces de mais de 40 bancos mexicanos e brasileiros e engana as vítimas do malware para que insiram o código 2FA em suas contas bancárias ou o número do cartão de pagamento. Uma análise do código de carga útil do lado do servidor revelou que os atacantes estão mantendo ativamente cadeias de infecção diversificadas para diferentes versões do Windows.

Ao se passar por instituições legítimas, essas interfaces falsas induzem usuários desavisados a divulgar detalhes pessoais e financeiros, enganando a vítima para que insira o código de segurança ou número do token que serve como 2FA para a conta bancária e para realizar o controle da conta da vítima. Em alguns casos, esse recurso também engana a vítima, fazendo-a inserir o número do cartão de pagamento.

O cuidado com tentativas de phishing online

Os ataques de phishing podem ter vários e diferentes objetivos, incluindo entrega de malware, roubo de dinheiro e de credenciais. No entanto, a maioria dos golpes de phishing criados para roubar as informações pessoais podem ser detectados se o usuário prestar atenção suficiente.

Assim, os pesquisadores listam as principais dicas de prevenção de phishing que o usuário deve ter em mente:

- Sempre desconfie de e-mails de redefinição de senha

Os e-mails de redefinição de senha foram criados para ajudar quando o usuário não consegue lembrar a senha da sua conta. Ao clicar em um link, é possível redefinir a senha dessa conta para algo novo. Não saber a senha é, obviamente, também o problema que os cibercriminosos enfrentam ao tentar obter acesso às contas online de seus alvos. Ao enviar um e-mail falso de redefinição de senha que direciona o usuário para um site de phishing semelhante, os atacantes podem convencê-lo a digitar as credenciais da sua conta e enviá-las a eles. Assim, ao receber um e-mail não solicitado de redefinição de senha, deve-se sempre visitar o site diretamente (não clique em links incorporados) e altere sua senha para algo diferente nesse site (e em quaisquer outros sites com a mesma senha).

2. Nunca compartilhe suas credenciais

O roubo de credenciais é um objetivo comum dos ataques cibernéticos. Muitas pessoas reutilizam os mesmos nomes de usuário e senhas em muitas contas diferentes, portanto, roubar as credenciais de uma única conta provavelmente dará ao atacante acesso a várias contas online do usuário.

Como resultado, os ataques de phishing são projetados para roubar credenciais de login de várias maneiras, como:

- Sites de phishing: os atacantes criarão sites semelhantes que exigem autenticação do usuário e apontarão para esses sites em seus e-mails de phishing. Cuidado com links que não vão para onde se pensa ir.

- Malware para roubo de credenciais: nem todos os ataques contra as credenciais são diretos. Alguns e-mails de phishing contêm malware, como keyloggers ou trojans, projetados para espionar quando o usuário digita senhas no computador.

- Golpes de suporte: os cibercriminosos podem se passar por especialistas de suporte ao cliente de organizações como Microsoft, Apple e empresas similares e solicitar suas credenciais de login enquanto “ajudam” o usuário com seu computador.

3. Sempre observe o idioma do e-mail

As técnicas de engenharia social são projetadas para tirar vantagem da natureza humana. Isto inclui o fato de que as pessoas são mais propensas a cometer erros quando estão com pressa e tendem a seguir as ordens de outras em posições de autoridade. Os ataques de phishing geralmente usam essas técnicas para convencer seus alvos a ignorar possíveis suspeitas sobre um e-mail e clicar em um link ou abrir um anexo. Algumas técnicas comuns de phishing incluem:

- Pedido/Entrega Falsos: Um e-mail de phishing irá se passar por uma marca confiável (Amazon, FedEx, etc) informando que a vítima fez um pedido ou recebeu uma entrega. Ao clicar para cancelar o pedido ou entrega não autorizada, o site (que pertence a um cibercriminoso) exigirá autenticação, permitindo que o invasor roube credenciais de login.

- Business Email Compromise (BEC) ou Comprometimento de E-mail Comercial: os golpes de BEC aproveitam a hierarquia e a autoridade dentro de uma empresa. Um atacante se passará pelo CEO ou por outros executivos de alto nível e ordenará ao destinatário do e-mail que execute alguma ação, como enviar dinheiro para uma determinada conta bancária (que pertence ao golpista).

- Fatura Falsa: O phisher fingirá ser um fornecedor legítimo solicitando o pagamento de uma fatura pendente. O objetivo final desse golpe é transferir dinheiro para a conta do cibercriminoso ou entregar malware por meio de um documento malicioso.

Embora o BBTok tenha conseguido permanecer fora do radar devido às suas técnicas evasivas e visando vítimas apenas no México e no Brasil, é evidente que ele ainda está ativamente implantado. Devido às suas muitas capacidades e ao seu método de entrega único e criativo envolvendo arquivos LNK, SMB e MSBuild, ainda representa um perigo para organizações e indivíduos na região.

O que os pesquisadores viram reforça a convicção deles de que todos os agentes de ameaças, incluindo aqueles motivados financeiramente, estão constantemente evoluindo e a melhorando os seus métodos, seguindo novas tendências de segurança e a experimentando novas ideias e oportunidades.

Sergey Shykevich recomenda fortemente que “os usuários permaneçam vigilantes e tenham cuidado com e-mails suspeitos com arquivos anexados, bem como prestem atenção extra onde inserem suas credenciais bancárias e informações de cartão de pagamento”.

Veja também:

- Check Point Software aponta as consequências da “roleta” do ransomware no MGM Resorts

- Proofpoint lança inovações pioneiras no setor de cibersegurança para quebrar a cadeia de ataques

- LGPD: PMEs precisam se adequar, senão vão morrer

- IA Generativa e Segurança: é possível conciliar?

- DIA DO CLIENTE: saiba como se proteger de golpes nessa data

- Empresas podem impedir funcionários de usarem o TikTok?

- Cinco ações para consolidar a segurança na nuvem e reduzir custos

- Ataque Man-in-the-Middle, sua empresa está preparada para este tipo de fraude?

- Quer melhorar a segurança da informação e a proteção de dados? Tire as senhas!

- Hacks ao setor da saúde incidem mais sobre registros de pacientes

- Botnet Mirai: eletrodomésticos podem atacar usuários?

- O impossível já não existe mais?

12 Trackbacks / Pingbacks