Hackers russos usam DropBox e Google Drive para descarregar cargas maliciosas. APT29 tira proveito de serviços de nuvem legítimos, como Google Drive e Dropbox.

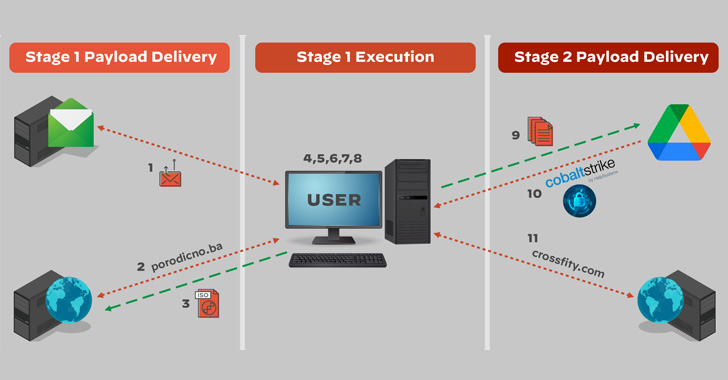

O grupo de hackers patrocinado pelo Estado russo, conhecido como APT29, foi atribuído a uma nova campanha de phishing que tira proveito de serviços de nuvem legítimos, como Google Drive e Dropbox, para entregar cargas maliciosas em sistemas comprometidos.

“Acredita-se que essas campanhas tenham como alvo várias missões diplomáticas ocidentais entre maio e junho de 2022“, disse a Unidade 42 da Palo Alto Networks em um relatório de terça-feira. “As iscas incluídas nestas campanhas sugerem como alvo uma embaixada estrangeira em Portugal, bem como uma embaixada estrangeira no Brasil.“

O APT29, também rastreado sob os apelidos de Cozy Bear, Cloaked Ursa ou The Dukes, foi caracterizado como um grupo organizado de ciberespionagem que trabalha para coletar informações alinhadas aos objetivos estratégicos da Rússia.

Alguns aspectos das atividades da ameaça persistente avançada, incluindo o infame ataque da cadeia de suprimentos SolarWinds de 2020, são rastreados separadamente pela Microsoft sob o nome Nobelium, com Mandiant chamando-o de um ator de ameaças em evolução, disciplinado e altamente qualificado que opera com um nível elevado de segurança operacional”.

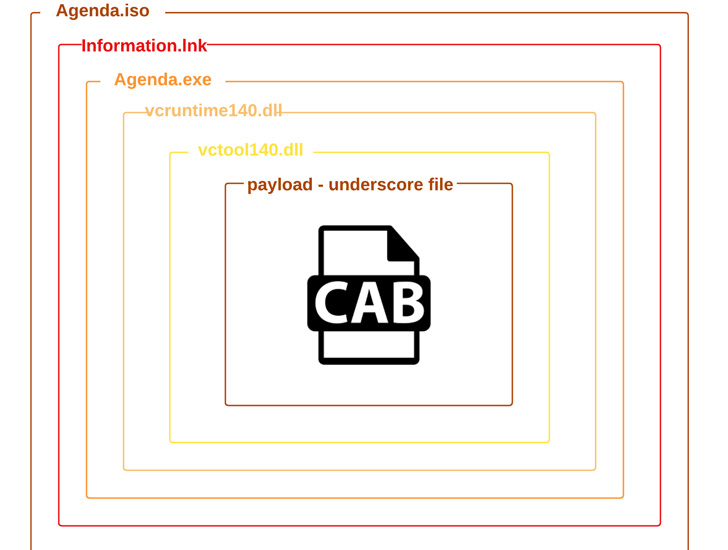

As invasões mais recentes são uma continuação da mesma operação secreta anteriormente detalhada por Mandiant e Cluster25 em maio de 2022, na qual os e-mails de spear phishing levaram à implantação de Cobalt Strike Beacons por meio de um anexo de conta-gotas HTML apelidado de EnvyScout (também conhecido como ROOTSAW) anexadas diretamente às missivas.

O que mudou nas iterações mais recentes é o uso de serviços em nuvem como Dropbox e Google Drive para ocultar suas ações e recuperar malware adicional em ambientes de destino. Diz-se que uma segunda versão do ataque observado no final de maio de 2022 se adaptou ainda mais para hospedar o dropper HTML no Dropbox.

“As campanhas e as cargas úteis analisadas ao longo do tempo mostram um forte foco em operar sob o radar e reduzir as taxas de detecção“, observou Cluster25 na época. “A esse respeito, mesmo o uso de serviços legítimos como Trello e Dropbox sugere que a vontade do adversário de operar por um longo tempo nos ambientes das vítimas permanecendo indetectável“.

O EnvyScout , por sua vez, serve como uma ferramenta auxiliar para infectar ainda mais o alvo com o implante de escolha do ator, neste caso, um executável baseado em .NET que está oculto em várias camadas de ofuscação e usado para exfiltrar informações do sistema, bem como executar binários de próximo estágio, como Cobalt Strike, obtidos do Google Drive.

“O uso dos serviços DropBox e Google Drive […] é uma nova tática para esse ator e que se mostra difícil de detectar devido à natureza onipresente desses serviços e ao fato de serem confiáveis por milhões de clientes em todo o mundo“, disseram os pesquisadores.

As descobertas também coincidem com uma nova declaração do Conselho da União Europeia, chamando a atenção para o aumento de atividades cibernéticas maliciosas perpetradas por agentes de ameaças russos e “condenando esse comportamento inaceitável no ciberespaço”.

“Esse aumento de atividades cibernéticas maliciosas, no contexto da guerra contra a Ucrânia, cria riscos inaceitáveis de efeitos colaterais, má interpretação e possível escalada“, disse o Conselho em comunicado à imprensa.

Fonte: The Hacker NewsVeja também:

- Rússia multa Google em US$ 358 milhões por violar restrição à informações

- Dinamarca bane Google Workspace por não conformidade com GDPR

- 5 principais maneiras como o DLP ajuda na conformidade com a LGPD

- Como o DLP ajuda a proteger as informações financeiras

- Microsoft detalha como a campanha de phishing ignorou a MFA

- O que os escritórios de advocacia precisam saber sobre segurança cibernética

- Data Loss Prevention e Conformidade com a LGPD

- Sophos nomeada líder no KuppingerCole Leadership Compass 2022

- Cloud viabiliza negócios, mas segurança ainda é um desafio para as empresas

- Cibersegurança: uma lista de tarefas para sua empresa

- Cloud computing: infraestrutura completa e segura

- Patch Tuesday julho é rico em problemas do Azure e do Windows

1 Trackback / Pingback