Alerta: Links de phishing via Linktree visam roubo de informações. Pesquisadores da Avanan, uma empresa da Check Point Software, descobriram um golpe para roubo de credenciais via contas no aplicativo com links de phishing criadas por cibercriminosos

O Linktree, aplicativo para facilitar a criação, curadoria e compartilhamento de conteúdo dos usuários, é uma maneira popular e fácil de hospedar páginas de biografias dos perfis no Instagram e TikTok e em outras plataformas de mídia social. É uma maneira simples de ter um link que mostre sua biografia, identificadores de mídia social e qualquer outra informação. Em apenas alguns minutos, e sem necessidade de conhecimento de codificação, qualquer pessoa pode direcionar seus seguidores para as principais informações.

Agora, o que os pesquisadores da Avanan, empresa de segurança de colaboração e e-mail em nuvem, adquirida pela Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, em agosto de 2021, descobriram é que os cibercriminosos estão usando esse recurso para direcionar as vítimas a entregarem suas credenciais. A seguir, os pesquisadores relatam como os hackers estão criando contas gratuitas no Linktree e usando-as para enviar usuários para páginas de coleta de credenciais.

Nesse ataque, os cibercriminosos estão criando páginas Linktree legítimas para hospedar URLs maliciosas para coletar credenciais:

- Vetor de ataque: e-mail

- Tipo: Coleta de Credenciais

- Técnicas: Engenharia Social, Aninhamento (nesting) de URL

- Alvo: Qualquer usuário final

Exemplo de e-mail:

Passo 1:

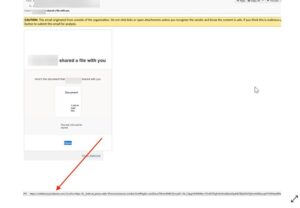

Nesse ataque, os usuários finais recebem um e-mail com uma notificação falsificada do Microsoft OneDrive ou Sharepoint informando que um arquivo foi compartilhado com eles e instruindo-os a abrir o arquivo.

“Esse e-mail faz um bom trabalho de falsificação de uma página de compartilhamento de documentos do Microsoft OneDrive ou Sharepoint, embora não seja legítimo. É possível notar que a URL está desativada. Primeiro, há o ‘URLdefense.Proofpoint.’ no início da URL. Isso se refere à proteção do tempo de clique do Proofpoint. (E significa que o alvo desse ataque também tinha Proofpoint.) Ele envolve o link e testa no clique, mas como é Linktree, qualquer análise vai mostrar que está limpo”, explica Jeremy Fuchs, pesquisador e analista de cibersegurança na Avanan.

Passo 2:

A URL no e-mail redireciona as vítimas para a página Linktree. Nesse caso, o hacker construiu um botão simples que os redireciona para a terceira e última página.

Passo 3:

Por fim, o usuário é redirecionado para um página de login falsa (imagem acima) do Office 365, onde é solicitado que insira suas credenciais. Então, é nesse momento que essas credenciais serão prontamente roubadas.

Técnicas

“Aproveitar sites legítimos para hospedar conteúdo malicioso é uma maneira infalível de entrar na caixa de entrada”, diz Fuchs. A maioria dos serviços de segurança examinará o link – neste caso, o Linktree – e verá que é legítimo e aceitará a mensagem. Isso porque é legítimo.

Os serviços de segurança de e-mail podem procurar outras pistas, como contexto e endereço do remetente. Mas, em geral, isso conta apenas parte da história, principalmente quando o link é limpo.

Isso significa que emular a página por trás da URL é muito importante, pois isso ajuda a indicar que a página final é maliciosa.

Também cabe aos usuários fazer algumas pesquisas. Eles deveriam pensar “por que essa pessoa me enviaria um documento via Linktree?”. Muito provavelmente, não seria o caso. Isso tudo faz parte da conscientização de segurança e de entender se um e-mail ou processo parece lógico.

“Os hackers, é claro, estão apostando que os usuários não farão essas etapas extras. Muitos não fazem. Os usuários verão um documento destinado a eles e passarão pelo processo para abri-lo, mesmo que isso signifique esquecer as boas práticas de segurança. Leva apenas um momento apressado, algumas teclas mal posicionadas, para causar danos tremendos a uma organização; e essa abertura é tudo o que um hacker precisa”, alerta Jeremy Fuchs.

Melhores práticas: orientações e recomendações

Para se proteger contra esses ataques, os usuários podem fazer o seguinte:

- Sempre verificar o endereço do remetente antes de responder a um e-mail.

- Parar e pensar se o meio usado para entregar um arquivo é típico/comum.

- Ao fazer login em uma página, verificar novamente a URL para ver se é da Microsoft ou de outro site legítimo

Veja também:

- Dados do Detran são vazados em grupos hackers

- Data Centers reagem ao aumento de ameaças com mitigação DDoS

- 90% das empresas pretendem investir em segurança digital em 2023

- Brasil é principal alvo de ataques cibernéticos da América Latina

- Como o ChatGPT pode comprometer a privacidade e a segurança online?

- Nova campanha do Emotet contorna os bloqueios da Microsoft

- Segurança na nuvem: confira 6 práticas para proteger os dados

- Cisco e Senac Nacional pretendem diminuir a escassez de habilidades digitais e cibersegurança

- Aumenta o comércio de contas roubadas ChatGPT Premium

- Fortinet expande seu programa de certificação NSE

- O impacto da estratégia de cibersegurança dos EUA na infraestrutura crítica

- Cremesp lança guia inédito sobre a Lei Geral de Proteção de Dados (LGPD)

1 Trackback / Pingback