Plataforma de ERP anônima vazou centenas de milhares de registros. Pesquisadores descobrem vazamento expondo clientes europes.

A equipe de segurança cibernética do Safety Detectives descobriu um vazamento de dados substancial afetando um provedor de software ERP chinês anônimo e expondo clientes europeus.

O servidor ElasticSearch não reclamado expôs mais de 300.000 registros, o que equivale a cerca de 500 MB de dados. Essa violação afeta principalmente os compradores de comércio eletrônico, embora alguns vendedores de comércio eletrônico também possam estar em risco.

O que sabemos sobre a empresa?

O proprietário do servidor é, no momento da publicação, desconhecido. Acreditamos que o servidor pertence a uma empresa de tecnologia chinesa que opera uma plataforma ERP – isso atende a empresas de comércio eletrônico que vendem em sites como Amazon e Shopify.

“ERP” significa “planejamento de recursos empresariais”. As plataformas ERP permitem que os usuários gerenciem vários aspectos de seus negócios; de contabilidade a aquisições, gerenciamento de projetos, avaliação de riscos e conformidade, bem como várias operações relacionadas à cadeia de suprimentos. Essas plataformas ajudam os varejistas a gerenciar as operações diárias de seus negócios em tempo real.

Resumindo, o software ERP facilita a vida dos proprietários de negócios ao integrar vários processos em um programa simples.

As referências em todo o servidor indicam que os serviços ERP são fornecidos por uma empresa chinesa. Todos os produtos que vimos durante a investigação do servidor parecem ser exportações chinesas e muitos dos logs do banco de dados também são escritos em chinês.

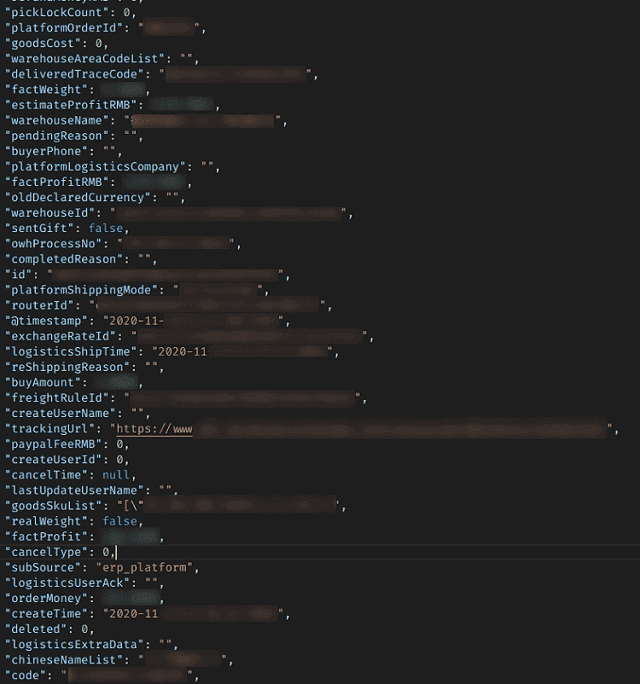

As informações da subfonte confirmam que os dados foram coletados por uma plataforma ERP.

Os campos de subsource e várias referências fornecem informações limitadas da empresa

O que foi vazado?

O servidor ElasticSearch, hospedado pela Alibaba Cloud, foi deixado sem criptografia e sem proteção por senha. Ele expôs 329.144 registros confidenciais, totalizando cerca de 500 MB de dados.

O conteúdo do servidor vaza principalmente dados para compradores de comércio eletrônico , ou seja, os compradores que compram produtos de empresas que usam a plataforma ERP.

160.036 registros de pagamento vazam várias formas de PII do comprador por meio de registros de compra e links de fatura em destaque. Os dados do comprador vazados incluem:

- Nomes de compradores

- Números de telefone

- Endereço de e-mail

- Endereços de entrega

- Endereços de cobrança

- Itens encomendados

- Preços pagos

O servidor também vazou informações de entrega , o que poderia colocar os compradores e vendedores de comércio eletrônico em risco. Os detalhes de entrega expostos incluem:

- Nomes de serviço de correio

- URLs de rastreamento de pedidos e códigos de rastreamento

- Horários e datas de envio

Os registros e faturas também expuseram alguns dados para vendedores de comércio eletrônico usando a plataforma ERP, como:

- Nomes de vendedores

- Endereços de e-mail do vendedor

- Informações de pagamento; vazamento de produtos vendidos, preços de produtos e tempo de venda

- Lucros estimados; de cada venda

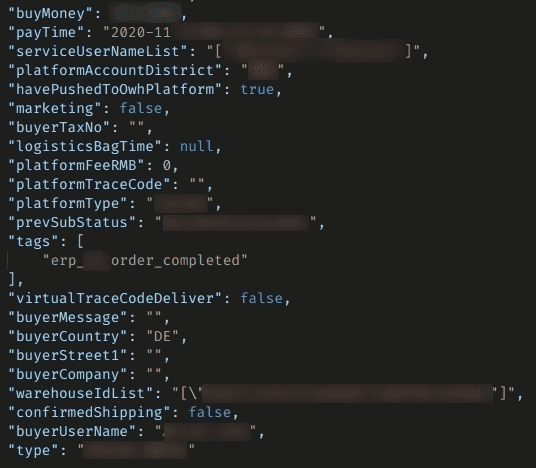

Embora o servidor pareça pertencer a uma empresa de tecnologia chinesa, muitos dos dados do comprador expostos em seus registros de compra pertencem a clientes europeus. As PII de compradores de comércio eletrônico dinamarqueses e franceses podem ser encontradas entre os registros, e os clientes de comércio eletrônico alemães aparecem com destaque no banco de dados.

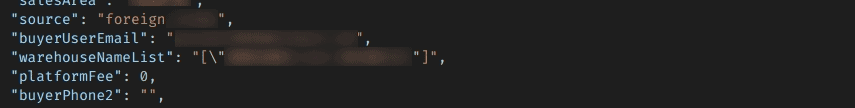

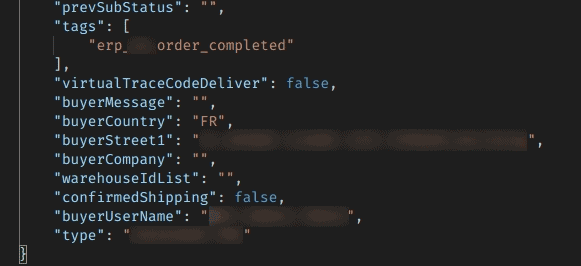

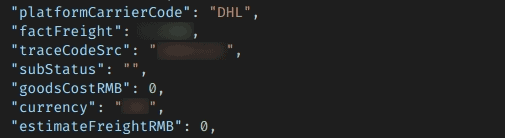

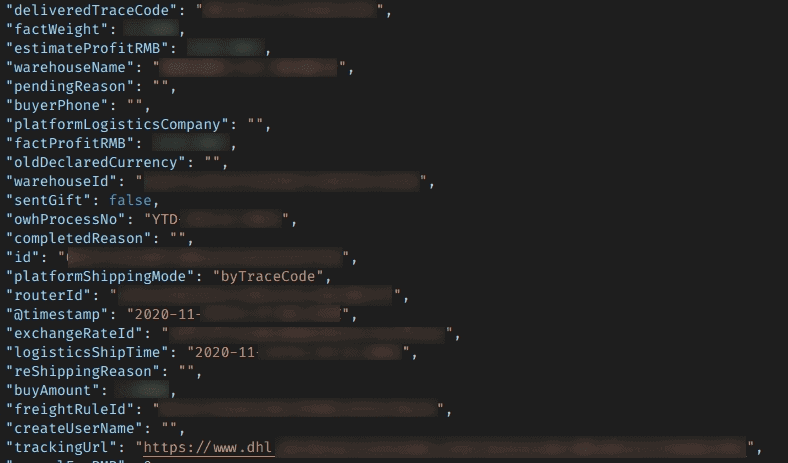

As evidências de PII do comprador (nomes, detalhes de compra, informações de contato e endereços) podem ser vistas nas imagens a seguir.

O nome de um comprador alemão e o recurso de detalhes de compra no servidor

Os números de telefone do comprador estão visíveis

Os endereços de e-mail do comprador também podem ser encontrados nos registros do servidor

O endereço de entrega de um comprador francês

As informações de entrega vazadas incluem uma série de dados confidenciais sobre os transportadores e o status dos pedidos dos compradores de comércio eletrônico. Você pode ver a evidência das informações de entrega abaixo.

“DHL” é nomeada como a transportadora de vários pedidos

Códigos de rastreamento, URLs de rastreamento e datas e horários de envio estão no servidor

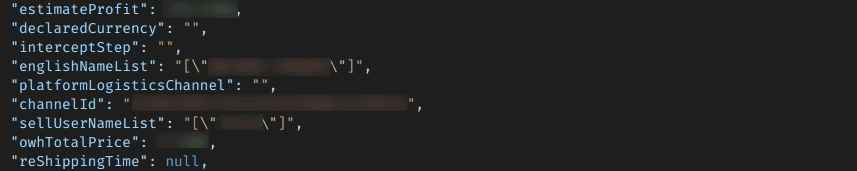

A maioria das informações vazadas está relacionada aos compradores de comércio eletrônico, no entanto, nomes de vendedores expostos, endereços de e-mail e informações de “lucro estimado” afetam os fornecedores de comércio eletrônico que usam a plataforma ERP desconhecida.

Os campos “PlatformAccount” mostram endereços de e-mail para usuários ERP

Os campos “EstimateProfit” e “SellUserNameList” vazam as informações pessoais e comerciais dos vendedores

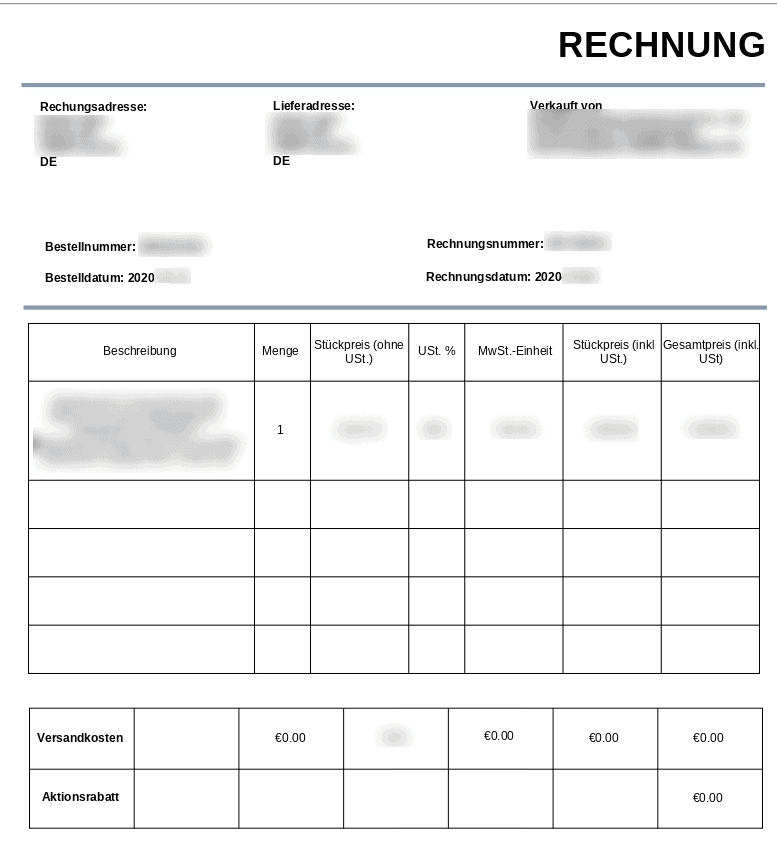

Conforme mencionado, os registros de compra do servidor ElasticSearch aberto continham vários links para faturas.

Essas faturas expunham PII do comprador e do vendedor, incluindo nomes, endereços de cobrança e entrega dos compradores e os nomes e endereços dos vendedores. Informações de compra também vazaram, incluindo produtos comprados e preços pagos. Isso pode impactar compradores e vendedores.

Links para faturas podem ser acessados nos logs do servidor

Uma fatura do servidor anônimo

Você pode encontrar uma análise completa dessa violação de dados na tabela abaixo.

| Número de registros vazados | 329.144 |

| Número de usuários afetados | Provavelmente 50-150k (estimativa aproximada) |

| Tamanho da violação | ~ 500 MB |

| Localização do servidor | N / D |

| Localização da empresa | N / D |

Descobrimos o banco de dados ElasticSearch aberto em 25 de julho de 2021. O conteúdo do servidor parece ter sido exposto desde novembro de 2020.

Entramos em contato com o Departamento de Abuso de Alibaba a respeito dessa violação de dados. O Alibaba não respondeu, mesmo depois de enviarmos uma mensagem de acompanhamento e, mais tarde, entramos em contato com o CERT alemão, que respondeu à nossa mensagem prontamente. O CERT alemão também não conseguiu entrar em contato com o provedor de hospedagem.

Para ajudar a fechar essa violação, entramos em contato com alguns dos clientes do ERP que vazaram, encontrados no conteúdo do banco de dados aberto do Elasticsearch. Não recebemos resposta de nenhuma dessas pessoas.

Impacto de violação de dados

Uma violação de dados dessa magnitude vaza informações para milhares de pessoas. Não podemos saber se os hackers acessaram o conteúdo do servidor.

A maioria dos dados do servidor pertence a compradores de comércio eletrônico. Esse grupo enfrenta o maior risco se hackers acessarem os logs do servidor. Os usuários da plataforma ERP (vendedores de comércio eletrônico) também correm o risco dessa violação de dados, enquanto a plataforma ERP não identificada provavelmente enfrentará implicações legais assim que for identificada.

Aqui estão algumas das ameaças cibernéticas que os compradores e vendedores de comércio eletrônico podem enfrentar.

Compradores de comércio eletrônico

As PII dos compradores de comércio eletrônico vazam de um terceiro e, além disso, de um anônimo. Isso significa que é improvável que os compradores descubram que seus dados vazaram.

Ainda assim, os compradores de comércio eletrônico podem sofrer uma variedade de atividades criminosas – o conhecimento das estratégias empregadas por malfeitores pode ser crucial para identificar e anular a ameaça do crime cibernético.

Phishing é um desses métodos que os cibercriminosos podem empregar com os dados vazados. Os ataques de phishing são um tipo de ataque de engenharia social em que os cibercriminosos tentam coagir mais dados confidenciais das vítimas ou instalar malware no dispositivo da vítima para complementar crimes adicionais.

Especificamente, os hackers podem contatar os usuários por telefone ou e-mail, referenciando o usuário pelo nome para estabelecer confiança. O invasor pode se passar por um vendedor de comércio eletrônico, referenciando os detalhes do pedido do usuário para construir uma narrativa em torno do motivo da comunicação. Eles podem dizer que o comprador foi cobrado a mais, por exemplo, e que o comprador pode solicitar um reembolso clicando em um link ou fornecendo os detalhes do cartão. Na realidade, qualquer uma das várias narrativas pode ser usada pelo hacker. Depois que o usuário clica no link, arquivos maliciosos podem ser instalados no dispositivo do usuário.

Outros tipos de fraude e golpes também são possíveis. Os phishers podem conduzir golpes de faturas falsas com a riqueza de detalhes do pedido disponíveis no servidor. Isso envolve o envio de uma fatura falsa ao usuário referente à compra. A partir daqui, o hacker pode convencer o usuário de que o pagamento original não foi bem-sucedido e a vítima deve pagar a fatura para evitar problemas.

Os endereços residenciais também estão disponíveis no banco de dados. Isso torna a invasão / roubo de casa uma possibilidade real se as PII forem vendidas para outros criminosos. Os ladrões podem ter como alvo usuários que fazem pedidos de alto valor na esperança de que a casa da vítima esteja cheia de produtos caros.

O roubo de mercadorias encomendadas é outro risco associado ao vazamento de detalhes do pedido. Links de rastreamento, horários de remessa, informações de correio, endereços de entrega e informações de pedidos fornecem aos criminosos dados suficientes para interceptar e roubar as mercadorias solicitadas por um usuário. Isso também pode colocar os usuários em contato próximo com criminosos, o que é perigoso.

Usuários ERP (vendedores de comércio eletrônico)

O roubo também afeta os vendedores de comércio eletrônico. Os vendedores de comércio eletrônico provavelmente teriam que arcar com o fardo financeiro dos bens roubados – reembolsando os usuários com novos produtos ou reembolsos. Remessas inteiras de pedidos podem ser interceptadas de uma vez, e os mensageiros podem ter que lidar com os agressores cara a cara.

Em outros lugares, os usuários expostos da plataforma ERP podem correr o risco de espionagem e espionagem de negócios .

Para começar, o servidor ElasticSearch já expôs uma variedade de detalhes para vendedores de comércio eletrônico: listas de produtos, listas de preços, informações de lucro e listas de clientes. Empresas rivais poderiam adquirir o conteúdo do servidor e obter informações sobre outros vendedores de comércio eletrônico. Em particular, listas de clientes, produtos e preços pagos poderiam ser usados para prospectar clientes de vendedores de comércio eletrônico e reduzir seus preços – roubando seu comércio.

Empresas rivais também podem realizar espionagem empresarial. Empresas rivais podem entrar em contato com vendedores de comércio eletrônico por e-mail, se passando por clientes ou colegas. Este rival poderia se dirigir ao vendedor diretamente, referenciando detalhes do pedido / remessa para construir confiança. Eventualmente, o infrator pode tentar arrancar segredos da indústria do vendedor de comércio eletrônico. Detalhes que eles podem usar para obter uma vantagem competitiva.

Plataforma ERP

Por fim, a plataforma ERP que vazou dados de compradores e vendedores de comércio eletrônico, com toda a probabilidade, estará sob o escrutínio da legislação de proteção de dados.

A maioria dos dados do servidor pertence a cidadãos de estados membros da UE. As leis de proteção de dados da UE são chamadas de GDPR. A UE pode agir fora da sua jurisdição sempre que os dados dos cidadãos da UE são manuseados indevidamente. Portanto, o GDPR poderia entregar um máximo de até € 20 milhões para a plataforma ERP, ou 4% do faturamento anual da empresa (o que for maior).

Embora não tenhamos certeza, o servidor também parece ser operado por proprietários chineses. Isso significa que as autoridades chinesas de proteção de dados poderiam, potencialmente, investigar o vazamento da plataforma de ERP.

A Lei de Cibersegurança da China estabelece multas máximas de até RMB 1.000.000 ($ 155.000) para empresas que manuseiam indevidamente os dados do consumidor. Indivíduos culpados também podem enfrentar multas adicionais entre RMB 100.000-1.000.000 e até prisão.

Em última análise, qualquer precipitação legal ou conhecimento público das práticas inadequadas de manuseio de dados da plataforma de ERP chinesa podem refletir negativamente em seus negócios. Depois que o provedor anônimo é identificado, os clientes existentes e potenciais podem optar por evitar a plataforma ERP por medo de que seus dados vazem.

Prevenindo a exposição de dados

Que medidas podemos tomar para evitar a exposição de dados e os efeitos colaterais prejudiciais de um vazamento de dados?

Aqui estão algumas dicas para evitar a exposição de dados:

- Forneça suas informações pessoais apenas a empresas / indivíduos confiáveis.

- Visite apenas domínios de sites seguros. Domínios seguros começam com ‘https’ e / ou um símbolo de cadeado fechado.

- Seja cauteloso quando solicitado a fornecer as formas mais importantes de informações pessoais (mantenha os números de identificação do governo e preferências pessoais para você).

- Crie senhas seguras. Use uma combinação de letras, maiúsculas, números e símbolos ao criar uma senha. Atualize suas senhas regularmente.

- Não clique em um link em um e-mail, mensagem SMS ou outro local, a menos que tenha 100% de certeza de que o remetente é legítimo.

- Edite suas configurações de privacidade nas redes sociais. Suas contas devem exibir seu conteúdo e detalhes pessoais apenas para usuários e amigos confiáveis.

- Limite as informações que você exibe quando conectado a uma rede Wi-Fi pública. A digitação dos detalhes do cartão de crédito deve ser evitada a todo custo.

- Use fontes online para aprender sobre crimes cibernéticos , proteção de dados e as etapas que você pode seguir para evitar ataques de phishing e malware.

Fonte: Safety Detectives

Veja também:

- Impressora HP permite execução de código privilegiado por invasores

- Microsoft Defender assusta administradores com falsos positivos da Emotet

- Panasonic divulga violação de dados após hack de rede

- RH está preparado para a Lei de Proteção de Dados?

- O que é um firewall virtual e quando usar?

- FortiGuard Labs prevê ataques cibernéticos que visam desde carteiras digitais até Internet via satélite

- Enfrente ameaças cibernéticas no início da cadeia de ataque com prevenção e detecção

- Ataques de Ransomware até setembro supera todo o ano de 2020

- GoDaddy – vazamento afeta 1,2Milhões de dados de clientes

- Unicred sofre ataque cibernético e fica fora do ar nesta segunda.

- Guardicore aprimora solução anti-ransomware

- Como proteger arquivos em uma nuvem pública

Deixe sua opinião!