Microsoft Power Apps mal configurado vaza dados sensíveis de centenas de portais. Pelo menos 38 milhões de registros foram expostos e muitas outras empresas podem ainda não estarem cientes do problema.

Pelo menos 38 milhões de registros vazaram por centenas de portais online que foram inadvertidamente configurados incorretamente por organizações que usam o Power Apps , um serviço da Microsoft para ativar aplicativos da web rapidamente.

Entre as empresas e organizações que estavam vazando dados estão American Airlines, Ford Motor Co., JB Hunt, o Departamento de Saúde de Maryland, o estado de Indiana, a Autoridade de Transporte Municipal de Nova York, Escolas de Nova York e até a Microsoft, que na verdade configuraram incorretamente vários dos seus próprios portais, de acordo com a empresa de segurança UpGuard.

Segundo o site Bank Info Security, do grupo ISMG, os dados expostos incluíam informações pessoais relacionadas a agendamentos de vacinas, datas de exames de drogas, números da Previdência Social, exames COVID-19, emprego e informações relacionadas à folha de pagamento. O acesso aos dados confidenciais envolveu uma modificação trivial no URL de um portal Power Apps.

A Microsoft agora alterou uma configuração padrão em Power Apps para tornar o uso do serviço mais seguro e menos provável de expor dados inadvertidamente. Antes da mudança, a empresa havia alertado em sua documentação do Power Apps sobre o perigo de configurações inseguras, mas isso aparentemente passou despercebido.

O problema foi descoberto em junho pela UpGuard, especializada em avaliar riscos aos dados. Desde então, o UpGuard contatou 47 organizações afetadas que tiveram alguns dos dados mais confidenciais expostos.

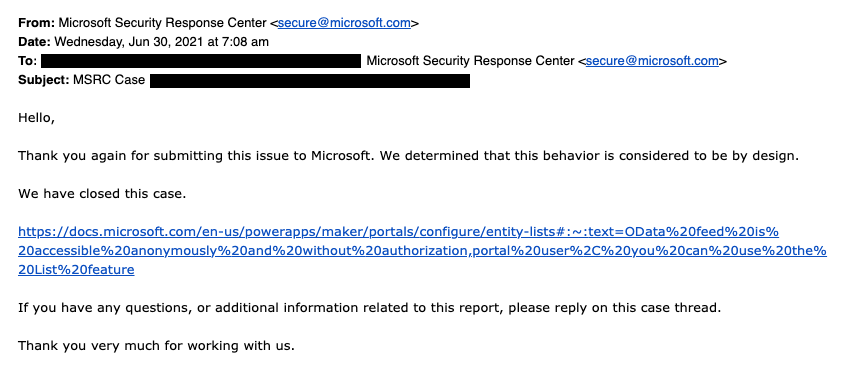

A Microsoft não ficou muito entusiasmada quando o UpGuard enviou um relatório de vulnerabilidade em 24 de junho. Em uma resposta por e-mail, o Microsoft Security Response Center disse ao UpGuard que a exposição de dados era um comportamento predefinido.

Resposta da Microsoft ao relatório de vulnerabilidade do UpGuard (Fonte: UpGuard)

No entanto, a Microsoft vem notificando proativamente as organizações por e-mail que têm dados expostos que deveriam ser privados, de acordo com o blog CRM Dica do Dia , que tem capturas de tela dos e-mails.

A Microsoft estava certa ao dizer que o problema não era tecnicamente uma vulnerabilidade, mas mesmo assim teve um sério impacto, diz Greg Pollock, vice-presidente de pesquisa cibernética da UpGuard.

“No início, fiquei muito desapontado porque pensei que era muito claro que era um problema de configuração que tinha sérios impactos na segurança dos dados que deveriam ser levados a sério por eles“, disse Pollock ao ISMG.

Em um comunicado, a Microsoft afirma: “Nossos produtos fornecem aos clientes flexibilidade e recursos de privacidade para criar soluções escaláveis que atendam a uma ampla variedade de necessidades. Levamos a segurança e a privacidade a sério e incentivamos nossos clientes a usar as melhores práticas ao configurar produtos de forma que melhor atender às suas necessidades de privacidade. “

O problema !

Power Apps podem usar OData, ou APIs RESTful Open Data Protocol , para exibir dados em portais. Power Apps podem ser configurados para exigir autenticação para acesso a esses feeds de lista OData ou permitir acesso anônimo.

APIs OData podem extrair dados de listas, e essas listas extraem dados de tabelas. A Microsoft tem um menu de permissões para as tabelas, mas por padrão, essas estavam desativadas. As organizações precisavam defini-los, e muitas não o fizeram.

A Microsoft agora mudou isso. A partir da versão 9.3.7.x dos portais Power Apps, as permissões de tabela agora são aplicadas por padrão para todas as listas, de acordo com uma nota de suporte de 5 de agosto . A Microsoft também emitiu orientações atualizadas sobre a proteção de listas e sobre como funcionam os feeds OData .

Como a UpGuard observa em sua postagem no blog , alguns tipos de dados, como os locais para receber as vacinas COVID-19, são permitidos para acesso público. Mas as PII dos vacinados não deveriam estar disponíveis.

Foi o que aconteceu com Denton County, Texas. O condado tinha um portal de Power Apps com várias listas OData expostas. Um apelidado de “msemr_appointmentemrset”, que continha 632.171 registros, tinha nomes e IDs de funcionários, endereços de e-mail, números de telefone, datas de nascimento, tipos de vacinação e datas e horários de consultas.

Outro tipo de lista, denominado “contactVaccinationSet”, continha 400.091 registros com nomes completos e tipos de vacinação. Ainda outra lista chamada “conjunto de contatos” tinha 253.844 registros com nomes completos e endereços de e-mail. UpGuard ligou para o condado em 7 de julho e os dados foram protegidos no mesmo dia.

Desatenção!

Por que tantas empresas de renome não perceberam que as configurações padrão da Microsoft representavam um perigo não é exatamente claro. Mas Pollock supõe que o Power Apps era tão fácil de usar que as pessoas provavelmente apenas rodavam os aplicativos sem ler completamente a documentação, que alertava sobre configurações inseguras.

“Se ninguém relatou um problema, então ninguém nunca o verificou”, diz Pollock.

Até a própria Microsoft configurou vários portais de Power Apps que não eram seguros, incluindo seu Portal Global de Serviços de Folha de Pagamento, que respondia a perguntas sobre folha de pagamento de empreiteiros e funcionários da Microsoft. Esse portal expôs 332.000 registros com nomes completos, números de telefone pessoais, endereços de e-mail e IDs de funcionários.

A Microsoft expôs dados de seu próprio serviço de folha de pagamento Power Apps. (Fonte: UpGuard)

A Microsoft expôs dados de seu próprio serviço de folha de pagamento Power Apps. (Fonte: UpGuard)

Em outro exemplo, a Microsoft tinha um portal inseguro que era usado para gerenciar programas e compromissos de clientes, observa o blog do UpGuard. Aquele expôs 277.400 registros com nomes completos e endereços de e-mail, e algumas listas expostas descreveram em quais programas essas pessoas estavam envolvidas.

O UpGuard se esforçou para entrar em contato com as organizações que tiveram algumas das exposições mais graves, mas provavelmente ainda há alguns afetados e não estão cientes. Pollock diz que espera que outras organizações verifiquem suas configurações agora que o problema está recebendo grande atenção.

Pollock diz que a situação dos Power Apps remonta aos dias em que os buckets do Amazon S3 eram comumente encontrados abertos na web, resultando em vazamentos de dados. A Amazon acabou alterando as configurações padrão para tornar esse tipo de erro de configuração menos comum, diz ele.

Nesse caso, a Microsoft “acabou fazendo a coisa certa“, diz Pollock. “Eu acho que eles poderiam ter feito isso antes.”

Fonte: Bank Info Security

- CISA emite alerta urgente sobre ProxyShell em Exchange

- Proteger a privacidade é um jogo perdido hoje, como mudar o jogo?

- Simulador de Ransomware, a sua rede é eficaz no bloqueio de ransomware?

- Hospital de Santa Catarina sofre ataque de Ransomware

- Uma VPN protege você de hackers?

- Lojas Renner fica fora do ar devido a ataque de Ransomware

- T-Mobile é invadida e hackers vazam informações de mais de 8 milhões de clientes

- Os riscos de segurança negligenciados da nuvem

- MPDFT promove iniciativas que ajudam a identificar situações de risco

- Vulnerabilidade PrintNightmare transformada em arma por Hackers

- Hacker tentam invadir o Tesouro Nacional

- Accenture é atingida por ataque de ransomware

Deixe sua opinião!