Para dar suporte às implantações Zero Trust que tentam bloquear dispositivos para acessar apenas destinos de rede aprovados, estamos anunciando o desenvolvimento do Zero Trust DNS (ZTDNS) em uma versão futura do Windows. O ZTDNS foi projetado para ser interoperável usando protocolos de rede de padrões abertos para satisfazer requisitos de Zero Trust, como aqueles encontrados no OMB M-22-09 e NIST SP 800-207 . O ZTDNS será útil para qualquer administrador que tente usar nomes de domínio como um identificador forte de tráfego de rede.

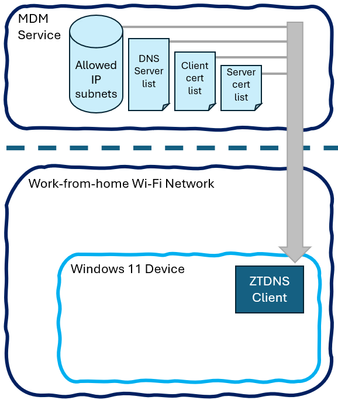

ZTDNS integra o cliente DNS do Windows e a Plataforma de Filtragem do Windows (WFP) para habilitar esse bloqueio baseado em nome de domínio. Primeiro, o Windows é fornecido com um conjunto de servidores DNS de proteção compatíveis com DoH ou DoT; espera-se que estes resolvam apenas nomes de domínio permitidos. Esse provisionamento também pode conter uma lista de sub-redes de endereços IP que sempre devem ser permitidas (para terminais sem nomes de domínio), identidades de certificados de servidor DNS protetores esperadas para validar adequadamente a conexão com o servidor esperado ou certificados a serem usados para autenticação do cliente.

Em seguida, o Windows bloqueará todo o tráfego de saída IPv4 e IPv6, exceto as conexões com os servidores DNS de proteção, bem como o tráfego DHCP, DHCPv6 e NDP necessário para descobrir informações de conectividade de rede. Observe que muitas opções desses protocolos serão ignoradas, como RDNSS, pois somente os servidores DNS de proteção configurados serão usados.

No futuro, as respostas DNS de um dos servidores DNS protetores que contêm resoluções de endereços IP acionarão exceções de permissão de saída para esses endereços IP. Isso garante que os aplicativos e serviços que usam a configuração DNS do sistema terão permissão para se conectar aos endereços IP resolvidos. Isso ocorre porque o endereço IP de destino será aprovado e desbloqueado antes que as resoluções de nome de domínio sejam retornadas ao chamador.

Quando aplicativos e serviços tentam enviar tráfego IPv4 ou IPv6 para um endereço IP que não foi aprendido por meio do ZTDNS (e não está na lista de exceções manuais), o tráfego será bloqueado. Isso não ocorre porque o ZTDNS tentou identificar tráfego malicioso ou proibido para bloquear, mas porque o tráfego não foi comprovadamente permitido. Isso torna o ZTDNS uma ferramenta útil no conjunto de ferramentas Zero Trust: ele assume que o tráfego é proibido por padrão. Isso permitirá que os administradores definam o bloqueio baseado em nome de domínio usando servidores DNS de proteção com reconhecimento de política. Opcionalmente, os certificados de cliente podem ser usados para fornecer identidades de cliente que afetam as políticas ao servidor, em vez de depender de endereços IP de cliente, que não são sinais seguros e não são confiáveis e estáveis para dispositivos de trabalho em qualquer lugar.

Ao usar o ZTDNS para aumentar suas implantações Zero Trust, os administradores podem obter rotulagem de nomes de todo o tráfego IPv4 e IPv6 de saída sem depender da interceptação do tráfego DNS de texto simples, participando de uma corrida armamentista para identificar e bloquear o tráfego DNS criptografado de aplicativos ou malware, inspecionando o SNI que será criptografado em breve ou dependerá de protocolos de rede específicos do fornecedor. Em vez disso, os administradores podem bloquear todo o tráfego cujo nome de domínio associado ou exceção nomeada não possa ser identificado. Isso torna irrelevante o uso de endereços IP codificados ou servidores DNS criptografados não aprovados, sem a necessidade de introduzir a terminação TLS e perder os benefícios de segurança da criptografia de ponta a ponta.

Para que os servidores DNS sejam usados como servidores DNS de proteção para bloqueio de ZTDNS, o requisito mínimo é oferecer suporte a DNS sobre HTTPS (DoH) ou DNS sobre TLS (DoT), pois o ZTDNS impedirá o uso de DNS de texto simples pelo Windows. Opcionalmente, o uso de mTLS nas conexões DNS criptografadas permitirá que o DNS Protetor aplique políticas de resolução por cliente. Em todos os casos, o ZTDNS não introduz nenhum protocolo de rede novo, o que o torna uma abordagem interoperável promissora para o bloqueio baseado em nomes de domínio.

O ZTDNS está entrando em visualização privada, o que significa que ainda não está disponível publicamente para teste. Haverá outro anúncio assim que o cliente ZTDNS estiver disponível para Insiders. Por enquanto, há informações adicionais sobre considerações para implantação do ZTDNS em um ambiente real nesta postagem do blog .

Por: Tommy Jensen

- Mais de 2 bilhões de cookies vazados na dark web são do Brasil

- 90% dos ataques a empresas começam com e-mail de phishing

- A Inteligência Artificial como aliada para segurança

- Engenharia Social: golpes e a importância do investimento em segurança

- Autenticação biométrica: uso da tecnologia “liveness”

- Como prevenir ciberataques e construir resiliência no setor de logística

- O que é a Cyber Kill Chain ?

- Vazamento de dados do PIX: especialistas orientam como se proteger

- Ciberataques aumentam 38% no primeiro trimestre de 2024

- Golpes virtuais: Como as empresas podem se proteger?

- NIC.br celebra 35 anos do .br, um dos domínios mais populares do mundo

- Cartilha de Cibersegurança – Um guia rápido para Micro e Pequenas Empresas (MPEs)

Share this:

- Click to email a link to a friend (Opens in new window) Email

- Click to print (Opens in new window) Print

- Click to share on Facebook (Opens in new window) Facebook

- Click to share on LinkedIn (Opens in new window) LinkedIn

- Click to share on X (Opens in new window) X

- Click to share on Telegram (Opens in new window) Telegram

- Click to share on WhatsApp (Opens in new window) WhatsApp

1 Trackback / Pingback