Simulador de Ransomware, a sua rede é eficaz no bloqueio de ransomware? Avalie se seu endpoint está preparado para te protege destas ameaças.

A proteção do seu endpoint irá realmente bloquear infecções de ransomware e criptomineração ? Os malfeitores estão constantemente lançando novas versões de cepas de ransomware para evitar a detecção. O seu software de proteção de endpoint é eficaz no bloqueio de ransomware quando os funcionários caem em ataques de engenharia social?

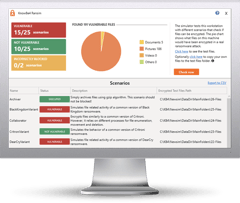

A KnowBe4 disponibilizou um Simulador de Ransomware “RanSim” que oferece uma visão rápida da eficácia da proteção de rede existente. O RanSim simulará 20 cenários de infecção de ransomware e 1 cenário de infecção de criptomineração para mostrar se uma estação de trabalho está vulnerável.

RanSim é uma ferramenta que simula o comportamento de ransomware para verificar se uma estação de trabalho está bem protegida com um software de segurança de endpoint que seria capaz de detectar e prevenir ataques reais de ransomware. Ele também permite que você veja se este software está bloqueando arquivos incorretamente ao executar cenários de “falso positivo“. Você pode opcionalmente selecionar arquivos específicos que gostaria de testar para ver como eles seriam afetados pelas simulações de ransomware.

O Simulador de Ransomware “RanSim” do KnowBe4 oferece uma visão rápida da eficácia da proteção de endpoint existente.O RanSim simulará 22 cenários de infecção de ransomware e 1 cenário de infecção de criptomineração para mostrar se uma estação de trabalho está vulnerável.

Como funciona

- Simulação 100% inofensiva de infecções reais de ransomware e criptomineração

- Não usa nenhum de seus próprios arquivos

- Testa 23 tipos de cenários de infecção

- Basta baixar o instalador e executá-lo

- Resultados em alguns minutos!

O programa é gratuito e levará 5 minutos no máximo. O RanSim pode lhe dar algumas dicas sobre a segurança do seu endpoint que você nunca esperava!

Cenários de Teste

BlackKingDom Variant Simula ransomware complexo que parece ser remendado em Python, usando elementos de código idênticos a fragmentos compartilhados em fóruns de desenvolvimento legítimos, juntamente com métodos abaixo do ideal e linhas de código não utilizadas ou extintas.

Exemplo: Black KingDom ou GAmmAWare

Collaborator Simula ransomware complexo que criptografa arquivos usando vários processos. Nesse cenário, o executável principal chama outros processos (processos cmd.exe diferentes executando comandos diferentes) para enumerar os arquivos para criptografar, mover e excluir os arquivos originais. O cenário principal somente realiza a criptografia em arquivos temporários.

Exemplo: Atualmente, não há exemplos específicos deste cenário. No entanto, os produtos anti-ransomware devem estar preparados para detectar e interromper esse tipo de padrão de ataque.

CritroniVariant Simula ransomware que criptografa arquivos usando um padrão de ataque incomum.

Exemplo: Critoni ou CBT

DearCry Variant

Criptografa arquivos criando cópias dos arquivos atacados e exclui os originais. A criptografia é baseada em um criptossistema de chave pública embutido no binário ransomware, o que significa que ele não precisa entrar em contato com o servidor de comando e controle do invasor para criptografar os arquivos.

Exemplo: DearCry

Hollow Injector

Simula ransomware que usa o processo de esvaziamento para injetar código de ransomware em um processo legítimo.

Exemplo: Jaff ou GrandCrab

Injetor

Criptografa arquivos injetando o código de criptografia em um processo legítimo usando uma abordagem comum (injeção de DLL).

Exemplo: Gandcrab

InsideCryptor

Simula ransomware que criptografa arquivos e grava os dados criptografados dentro do arquivo original, substituindo a maior parte do conteúdo original a partir do deslocamento 512, de modo que os 512 bytes originais do arquivo sejam preservados.

Exemplo: PClock

LockyVariant

Simula uma variante recente do Locky (apenas as ações do arquivo, não o algoritmo de criptografia).

Exemplo: Locky

MazeVariant

Simula operações relacionadas a arquivos realizadas pelo Maze ransomware.

Exemplo: labirinto

Mover

Simula ransomware que criptografa arquivos e os coloca em uma subpasta da pasta original.

Exemplo: Alpha

PaymerVariant Simula operações relacionadas a arquivos realizadas por ransomware semelhante ao DoppelPaymer.

Exemplo: DoppelPaymer

Reflective Injector Criptografa arquivos injetando o código de criptografia em um processo legítimo usando uma abordagem avançada (sem arquivos, injeção reflexiva).

Exemplo: quimera ou rokku

Replacer Simula um ataque realizado por uma classe de ransomware que sobrescreve o conteúdo de arquivos com certas extensões (por exemplo, docx, xlsx, pptx, pdf, png, jpg) com conteúdo predefinido no mesmo formato dos arquivos originais e, em seguida, pede aos usuários para pagar um resgate para poder restaurar o conteúdo original dos arquivos originais. Os usuários que são vítimas desse tipo de ransomware não têm garantia de que conseguirão recuperar seus arquivos porque a substituição não implica que o conteúdo original também seja preservado (criptografado ou não).

Exemplo: DirCrypt

RigSimulator

Simula criptomineração que extrai criptomoeda (Monero) usando a CPU da máquina.

Exemplo: XMRig

RIPlacer

Simula ransomware que testa se as máquinas protegidas pela tecnologia anti-ransomware Microsoft Controlled Folder Access são vulneráveis a esse ataque.

Exemplo: Atualmente, não há exemplos específicos deste cenário. No entanto, os produtos anti-ransomware devem estar preparados para detectar e interromper esse tipo de padrão de ataque.

SlowCryptor

Simula ransomware que criptografa arquivos lentamente para evitar a detecção. Por exemplo, os arquivos podem ser infectados em torno de um arquivo a cada 2 segundos.

Exemplo: variante FCrypt

Streamer

Simula ransomware que criptografa vários arquivos e grava os dados criptografados em um único arquivo (o conceito é semelhante ao conceito de compactar vários arquivos em um único arquivo).

Exemplo: Bart

StrongCryptor

Simula um ataque executado pela maioria dos ransomware. Para cada arquivo de teste, o simulador cria um novo arquivo que contém o conteúdo criptografado do arquivo original e, em seguida, exclui com segurança (substitui o conteúdo e as exclusões) o arquivo original. A criptografia é realizada usando AES.

Exemplo: variante do CryptoLocker sem comunicação de rede.

StrongCryptorFast

Simula um ataque executado por muitos ransomware. Para cada arquivo de teste, o simulador cria um novo arquivo que contém o conteúdo criptografado do arquivo original. Depois que todos os arquivos de teste foram processados, eles são todos excluídos para que apenas as versões criptografadas permaneçam disponíveis no sistema. A criptografia é realizada usando AES.

Exemplo: CryptoLocker, exceto criptografia e remoção do conteúdo original, é aplicado separadamente para vários arquivos.

StrongCryptorNet

Simula um ataque executado por muitas variantes de ransomware. Para cada arquivo de teste, o simulador gera um novo arquivo que contém o conteúdo criptografado do arquivo original e, em seguida, exclui o arquivo original. A criptografia é realizada usando AES. Nesse cenário, o simulador também tenta criar uma conexão HTTP com o endereço IP 127.0.0.1 na porta 23054 para enviar a chave de criptografia.

Exemplo: variante do CryptoLocker com comunicação do servidor de comando e controle.

ThorVariant Simula uma variante do Thor (apenas as ações do arquivo, não o algoritmo de criptografia).

Exemplo: Thor

VirlockVariant Simula um ransomware muito complexo. Ao contrário dos outros cenários, este depende de um processo de “cão de guarda” que é iniciado pelo cenário principal. Se o cenário principal estiver bloqueado, o watchdog irá recriá-lo e reiniciá-lo.

Exemplo: Virlock

WeakCryptor

Simula um ataque executado usando um tipo de criptografia muito fraco. Para cada arquivo de teste, o simulador cria um novo arquivo que contém o conteúdo criptografado do arquivo original e, em seguida, exclui o arquivo original. A criptografia é simulada compactando o conteúdo original usando GZip e, em seguida, substituindo o primeiro byte do resultado (0x1F) por 0x00.

Exemplo: TeleCrypt

Cenários de falso positivo

Os cenários do Archiver e Remover não simulam ransomware e não devem ser bloqueados pelo seu antivírus. Se um desses dois cenários estiver bloqueado, ele será relatado como “bloqueado incorretamente” em seus resultados.

Se um cenário de falso positivo for bloqueado incorretamente, ele será mostrado na contagem de BLOQUEADOS INCORRETAMENTE. Por exemplo, se o seu software de segurança bloqueia todos os 23 cenários, seus resultados devem ser assim:

- VULNERÁVEL 0/23

- NÃO VULNERÁVEL 23/23

- BLOQUEADO INCORRETAMENTE 2/2

Idealmente, seus resultados devem ser semelhantes a este se o seu software de segurança bloquear apenas os 23 cenários de ransomware e permitir que os cenários de falsos positivos sejam executados sem problemas:

- VULNERÁVEL 0/23

- NÃO VULNERÁVEL 23/23

- BLOQUEADO INCORRETAMENTE 0/2

Se os cenários de falso positivo forem bloqueados, seus resultados não serão uma medida confiável da eficácia do seu software de segurança. Infelizmente, não podemos fornecer nenhuma correção para evitar que cenários de falsos positivos sejam bloqueados.

Baixe RanSim da Knowbe4 em https://info.knowbe4.com/ransomware-simulator-tool-email

Fonte: KnowBe4

Veja também:

- Hospital de Santa Catarina sofre ataque de Ransomware

- Uma VPN protege você de hackers?

- Lojas Renner fica fora do ar devido a ataque de Ransomware

- T-Mobile é invadida e hackers vazam informações de mais de 8 milhões de clientes

- Os riscos de segurança negligenciados da nuvem

- MPDFT promove iniciativas que ajudam a identificar situações de risco

- Vulnerabilidade PrintNightmare transformada em arma por Hackers

- Hacker tentam invadir o Tesouro Nacional

- Accenture é atingida por ataque de ransomware

- PAM ou Gerenciadores de Senhas? Qual a diferença?

- Microsoft confirma outro bug de dia zero no spooler de impressão do Windows

- Microsoft lança correção para o Print Nightmare!

3 Trackbacks / Pingbacks