Vazamento 2,4 TB de dados da Microsoft afeta mais de 65.000 empresas em 111 países.

Recentemente, a Microsoft confirmou que, devido a uma configuração incorreta do servidor da Microsoft, várias informações confidenciais sobre alguns clientes da Microsoft foram expostas na Internet.

Um total de mais de 65.000 entidades vazadas foram detectadas pelo SOCRadar neste vazamento, que agora se tornou público.

Pesquisadores de segurança da SOCRadar, empresa especializada em inteligência de ameaças, alertaram a Microsoft em 24 de setembro de 2022, que havia um vazamento no servidor. No entanto, depois de ser notificada, a Microsoft imediatamente protegeu o servidor vazado.

Vazamento de dados

Uma lista das informações expostas é fornecida pela Microsoft e inclui as seguintes informações:-

- Nomes

- Endereço de e-mail

- Conteúdo do e-mail

- Nome da empresa

- Números de telefone

- Arquivos comerciais

No endpoint em que o vazamento foi descoberto, uma configuração incorreta foi feita involuntariamente, o que levou ao vazamento. O vazamento não ocorreu como resultado de uma vulnerabilidade de segurança, portanto, não pode ser atribuído a isso.

Os analistas de segurança cibernética identificaram informações de mais de 65.000 empresas de 111 países em seis grandes grupos públicos.

A fim de rastrear melhor a inteligência em torno desses vazamentos, os pesquisadores do SOCRadar nomearam esses vazamentos como “BlueBleed”. Não houve mais detalhes fornecidos pela Microsoft sobre esse vazamento de dados, pois eles se abstiveram de compartilhar qualquer informação adicional.

Com a ajuda das informações expostas, os agentes de ameaças podem realizar as seguintes atividades ilícitas para tirar proveito dessas informações:-

- Extorsão

- Chantagem

- Engenharia social

O que é BlueBleed ?

O termo “BlueBleed” foi cunhado por Can Yoleri, pesquisador de ameaças e vulnerabilidades do SOCRadar, referindo-se às informações confidenciais vazadas por seis buckets mal configurados coletivamente. A primeira parte da coleção deve-se a um Armazenamento de Blobs do Azure mal configurado . Pode ser considerado um dos vazamentos B2B mais significativos , afetando mais de 65.000 entidades em 111 países com dados confidenciais dentro de um único Bucket.

Os atores de ameaças que podem ter acessado o bucket podem usar essas informações de diferentes formas para extorsão , chantagem , criação de táticas de engenharia social com a ajuda de informações expostas ou simplesmente vender as informações para o maior lance na dark web e nos canais do Telegram.

Embora isso tenha sido revelado pelo relatório do SOCRadar , que mostrou que os dados foram armazenados em uma área de armazenamento de BLOBs do Azure mal configurada.

O SOCRadar detectou que dados confidenciais de 65.000 entidades se tornaram públicos devido a um servidor mal configurado. O vazamento inclui documentos de Prova de Execução (PoE) e Declaração de Trabalho (SoW) , informações do usuário, pedidos/ofertas de produtos, detalhes do projeto, dados PII (Informações de Identificação Pessoal) e documentos que podem revelar propriedade intelectual.

O Cloud Security Module integrado do SOCRadar monitora buckets públicos para detectar qualquer exposição de informações dos dados do cliente. Entre muitos Bulks públicos descobertos, seis grandes continham informações de mais de 150.000 empresas em 123 países diferentes. Os vazamentos são coletivamente apelidados de BlueBleed pela SOCRadar para rastrear melhor a inteligência ao seu redor. Embora este artigo aborde o maior dos vazamentos do BlueBleed (BlueBleed Parte I), a SocRadar diz que publicará a análise para outros buckets pertencentes a diferentes organizações à medida que concluirmos nossa investigação sobre eles.

Uma investigação do SOCRadar resultou na descoberta de 2,4 TB de informações publicamente disponíveis contendo informações confidenciais da Microsoft como resultado de:

- Servidor mal configurado

- Bancos de dados SQLServer

- Outros arquivos

Além disso, tem havido uma grande quantidade de dados descobertos de vazamentos até agora, incluindo:

- Mais de 335.000 e-mails

- Mais de 133.000 projetos

- Mais de 548.000 usuários expostos

Arquivos expostos

Os buckets mal configurados expuseram vários arquivos, como os seguintes:-

- documentos POE,

- documentos SOW,

- Faturas,

- Pedidos de produtos,

- Ofertas de produtos,

- Detalhes do Projeto,

- Documentos do cliente assinados,

- POC (Prova de Conceito) funciona,

- E-mails de clientes (assim como arquivos .EML),

- Lista de preços de produtos do cliente e estoques de clientes,

- Comentários internos para clientes (alto risco etc.),

- Estratégias de vendas,

- Documentos de ativos do cliente e

- Detalhes do ecossistema de parceiros.

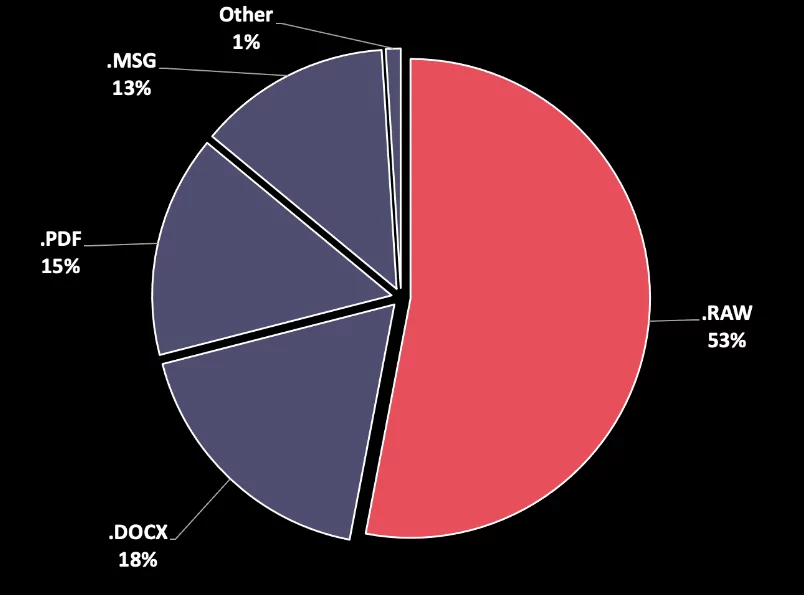

Distribuição de tipos de arquivo no BlueBleed Parte I

Fonte: GBHackers & SOCRadar Veja também:

- DLP Integrada VS DLP Dedicada

- Microsoft fornece orientação para bug que afeta a ferramenta de inspeção do Azure

- Especialista lista práticas que toda empresa deve ter para se adequar à LGPD

- Atenção para nova vulnerabilidade crítica no Apache Commons Text

- CISA oferece ferramenta gratuita RedEye Analytics para Red Teams

- ANPD lança guia orientativo “Cookies e Proteção de Dados Pessoais”

- Agência Nacional de Proteção de Dados transformada em autarquia

- Exploração contínua de CVE-2022-41352 (Zimbra 0-day)

- PF prende brasileiro suspeito de integrar organização criminosa internacional Lapsus$

- Mitigação de phishing pode custar às empresas mais de US$ 1 milhão por ano

- Grupo de Ransomware-as-a-service, Ransom Cartel, pode ter ligações com REvil

- Grupo norte-coreano Lazarus hackeou fornecedores de energia em todo o mundo

Que loucura tudo isso!