Microsoft confirma outro bug de dia zero no spooler de impressão do Windows. Na mesma semana que o Patch Tuesday trás a correção do bug PrintNightmare a Microsoft anuncia ter encontrado outro bug no Spooler de Impressão.

No mesmo dia que estamos publicando aqui no blog a correção a correção incluída no Patch Tuesday de agosto para o PrintNightmare, vimos que a Microsoft publicou outra vulnerabilidade no Spooler de Impressão.

Em julho a Microsoft já havia lançado atualizações de segurança para corrigir várias vulnerabilidades do PrintNightmare, mas parece que o “nightmare” é persistente e ainda não acabou.

A vulnerabilidade publicada como CVE-2021-36958 faz parte de uma classe de bugs conhecida como ‘ PrintNightmare ‘ , que abusa das definições de configuração do spooler de impressão do Windows, drivers de impressão e do recurso Apontar e Imprimir do Windows e permite que invasores locais obtenham privilégios de SISTEMA em um computador.

No entanto, uma vulnerabilidade divulgada pelo pesquisador de segurança Benjamin Delpy ainda permite que os agentes de ameaças ganhem privilégios de SISTEMA rapidamente, simplesmente conectando-se a um servidor de impressão remoto, conforme demonstrado abaixo.

Esta vulnerabilidade usa a diretiva de registro CopyFile para copiar um arquivo DLL que abre um prompt de comando para o cliente junto com um driver de impressão quando você se conecta a uma impressora.

Embora as atualizações de segurança recentes da Microsoft tenham alterado o novo procedimento de instalação do driver de impressora para que ele exija privilégios de administrador, você não precisará inserir privilégios de administrador para se conectar a uma impressora quando o driver já estiver instalado.

Além disso, se o driver existir em uma máquina cliente e, portanto, não precisar ser instalado, a conexão com uma impressora remota ainda executará a diretiva CopyFile para usuários não administradores. Este ponto fraco permite que a DLL do Delpy seja copiada para o cliente e executada para abrir um prompt de comando no nível do SISTEMA.

Microsoft lança comunicado sobre CVE-2021-36958

Ontem, 11 de agosto, a Microsoft publicou um comunicado sobre uma nova vulnerabilidade do Windows Print Spooler rastreada como CVE-2021-36958. “Existe uma vulnerabilidade de execução remota de código quando o serviço Spooler de Impressão do Windows executa indevidamente operações de arquivo com privilégios”, diz o comunicado CVE-2021-36958 .

“Um invasor que explorar com êxito esta vulnerabilidade pode executar código arbitrário com privilégios SYSTEM. Um invasor pode então instalar programas; visualizar, alterar ou excluir dados; ou criar novas contas com direitos totais de usuário.”

“A solução alternativa para essa vulnerabilidade é interromper e desabilitar o serviço Spooler de impressão.“, diz o comunicado.

No comunicado, a Microsoft atribui o bug a Victor Mata da FusionX, Accenture Security, que também descobriu o bug em dezembro de 2020.

Estranhamente, a Microsoft classificou isso como uma vulnerabilidade de execução remota de código, embora o ataque precise ser executado localmente em um computador, conforme confirmado por Dormann que disse “é claramente local (LPE)” com base na pontuação do CVSS: 3,0 7,3 / 6,8.

“Eles acabaram de reciclar. Existe uma vulnerabilidade de execução remota de código quando o serviço Windows Print Spooler executa indevidamente operações de arquivo com privilégios ” disse Dormann ao BleepingComputer.

A Microsoft provavelmente atualizará seu comunicado nos próximos dias para alterar sua classificação de ‘impacto’ para ‘Elevação de privilégio’.

Atenuando a vulnerabilidade CVE-2021-36958

A Microsoft ainda não lançou uma atualização de segurança para esta falha, mas afirma que você pode remover o vetor de ataque desabilitando o Spooler de Impressão.

Como desativar o spooler de impressão impedirá que seu dispositivo imprima, um método melhor é apenas permitir que seu dispositivo instale impressoras de servidores autorizados.

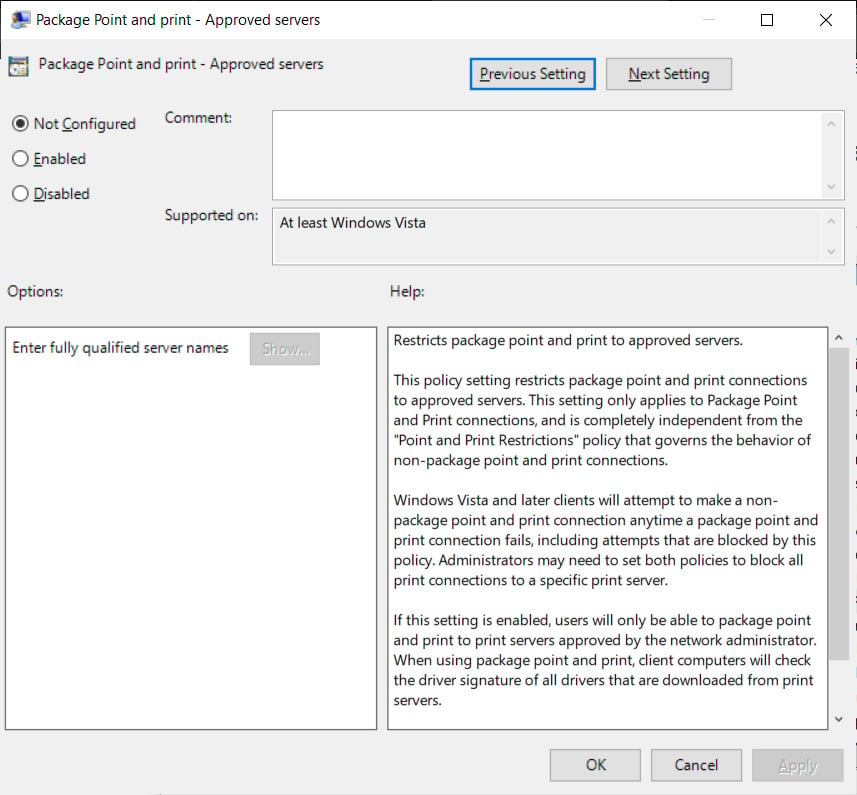

Essa restrição pode ser feita usando a política de grupo ‘Apontar e imprimir – servidores aprovados‘, evitando que usuários não administrativos instalem drivers de impressão usando Apontar e imprimir, a menos que o servidor de impressão esteja na lista de aprovados.

Para habilitar esta política, inicie o Editor de Política de Grupo (gpedit.msc) e navegue até Configuração do Usuário > Modelos Administrativos > Painel de Controle > Impressoras > Ponto de Pacote e Impressão – Servidores Aprovados .

Ao alternar na política, insira a lista de servidores que deseja permitir o uso como servidor de impressão e pressione OK para ativar a política. Se você não tiver um servidor de impressão na rede, poderá inserir um nome de servidor falso para ativar o recurso.

O uso desta política de grupo fornecerá a melhor proteção contra exploits CVE-2021-36958, mas não impedirá que os agentes da ameaça assumam o controle de um servidor de impressão autorizado com drivers maliciosos.

Fonte: BleepingComputer - Microsoft lança correção para o Print Nightmare!

- Brasil é 7º país mais atacados por Ransomware. Resgates chegam a 50 Milhões

- Decreto presidencial que nomeia os membros do CNPD órgão consultivo da ANPD

- NCSC diz que Combinar três palavras aleatórias é mais eficaz do que usar combinações complexas para senhas

- Vulnerabilidades causam aumento de ataques cibernéticos!

- Especialistas recomendam adoção do voto impresso em urnas eletrônicas

- Guardicore e Safe Breach divulga fuzzer desenvolvido para detectar vulnerabilidades no Hyper-V

- Fortinet lança serviço gratuito de capacitação em cibersegurança para empresas

- Gestão de dados: entenda os benefícios e alinhe às suas estratégias de marketing

- Guia para backup: como proteger seus dados contra ransomware

- BlackMatter Ransomware surge como sucessor do DarkSide, REvil

- Justiça atende ação do MPDFT e determina suspensão de site que vende dados pessoais

1 Trackback / Pingback