Ransomware explora vulnerabilidade do sw de backup Veeam. Modus operandi envolvia a exploração do CVE-2023-27532 (pontuação CVSS: 7,5) para realizar as atividades maliciosas.

Uma falha de segurança corrigida no software Veeam Backup & Replication está sendo explorada por uma operação de ransomware emergente conhecida como EstateRansomware.

O Group-IB, sediado em Cingapura, que descobriu o agente da ameaça no início de abril de 2024, disse que o modus operandi envolvia a exploração do CVE-2023-27532 (pontuação CVSS: 7,5) para realizar as atividades maliciosas.

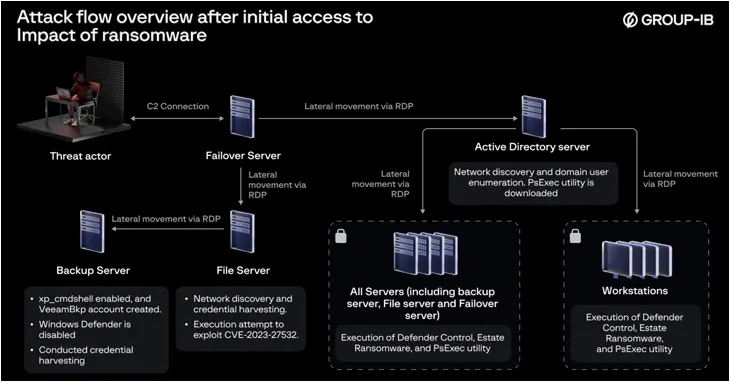

O acesso inicial ao ambiente de destino teria sido facilitado por meio de um dispositivo VPN SSL de firewall Fortinet FortiGate usando uma conta inativa.

“O agente da ameaça girou lateralmente do Firewall FortiGate por meio do serviço SSL VPN para acessar o servidor de failover”, disse o pesquisador de segurança Yeo Zi Wei em uma análise publicada hoje.

“Antes do ataque de ransomware, houve tentativas de força bruta de VPN observadas em abril de 2024 usando uma conta inativa identificada como ‘Acc1’. Vários dias depois, um login VPN bem-sucedido usando ‘Acc1’ foi rastreado até o endereço IP remoto 149.28.106[.]252.”

Em seguida, os agentes da ameaça estabeleceram conexões RDP do firewall para o servidor de failover, seguido pela implantação de um backdoor persistente chamado “svchost.exe”, que é executado diariamente por meio de uma tarefa agendada.

O acesso subsequente à rede foi realizado usando o backdoor para evitar a detecção. A responsabilidade primária do backdoor é conectar-se a um servidor de comando e controle (C2) por HTTP e executar comandos arbitrários emitidos pelo invasor.

O Group-IB disse que observou o ator explorando a falha CVE-2023-27532 do Veeam com o objetivo de habilitar o xp_cmdshell no servidor de backup e criar uma conta de usuário desonesta chamada “VeeamBkp”, além de conduzir atividades de descoberta de rede, enumeração e coleta de credenciais usando ferramentas como NetScan, AdFind e NitSoft usando a conta recém-criada.

“Essa exploração potencialmente envolveu um ataque originado da pasta VeeamHax no servidor de arquivos contra a versão vulnerável do software Veeam Backup & Replication instalado no servidor de backup”, hipotetizou Zi Wei.

“Esta atividade facilitou a ativação do procedimento armazenado xp_cmdshell e a subsequente criação da conta ‘VeeamBkp’.”

O ataque culminou na implantação do ransomware, mas não sem antes tomar medidas para prejudicar as defesas e se mover lateralmente do servidor AD para todos os outros servidores e estações de trabalho usando contas de domínio comprometidas.

“O Windows Defender foi desabilitado permanentemente usando DC.exe [Defender Control], seguido pela implantação e execução de ransomware com PsExec.exe ”, disse o Group-IB.

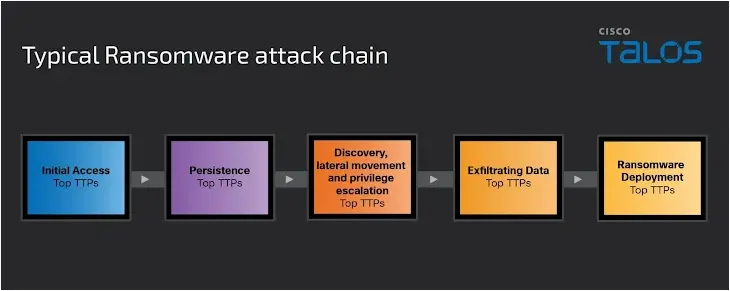

A divulgação ocorre no momento em que o Cisco Talos revelou que a maioria das gangues de ransomware prioriza o estabelecimento de acesso inicial usando falhas de segurança em aplicativos públicos, anexos de phishing ou violação de contas válidas e contornando defesas em suas cadeias de ataque.

O modelo de extorsão dupla de exfiltração de dados antes de criptografar arquivos deu origem a ferramentas personalizadas desenvolvidas pelos agentes (por exemplo, Exmatter, Exbyte e StealBit ) para enviar informações confidenciais para uma infraestrutura controlada pelo adversário.

Isso exige que esses grupos de crimes eletrônicos estabeleçam acesso de longo prazo para explorar o ambiente a fim de entender a estrutura da rede, localizar recursos que possam dar suporte ao ataque, elevar seus privilégios ou permitir que eles se misturem e identificar dados valiosos que podem ser roubados.

“No ano passado, testemunhamos grandes mudanças no espaço do ransomware com o surgimento de vários novos grupos de ransomware, cada um exibindo objetivos, estruturas operacionais e vitimologia exclusivos”, disse Talos .

“A diversificação destaca uma mudança em direção a atividades cibercriminosas mais direcionadas a boutiques, à medida que grupos como Hunters International, Cactus e Akira conquistam nichos específicos, concentrando-se em objetivos operacionais distintos e escolhas estilísticas para se diferenciarem.”

Fonte: RedPacket Security

Veja também:

- Empresas latino-americanas de ataques com CVs infectados

- Phishing lidera ranking global dos ciberataques

- Relatório da Salt Security 2024 confirma tendências do Gartner®

- Reconhecimento facial em condomínios: riscos e desafios para a proteção de dados

- 8 medidas para se proteger e identificar se seus dados foram vazados

- Passo a passo para identificar e prevenir ataques cibernéticos

- Rede corporativa da TeamViewer foi violada em suposto hack APT

- A Era Digital e a Saúde: Desafios dos serviços de Telemedicina no Brasil

- Cuidado: Hackers vazam dados da Twilio

- Authy é atacado e Twilio alerta usuários

- O que é SAST e DAST?

- Líderes de SI são pressionados a reduzir a gravidade dos riscos

1 Trackback / Pingback