Projeto da Universidade rastreia ataques de ransomware em infraestrutura crítica. Uma equipe da Temple University, na Filadélfia, está rastreando ataques de ransomware em infraestrutura crítica todo o mundo e qualquer pessoa pode solicitar acesso aos dados.

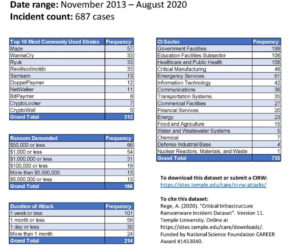

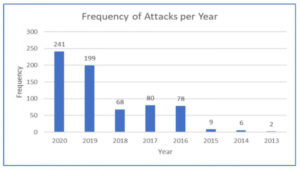

O trabalho neste projeto, descrito como repository of critical infrastructure ransomware attacks (CIRWA) – repositório de ataques de ransomware de infraestrutura crítica – começou em setembro de 2019. Em agosto de 2020, o banco de dados inclui mais de 680 registros de ataques de ransomware documentados desde novembro de 2013.

Segundo o Security Week o repositório é oferecido gratuitamente como arquivo do Microsoft Excel e armazena informações sobre incidentes descritos pela mídia e empresas de segurança cibernética.

As informações incluem:

- O nome da organização visada

- O ano em que o ataque foi lançado

- A data em que o ataque começou

- A localização da organização visada

- O setor visado

- A duração do ataque

- A família de ransomware usada

- O valor do resgate

- A forma de pagamento

- Se o valor foi pago e quanto foi pago

- A fonte das informações e..

- Os incidentes relacionados.

Com base no tipo de ransomware usado, também há links para a estrutura MITRE ATT&CK.

Uma análise dos dados atualmente mostra que as instalações do governo eram o tipo de infraestrutura crítica mais visado – seguido à distância por educação e saúde – e Maze era a cepa de ransomware mais comum. É importante notar que o projeto rastreia incidentes que afetam a infraestrutura crítica, conforme definido pelo U.S. Department of Homeland Security – Departamento de Segurança Interna dos EUA.

A duração mais comumente observada de um ataque de ransomware é de uma semana ou menos, e o valor de resgate mais comumente exigido é de $ 50.000 ou menos, mas há 13 incidentes conhecidos em que os invasores exigiram mais de $ 5 milhões.

Ataques de ransomware em infraestrutura crítica

Aunshul Rege, professora associada do Departamento de Justiça Criminal da Temple University, lidera o projeto, que é financiado por seu prêmio CAREER da National Science Foundation (NSF). Um dos principais contribuintes do projeto é sua aluna de graduação, Rachel Bleiman, uma aluna de doutorado no programa de Justiça Criminal da universidade.

“Começamos com o objetivo de fornecer apenas um conjunto de dados baseado em informações de código aberto sobre incidentes CIRW divulgados”, disse Rege à SecurityWeek . “Minha equipe e eu lutamos para encontrar conjuntos de dados que fossem gratuitos / sem amarras no espaço [da infraestrutura crítica], que pudessem ser usados por pesquisadores / educadores (como eu) e também por alunos”.

Ela acrescentou: “Este conjunto de dados foi impulsionado pela necessidade de contribuir com o espaço educacional / acadêmico para ajudar educadores e alunos. Minha equipe e eu estávamos coletando dados para minha bolsa NSF CAREER de qualquer maneira, então decidimos reformulá-la de uma forma estruturada para compartilhar com a comunidade acadêmica. Começamos o conjunto de dados CIRW em setembro de 2019 com 162 incidentes. Hoje temos 687 incidentes! ”

De acordo com Rege, muitas pessoas acharam os dados úteis. Ela diz que até agora tem sido solicitado por educadores do ensino superior para projetos de aula, pesquisas e publicações; alunos de graduação para projetos de curso; alunos de graduação para revisão da literatura da dissertação; representantes do governo para aulas de treinamento de ICS, aumentando a conscientização e avaliando respostas internas a ataques de ransomware de infraestrutura crítica; pesquisadores para tendências e padrões em TTPs em todas as variedades de ransomware, comparando os dados com seus próprios conjuntos de dados internos e modelagem de ameaças e inteligência; e representantes do setor privado para treinamento, inteligência de ameaças, análise estatística e de risco, aumento da conscientização e visão geral das tendências atuais.

Qualquer pessoa pode solicitar os dados gratuitamente e Rege diz que aprovou quase todas as solicitações que recebeu até o momento.

“Recebemos algumas [solicitações] de endereços de e-mail pessoais (gmail, protonmail, etc), que acompanhamos. Duas outras razões pelas quais queremos manter o controle de quem está usando o conjunto de dados é para que possamos (i) obter feedback e (ii) potencialmente desenvolver projetos de pesquisa colaborativa ”, explicou Rege.

Os mantenedores do projeto têm feito melhorias com base no feedback que receberam da comunidade, como ataques de mapeamento ao framework MITRE ATT&CK.

Fonte: Security Week por Eduard Kovacs (@EduardKovacs)

Veja também:

- Rastreando os alvos de ataques de cybersquatting

- Ransomware REVil para o banco chileno BancoEstado

- Hackers usam ferramenta legítima para atacar Docker e Kubernetes

- A China propõe ‘Iniciativa Global em Segurança de Dados’

- Cyberattack, estamos prestando atenção à nossa segurança cibernética?

- O consentimento para o tratamento de dados nos contratos de trabalho

- Falhas de TLS, VPN e Patch não aplicados são alvos fáceis de exploração para Pen Testers

- Ex-funcionário da CISCO apagou 456 VMs e 16mil contas após ser desligado

- Vulnerabilidades 8.6 do software Cisco IOS XR DVMRP possibilita DoS

- 350 milhões de endereços de e-mail descriptografados deixados expostos em um servidor não seguro

- Catho teve vazamento de dados em junho, troque sua senha!

- Decreto cria ANPD e define a estrutura da Autoridade Nacional de Proteção de Dados

3 Trackbacks / Pingbacks