Phishing do QBot usa sideload da calculadora do Windows para infectar dispositivos em ataque comum conhecido como carregamento lateral de DLL.

A Calculadora do Windows está sendo usada pelos operadores do malware QBot para carregar de lado a carga maliciosa em computadores infectados.

O carregamento lateral de DLL é um método de ataque comum que tira proveito de como as bibliotecas de vínculo dinâmico (DLLs) são tratadas no Windows. Consiste em falsificar uma DLL legítima e colocá-la em uma pasta de onde o sistema operacional a carrega em vez da legítima.

O QBot, também conhecido como Qakbot, é uma variedade de malware do Windows que começou como um trojan bancário, mas evoluiu para um dropper de malware e é usado por gangues de ransomware nos estágios iniciais do ataque para eliminar os beacons Cobalt Strike.

O pesquisador de segurança ProxyLife descobriu recentemente que o Qakbot vem abusando do aplicativo Calculadora do Windows 7 para ataques de carregamento lateral de DLL desde pelo menos 11 de julho. O método continua a ser usado em campanhas de spam.

Nova cadeia de infecção QBot

Para ajudar os defensores a se protegerem contra essa ameaça, a ProxyLife e os pesquisadores da Cyble documentaram a mais recente cadeia de infecção do QBot.

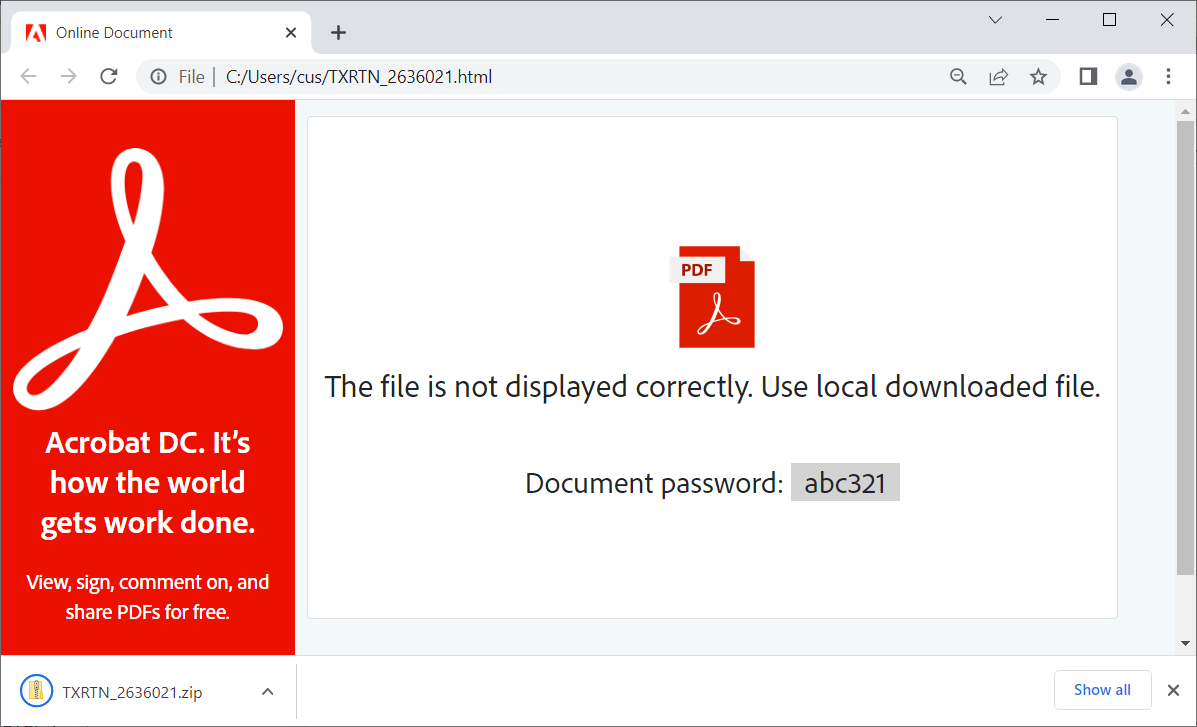

Os e-mails usados na campanha mais recente carregam um anexo de arquivo HTML que baixa um arquivo ZIP protegido por senha com um arquivo ISO dentro.

A senha para abrir o arquivo ZIP é mostrada no arquivo HTML e o motivo do bloqueio do arquivo é evitar a detecção do antivírus.

A ISO contém um arquivo .LNK, uma cópia de ‘calc.exe’ (Windows Calculator) e dois arquivos DLL, ou seja, WindowsCodecs.dll e uma carga chamada 7533.dll .

.png)

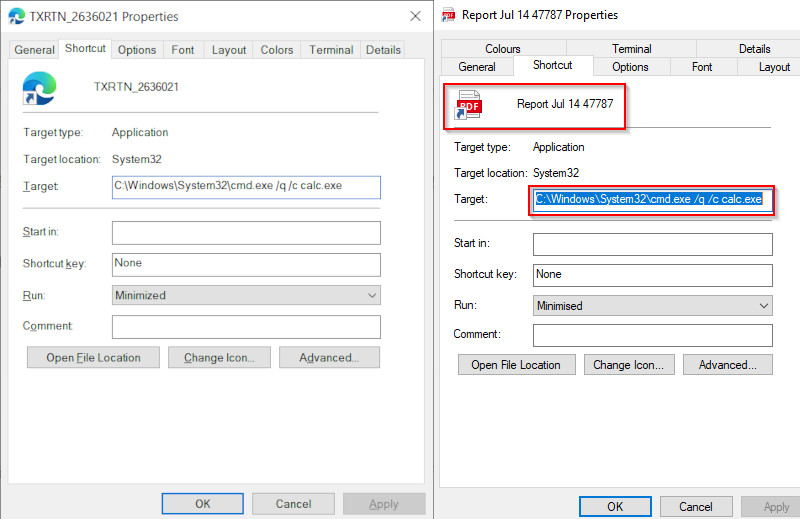

Quando o usuário monta o arquivo ISO, ele exibe apenas o arquivo .LNK, que é mascarado para parecer um PDF contendo informações importantes ou um arquivo que é aberto com o navegador Microsoft Edge.

No entanto, o atalho aponta para o aplicativo Calculadora no Windows, conforme visto na caixa de diálogo de propriedades dos arquivos.

Clicar no atalho aciona a infecção executando o Calc.exe por meio do prompt de comando.

Quando carregada, a Calculadora do Windows 7 automaticamente procura e tenta carregar o arquivo DLL WindowsCodecs legítimo. No entanto, ele não verifica a DLL em determinados caminhos codificados e carregará qualquer DLL com o mesmo nome se colocada na mesma pasta que o executável Calc.exe.

Os agentes de ameaças aproveitam essa falha criando seu próprio arquivo WindowsCodecs.dll malicioso que inicia o outro arquivo [numerado].dll , que é o malware QBot.

Ao instalar o QBot por meio de um programa confiável como a Calculadora do Windows, alguns softwares de segurança podem não detectar o malware quando ele é carregado, permitindo que os agentes de ameaças evitem a detecção.

Deve-se notar que essa falha de sideload de DLL não funciona mais no Windows 10 Calc.exe e posterior, e é por isso que os agentes de ameaças agrupam a versão do Windows 7.

O QBot existe há mais de uma década, com origens que remontam a 2009. Embora as campanhas de entrega não sejam frequentes, foi observado que foi distribuído pelo botnet Emotet no passado para eliminar cargas úteis de ransomware.

Entre as famílias de ransomware que o QBot entregou estão RansomExx, Maze, ProLock e Egregor . Mais recentemente, o malware derrubou o ransomware Black Basta.

Fonte: BleepingComputer

Veja também:

- SonicWall pede aos clientes que corrijam bug crítico de injeção de SQL

- 5 razões pelas quais a segurança de IoMT são críticos

- Cresce o número de ataques cibernéticos tipo ransomware nos últimos anos

- As 5 principais ameaças internas à segurança de dados e como lidar com elas

- Onda de calor na Europa derruba data centers do Google

- Falhas em GPS populares permitem que hackers interrompam e rastreiem veículos

- AIOPS são a melhor forma de prevenção e detecção de ataques virtuais

- Pesquisa global da Fortinet revela desafios críticos de segurança de OT

- Hackers russos usam DropBox e Google Drive para descarregar cargas maliciosas

- 10 principais ataques de segurança cibernética da última década

- Novo ransomware Luna e Black Basta criptografa sistemas Windows, Linux e ESXi

- Rússia multa Google em US$ 358 milhões por violar restrição à informações

2 Trackbacks / Pingbacks