Microsoft Office 365 permite que o ransomware criptografe arquivos no SharePoint, OneDrive. Dados pode ser irrecuperáveis sem um backup ou a chave de descriptografia.

Pesquisadores relataram na semana passada, 16 de junho, que descobriram uma funcionalidade potencialmente perigosa no Office 365 ou Microsoft 365 que permite que o ransomware criptografe arquivos armazenados no SharePoint e OneDrive de uma maneira que os torna irrecuperáveis sem backups dedicados ou uma chave de descriptografia do invasor.

Os ataques de ransomware tradicionalmente visam dados em endpoints ou unidades de rede. Até agora, as equipes de TI e segurança achavam que as unidades de nuvem seriam mais resistentes a ataques de ransomware. Afinal, o agora familiar recurso “AutoSave”, juntamente com o controle de versão e a boa e velha lixeira para arquivos, deveriam ter sido suficientes como backups. No entanto, isso pode não ser o caso por muito mais tempo.

Em uma postagem no blog, os pesquisadores da Proofpoint se concentraram no SharePoint Online e no OneDrive nos pacotes Microsoft 365 e Office 365 para mostrar que os agentes de ransomware agora podem direcionar dados corporativos na nuvem e lançar ataques à infraestrutura em nuvem.

Os pesquisadores disseram que, uma vez executado, o ataque criptografa os arquivos nas contas dos usuários comprometidos. Assim como na atividade de ransomware de endpoint, esses arquivos só podem ser recuperados com chaves de descriptografia. A Proofpoint aconselha as equipes de segurança a considerar um agente de segurança de acesso à nuvem (CASB) e aumentar a higiene de segurança em torno do ransomware.

Jason Middaugh CISO da MRK Technologies, acrescentou que as descobertas da Proofpoint mostram que os agentes de ameaças podem atacar arquivos não seguros no SharePoint e OneDrive e até resgatá-los se as equipes de segurança não protegerem adequadamente seus ambientes. Middaugh disse que a recomendação de proteger todas as contas com autenticação multifator, ativar/aumentar o monitoramento/alerta e aumentar os backups faz sentido.

“Aconselho também que as organizações também restrinjam o acesso ao Office 365 de locais/países autorizados e peçam a um terceiro que avalie a postura de segurança do seu ambiente do Office 365 para aprimoramentos/recursos que você pode usar para proteger ainda mais sua [organização]”, disse Middaugh.

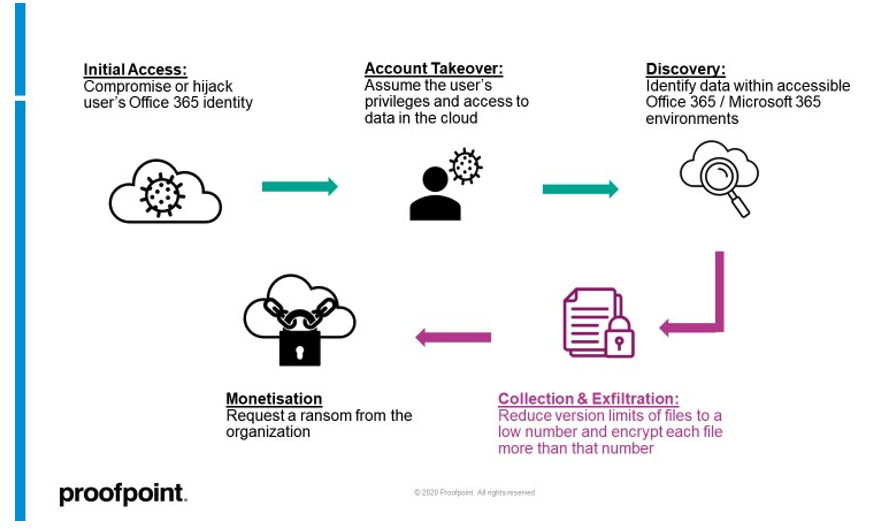

Cadeia de ataque de ransomware na nuvem

A Cadeia de Ataque

A Proofpoint identificou a cadeia de ataque e documentou as etapas abaixo. Uma vez executado, o ataque criptografa os arquivos nas contas dos usuários comprometidos. Assim como na atividade de ransomware de endpoint, esses arquivos só podem ser recuperados com chaves de descriptografia.

As ações descritas abaixo podem ser automatizadas usando APIs da Microsoft, scripts de interface de linha de comando (CLI) e scripts do PowerShell.

- Acesso inicial: obtenha acesso a contas do SharePoint Online ou OneDrive de um ou mais usuários comprometendo ou sequestrando as identidades dos usuários.

- Controle e descoberta de conta: o invasor agora tem acesso a qualquer arquivo de propriedade do usuário comprometido ou controlado pelo aplicativo OAuth de terceiros (que também inclui a conta OneDrive do usuário).

- Coleta e Exfiltração: Reduza o limite de versão de arquivos para um número baixo, como 1, para facilitar. Criptografe o arquivo mais vezes do que o limite de versão. Com o limite de exemplo de 1, criptografe o arquivo duas vezes. Essa etapa é exclusiva do ransomware na nuvem em comparação com a cadeia de ataque do ransomware baseado em endpoint. Em alguns casos, o invasor pode exfiltrar os arquivos não criptografados como parte de uma tática de extorsão dupla.

- Monetização: agora todas as versões originais (pré-atacante) dos arquivos são perdidas, deixando apenas as versões criptografadas de cada arquivo na conta na nuvem. Nesse ponto, o invasor pode pedir um resgate da organização.

Figura 1: Diagrama da cadeia de ataque de ransomware na nuvem. A fase de coleta e exfiltração é exclusiva dos ambientes Microsoft, fonte: Proofpoint.

Listas e bibliotecas de documentos: termos da Microsoft para contêineres de armazenamento em sites do SharePoint Online e contas do OneDrive

Uma lista é uma Web Part da Microsoft que armazena conteúdo como tarefas, calendários, problemas, fotos, arquivos e muito mais no SharePoint Online. As contas do OneDrive são usadas principalmente para armazenar documentos.

Biblioteca de documentos é o termo mais associado ao OneDrive. Uma biblioteca de documentos é um tipo especial de lista em um site do SharePoint ou conta do OneDrive onde você pode carregar, criar, atualizar e colaborar em documentos com membros da equipe.

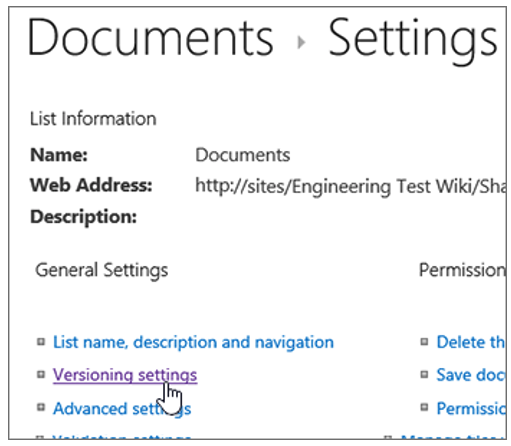

As configurações de versão para listas e bibliotecas de documentos são encontradas nas configurações de lista. Na cadeia de ataque de ransomware na nuvem descrita anteriormente, a proofpoint descreve a etapa de coleta e exfiltração. Este é o ponto na cadeia de ataque quando o agente mal-intencionado modifica as configurações da lista que afetarão todos os arquivos na biblioteca de documentos.

Mecanismo de versão da biblioteca de documentos

Cada biblioteca de documentos no SharePoint Online e no OneDrive tem uma configuração configurável pelo usuário para o número de versões salvas. O proprietário do site pode alterar essa configuração e não precisa ter uma função de administrador ou privilégios associados para fazer isso. As configurações de versão estão nas configurações de lista para cada biblioteca de documentos.

Figura 2: Configurações de controle de versão para bibliotecas de documentos. Link: https://support.microsoft.com/en-us/office/enable-and-configure-versioning-for-a-list-or-library-1555d642-23ee-446a-990a-bcab618c7a37

Por design, quando você reduz o limite de versão da biblioteca de documentos, quaisquer outras alterações nos arquivos na biblioteca de documentos resultarão em versões mais antigas tornando-se muito difíceis de restaurar.

Existem duas maneiras de abusar do mecanismo de controle de versão para atingir objetivos maliciosos – criar muitas versões de um arquivo ou reduzir os limites de versão de uma biblioteca de documentos. As edições que incrementam uma versão de um arquivo incluem alterações no conteúdo do documento, nome do arquivo, metadados do arquivo e status de criptografia do arquivo.

O método de muitas versões de arquivo criadas funciona assim:

- Preparação: a maioria das contas do OneDrive tem um limite de versão padrão de 500. Um invasor pode editar arquivos em uma biblioteca de documentos 501 vezes. Agora, a versão original (pré-atacante) de cada arquivo tem 501 versões antigas e, portanto, não pode mais ser restaurada.

- Criptografia de dados: criptografe o(s) arquivo(s) após cada uma das 501 edições. Agora, todas as 500 versões restauráveis são criptografadas. As organizações não podem restaurar independentemente a versão original (pré-atacante) dos arquivos, mesmo que tentem aumentar os limites de versão além do número de versões editadas pelo invasor. Nesse caso, mesmo que o limite de versão tenha sido aumentado para 501 ou mais, os arquivos salvos em versões 501 ou anteriores não podem ser restaurados.

É improvável que a criptografia de arquivos mais de 500 vezes seja vista na natureza. Requer mais scripts e mais recursos de máquina, ao mesmo tempo em que torna sua operação mais fácil de detectar do que o próximo método.

O método de redução de versão da biblioteca de documentos funciona da seguinte forma:

- Preparação: Reduza o número de versão da biblioteca de documentos para um número baixo, como 1, para facilitar. Isso significa que apenas a versão mais recente do arquivo antes da última edição é salva e pode ser restaurada por um usuário.

- Criptografia de dados: Edite cada arquivo duas vezes – criptografando o arquivo duas vezes ou uma combinação de criptografia, grandes alterações de conteúdo e alterações de metadados de arquivo. Isso garantirá que uma organização não possa restaurar as versões originais (pré-atacante) do arquivo sem a chave de descriptografia do invasor.

Definir o limite de versão para zero é falso e não excluirá as versões. As versões estarão disponíveis para o usuário em uma simples etapa. Redefina o limite de versão ou desligue-o e ligue-o manualmente.

Os arquivos armazenados em um estado híbrido no endpoint e na nuvem, como por meio de pastas de sincronização na nuvem, reduzirão o impacto desses novos riscos, pois o invasor não terá acesso aos arquivos locais e do endpoint. Para executar um fluxo de resgate completo, o invasor terá que comprometer o endpoint e a conta na nuvem para acessar o endpoint e os arquivos armazenados na nuvem.

Acesso inicial às contas de usuário do SharePoint Online e do OneDrive

Os três caminhos mais comuns que os invasores seguiriam para obter acesso a contas do SharePoint Online ou do OneDrive de um ou mais usuários são:

- Comprometimento da conta : comprometer diretamente as credenciais dos usuários em suas contas na nuvem por meio de phishing, ataques de força bruta e outras táticas de comprometimento de credenciais.

- Aplicativos OAuth de terceiros : enganando um usuário para autorizar aplicativos OAuth de terceiros com escopos de aplicativo para acesso ao SharePoint ou OneDrive.

- Sessões invadidas : sequestrando a sessão da Web de um usuário conectado ou sequestrando um token de API ao vivo para SharePoint Online e/ou OneDrive.

Fonte: Proofpoint & SCMagazineVeja também:

- Segurança e Organização do espaço de trabalho remoto são fundamentais

- Zero Day do Windows Follina é explorado para infectar PCs com o Qbot

- Black Basta Linux tem como alvo servidores VMware ESXi

- MP altera a LGPD para dar autonomia funcional para a ANPD

- 6 dicas para proteger seus aplicativos financeiros

- Loja Roblox Game Pass usada para vender decodificador de ransomware

- OffSec transmitirá curso de teste de penetração do Kali Linux no Twitch

- Como os profissionais do SOC podem impedir mais ataques cibernéticos?

- Acelere a segurança do Linux e do contêiner

- Falhas conhecidas são usadas em ataques de VPNs e dispositivos de rede

- Fortinet lança serviço de identificação e gerenciamento de risco cibernético empresarial

- E se o ransomware evoluísse para atingir a IoT na empresa?

1 Trackback / Pingback