Black Basta Linux tem como alvo servidores VMware ESXi. Black Basta é a mais recente gangue de ransomware a adicionar suporte para criptografar máquinas virtuais VMware ESXi (VMs) executadas em servidores Linux corporativos.

A maioria dos grupos de ransomware agora está focando seus ataques em VMs ESXi, já que essa tática se alinha com seu direcionamento corporativo. Também possibilita aproveitar a criptografia mais rápida de vários servidores com um único comando.

A criptografia de VMs faz sentido, pois muitas empresas migraram recentemente para máquinas virtuais, pois permitem um gerenciamento de dispositivos mais fácil e um uso de recursos muito mais eficiente.

Outra gangue de ransomware visando servidores ESXi

Em um novo relatório, os analistas da Uptycs Threat Research revelaram que identificaram novos binários de ransomware Black Basta visando especificamente servidores VMWare ESXi.

Os criptografadores de ransomware do Linux não são novidade, e a BleepingComputer tem relatado sobre criptografadores semelhantes lançados por várias outras gangues, incluindo LockBit , HelloKitty , BlackMatter , REvil , AvosLocker , RansomEXX e Hive .

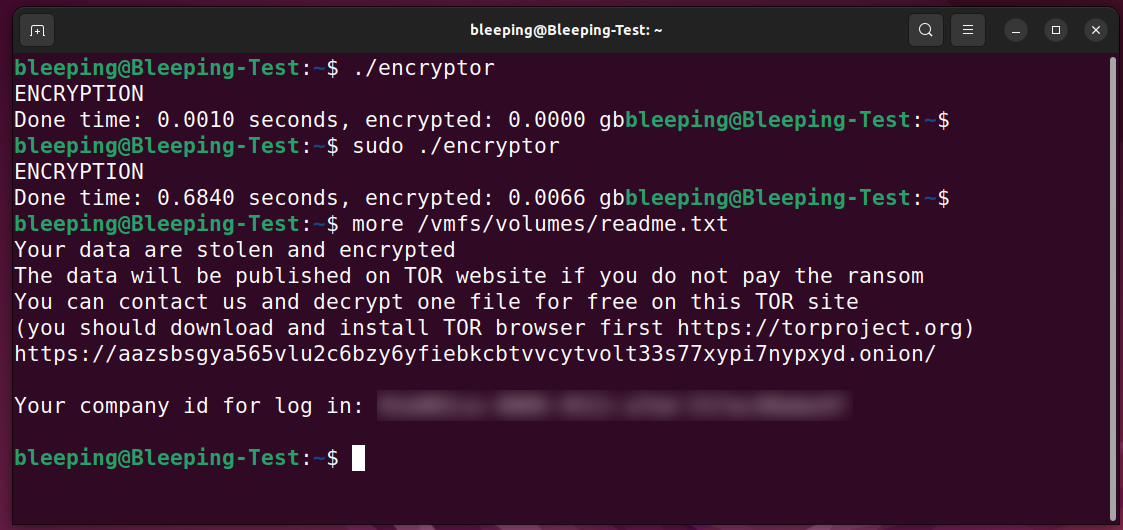

Como outros criptografadores do Linux, o binário do ransomware do Black Basta procurará os /vmfs/volumes onde as máquinas virtuais estão armazenadas nos servidores ESXi comprometidos (se nenhuma dessas pastas for encontrada, o ransomware será encerrado).

Em sua apublicação o BleepingComputer diz que não conseguiu encontrar argumentos de linha de comando para direcionar outros caminhos para criptografia, sugerindo que esse criptografador foi projetado especificamente para direcionar apenas servidores ESXi.

O ransomware usa o algoritmo ChaCha20 para criptografar os arquivos. Ele também aproveita o multithreading para usar vários processadores e acelerar o processo de criptografia.

Ao criptografar, o ransomware anexará a extensão .basta aos nomes dos arquivos criptografados e criará notas de resgate chamadas readme.txt em cada pasta.

As notas incluem um link para o painel de suporte por bate-papo e um ID exclusivo que as vítimas podem usar para se comunicar com os invasores.

“O Black Basta foi visto pela primeira vez este ano durante o mês de abril, em que suas variantes visavam sistemas Windows”, disseram Siddharth Sharma e Nischay Hegde, da Uptcys.

“Com base no link de suporte do bate-papo e na extensão do arquivo criptografado, acreditamos que os atores por trás desta campanha são os mesmos que atacaram os sistemas Windows anteriormente com o ransomware Black Basta”, complementam.

Ativo desde abril

O ransomware Black Basta foi detectado pela primeira vez na segunda semana de abril, quando a operação rapidamente aumentou seus ataques direcionados a empresas em todo o mundo.

Embora as demandas de resgate da gangue provavelmente variem entre as vítimas, o BleepingComputer afrma que sabe de pelo menos uma que recebeu uma demanda de mais de US $ 2 milhões por um decodificador e para evitar que seus dados vazassem online.

Embora não se saiba muito mais sobre a nova gangue de ransomware, esta provavelmente não é uma nova operação, mas sim uma nova marca devido à sua capacidade demonstrada de violar rapidamente novas vítimas e o estilo de negociação (possivelmente uma nova marca da operação de ransomware Conti).

O CTO da Emsisoft , Fabian Wosar , disse anteriormente à BleepingComputer que outras gangues de ransomware (além das que relatamos), incluindo Babuk, RansomExx/Defray, Mespinoza, GoGoogle, Snatch, PureLocker e DarkSide, também desenvolveram e usaram seus próprios criptografadores Linux.

“A razão pela qual a maioria dos grupos de ransomware implementou uma versão baseada em Linux de seu ransomware é visar especificamente o ESXi”, explicou Wosar.

Fonte: BleepingComputer Veja também:

- OffSec transmitirá curso de teste de penetração do Kali Linux no Twitch

- Como os profissionais do SOC podem impedir mais ataques cibernéticos?

- Acelere a segurança do Linux e do contêiner

- Falhas conhecidas são usadas em ataques de VPNs e dispositivos de rede

- Fortinet lança serviço de identificação e gerenciamento de risco cibernético empresarial

- E se o ransomware evoluísse para atingir a IoT na empresa?

- Demanda por seguro contra riscos cibernéticos dispara no Brasil

- 5 riscos após a migração para nuvem e como evitá-los

- Como explorar o Follina CVE-2022-30190

- Zero Day com sucesso no Office mesmo com macros desabilitadas

- Fortinet lança nova solução de detecção e resposta de rede com recursos de IA

- Conflito entre Rússia e Ucrânia é a primeira “ciberguerra” declarada

Be the first to comment