Empresas de Saúde são alvos atraentes para invasores. Mais de uma em cada três organizações de saúde sofreram um ataque cibernético no último ano, enquanto quase uma em cada 10 pagou taxa de resgate ou extorsão, de acordo com a Imperva.

Os dados de assistência médica são extremamente valiosos no submundo da deep web escura, pois contêm dados altamente confidenciais, tanto financeiros quanto sensíveis sobre pacientes e operadoras de saúde. Como resultado, as organizações de saúde são cada vez mais atraentes para os invasores. Além disso, com a introdução de portais de assistência médica baseados na Web e tecnologia remota para pacientes, o gerenciamento da segurança nas organizações de assistência médica tornou-se mais difícil.

Uma pesquisa da Imperva com 102 profissionais de TI da área de saúde, realizada na Conferência 2018 Healthcare Information and Management Systems Society (HIMSS), revelou que 77% dos entrevistados estão muito preocupados com eventos de segurança cibernética que possam atingir sua organização e 15% admitiram que sua organização precisa melhorar sua capacidade de lidar com um ataque cibernético. “Os invasores entendem o valor dos dados mantidos pelas organizações de saúde e, como resultado, estão rapidamente se tornando muito atrativas para os hackers que procuram roubar grandes quantidades de registros de pacientes para obter lucro. Recentemente, ocorreram vários incidentes em que o cibercrime causou impacto nos hospitais e os impediu de acessar os dados dos pacientes, o que demonstra as consequências de um ataque bem-sucedido. É crucial que as organizações de saúde tomem medidas para proteger seus dados. Para manter a confiança do paciente, as organizações devem fornecer uma excelente defesa em todos os momentos ”, disse Terry Ray, CTO da Imperva.

Os entrevistados da pesquisa foram questionados sobre os ataques que causaram maior preocupação, e a resposta mais citada foi o ransomware (32%). No último ano, houve inúmeros exemplos de hospitais que sofreram infecções por ransomware, onde foram deixados completamente paralisados e incapazes de acessar os dados do paciente. Em dezembro noticiamos aqui no Blog Minuto da Segurança que 78% das empresas do setor de saúde haviam sofrido com ataques de ransomware e 83% disseram que o ransomware é o tipo mais relevante de ameaça relacionada a e-mail, seguido de malware, ataques direcionados, como o phishing e o comprometimento de e-mail comercial.

Os invasores sabem que, se uma organização de assistência médica não tiver uma estratégia de mitigação em vigor, ela provavelmente optará por pagar um resgate, em vez de correr o risco de perder totalmente o acesso a arquivos de pacientes. No entanto, a pesquisa da Imperva mostrou que 50% das organizações nunca recuperam seus dados, mesmo quando pagam o resgate. Em relação às ameaças internas, os entrevistados estavam mais preocupados com usuários descuidados (51%). Além disso, 27% disseram que a falta de ferramentas para monitorar funcionários e outras atividades internas dificulta a detecção de ameaças internas. Trinta e dois por cento indicaram que coletar informações de diversas ferramentas de segurança é a tarefa mais demorada ao investigar ou responder a ameaças internas. “Como vimos em casos de alto perfil anteriores, as violações de dados causadas por pessoas de dentro da empresa, descuidadas, mal-intencionadas ou comprometidas são uma ameaça muito real. No entanto, como o usuário tem acesso legítimo aos dados da empresa, os ataques internos podem levar muito tempo para serem detectados. Para mitigar o risco, as organizações devem se perguntar onde estão seus dados confidenciais e investir na proteção. As empresas podem empregar soluções baseadas na tecnologia de aprendizado de máquina para processar e analisar grandes quantidades de dados. Isso os ajudará a identificar anomalias críticas que indicam o uso indevido de dados, para que eles possam rapidamente colocar em quarentena os usuários arriscados para evitar quaisquer outros problemas ”, continuou Ray. Curiosamente, quando os entrevistados foram questionados sobre a resposta a incidentes, 26% revelaram que eles não têm um plano em vigor, enquanto outros 28% dos entrevistados admitiram que sua organização de saúde não tem sequer um CISO.

Qual informação está em risco e quem são os atacantes ?

Segundo pesquisa da TrenMicro, o ambiente hospitalar tem muitos caminhos para diferentes agentes de ameaça e várias áreas vulneráveis. Segundo a pesquisa três áreas abrangentes que correm alto risco de serem alvo de cibercriminosos são:

- Operações hospitalares:

Operações hospitalares diárias, como o agendamento de bancos de dados, sistemas de paginação hospitalar, construção controles, sistemas de transporte de tubos pneumáticos, sistemas de inventário, folha de pagamento, administração e afins - Dados privados:

Dados de identificação pessoal de paciente e funcionário, que inclui dados de diagnóstico e tratamento do paciente, seguro e informação financeira; dados de pesquisa e julgamento de medicamentos, folha de pagamento, propriedade intelectual, entre outros - Saúde do paciente

Diagnóstico, tratamento e monitoramento de pacientes

Onde há oportunidades, há agentes que atacam, roubam e abusam do sistema por um longo tempo e por variadas razões. Esses agentes de ameaça podem ser gangues criminosas que são equipes de hackers altamente qualificadas, financiadas e controlados por gangues de criminosos organizados, ou às vezes até governos, e visam vítimas usando métodos diferentes, como ransomware, phishing e assim por diante, para gerar receita ilícita para as gangues ou ações maliciosas por motivos políticos.

Da mesma forma, governos foram flagrados buscando informações de inteligência, usando ferramentas de espionagem de software e malware personalizado usados em ataques de engenharia social, para roubar propriedade intelectual ou ganhar vantagem competitiva. Por exemplo, o segundo maior provedor de planos de saúde nos Estados Unidos foi afetado por um ataque de governo estrangeiro desta maneira em 2014.

Veja também:

- Bombas de Infusão de Seringas Podem ser Manipuladas Remotamente

- Empresas do Setor de Saúde Sofrem com Ransomwares e Malwares

- Hackers estão vendendo detalhes de saúde de “qualquer cidadão australiano” na dark web por £ 17 cada

- Aplicativos estão rastreando a sua Vida!

Ciberterroristas, entretanto, lançam ataques cibernéticos disruptivos ou destrutivos para causar destruição física de propriedade, perda de vida e espalhar o terror. Hacktivistas são ativistas da internet que atacam ativos cibernéticos para chamar a atenção para seus interesses e causas políticas e tendem a escolher alvos altamente visíveis ou de alto perfil. Por fim, as “script kids” são pessoas com habilidades de programação de baixo nível que usam ferramentas automatizadas para hacking e geralmente são motivadas pela atenção de seus pares em sites de redes sociais.

Outra categoria de possíveis invasores é a ameaça interna. Esse tipo de invasor pode ser motivado por dinheiro, ideologia, coerção, ego, vingança e política, e poderia muito bem ser funcionários descontentes que roubam dados ou equipamentos, ou mantem contas antigas de funcionários e administradores ativas para fins de espionagem. Outras vezes, as ameaças internas podem ser geradas por negligência, como a abertura de um e-mail de phishing por engano.

Como são os ataques na indústria da saúde ?

O setor de saúde é um ecossistema massivo, complexo e interconectado com milhares de endpoints, sistemas e usuários. O tamanho, a complexidade e as funções desse ecossistema criam grandes e muitas superfícies de ataque imprevisíveis. Em um sentido técnico, os agentes de ameaças podem usar vários dos seguintes ataques vetores para se infiltrar ou sabotar um sistema.

- Spear phishing – E-mails fraudulentos têm como alvo organizações específicas; um subconjunto é o chamado e-mail Business Compromise (BEC), que tem como alvo empresas que realizam transferências bancárias no exterior.

- Ataques distribuídos de negação de serviço (DDoS) – Um ataque coordenado de negação de serviço lançado de vários locais com a finalidade de indisponibilizar os serviços prestados.

- Exploração de vulnerabilidades de software – Uso deliberado de fraquezas conhecidas (ou descobertas) em um software; Um exemplo notável ocorreu em 2017, onde a Food and Drugs Administration dos EUA (FDA) fez recall de meio milhão marca-passos devido ao firmware ter vulnerabilidades que poderiam permitir o acesso de um hacker ao dispositivo e deixá-los manipular o ritmo e a força da bateria.

- Malware – código malicioso destinado a desabilitar, danificar, comprometer ou roubar dados de computadores; existem vários exemplos onde ransomware, keyloggers, worms, Trojans e outros afetaram as redes de saúde.

- Uso indevido de privilégios – tais como obter direitos administrativos de forma não autorizada, como em um caso em que um hacker conseguiu entrar na rede de um fornecedor de assistência médica por meio de um software de terceiro que utilizava de senhas fracas e permitia acesso de administrador.

- Manipulação de dados – imagem digital ou alteração de dados; ano passado a Industrial Control Systems Cyber Emergency Response Team – US alertou sobre sistemas de infusão que continham uma vulnerabilidade que poderia permitir que um hacker manipulasse os dados das bombas usadas para cálculos de dosagem, colocando assim a vida dos pacientes em risco.

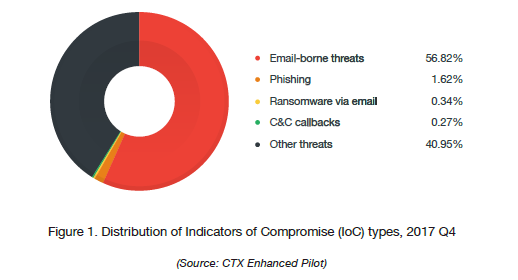

Os agentes de ameaças podem usar qualquer um dos métodos acima para lançar grandes ataques cibernéticos contra hospitais em anos. As seguintes estatísticas do programa HITRUST – Cyber Threat XChange (CTX) – uma ameaça plataforma de compartilhamento de indicadores – mostra alguns marcadores escolhidos sobre o cenário de ameaças cibernéticas no setor de saúde

que fornecem uma visão sobre os vetores de infecção mais comuns:

Até o momento, a maioria dos ataques cibernéticos informados publicamente contra hospitais tem sido um dos seguintes: violações de dados, ransomware ou comprometimento de dispositivos médicos. A Privacy Rights Clearinghouse (PRC) é uma corporação sem fins lucrativos com sede na Califórnia que corrobora a observação sobre ataques de violação de dados contra hospitais. Com base em seus dados, o número de incidentes de violação de dados em hospitais resultantes de ataques de hackers ou malware estão aumentando.

Brasil

Não somente lá fora, mas aqui no Brasil temos um importante movimento das operadoras de saúde e do governo, de unificação do cadastro nacional de saúde e a criação de um sistema de registro de saúde, onde seria concentrado informações sobre o paciente, seus tratamentos, internações e outras informações importantes. o Sistema RES – Registro Eletrônico de Saúde constitui um conjunto de informações de saúde e assistência de um paciente durante a sua vida. Além de conter informações que guiarão todos os procedimentos, exames e consultas desse paciente, o sistema RES também pode ser utilizado como fonte de informações a respeito de toda a sociedade, através de levantamentos epidemiológicos e dados demográficos de grupos ou regiões. Para garantir a interoperabilidade entre os diferentes sistemas e, consequentemente, entre registros gerados em diferentes instituições e hospitais, o desenvolvimento do sistema RES deverá adotar alguns padrões de dados, por isto o Ministério da Saúde do Brasil regulamentou o uso de alguns padrões para o RES através da Portaria nº 2.073, de 31 de agosto de 2011.

Dentre as informações a serem utilizadas e protegidas no sistema RES estão:

- Informação pessoal de saúde

- Dados “pseudomizados” derivados da informação pessoal de saúde através de alguma metodologia de “pseudomização” da identificação.

- Dados estatísticos e de pesquisas, incluindo dados “anonimizados” derivados de informação pessoal de saúde pela remoção de dados de identificação pessoal,

- Conhecimento clínico / médico não associado para um paciente específico ou pacientes, incluindo dados de suporte de decisão clínica ( e.x. dados sobre reações adversas à drogas ),

- Dados sobre profissionais de saúde e equipes de apoio,

- Informação relacionada à vigilância de saúde pública,

- Auditoria de rastreamento de dados que são produzidos pelos sistemas de informação de saúde contendo informação pessoal de saúde ou dados pseudônimos derivados da informação pessoal de saúde ou dados sobre ações de usuários em relação à informação pessoal de saúde, e

- Sistema de segurança de dados, incluindo dados de controle de acesso e outras seguranças relacionadas ao sistema de configuração de dados, para sistemas de informação de saúde.

- Derivados de informações, incluindo dados de registros, trilhas de auditorias de alterações e exclusões de informações, integridade e disponibilidade destas informações.

Fonte RECIIS & TrendLabs Research Paper & HelpNetSecurity

Deixe sua opinião!