50.000 servidores MS-SQL, PHPMyAdmin infectados na campanha Nansh0u. Acredita-se que o ataque tenha raízes chinesas

Uma nova onda de ataques contra servidores MS-SQL e PHPMyAdmin foi detectada em todo o mundo, lançada na busca por criptomoedas.

Mais de 50.000 servidores pertencentes a organizações de saúde, telecomunicações, mídia e TI foram infectados, informou o Guardicore Labs no dia 29 de maio.

Ophir Harpaz e Daniel Goldberg, pesquisadores da Guardicore, disseram em um post no blog que a chamada campanha Nansh0u é uma versão sofisticada de ataques de mineração com criptomoedas mais primitivos.

Durante os últimos dois meses, a equipe do Guardicore Labs companhou de perto uma campanha baseada na China que visava infectar servidores Windows MS-SQL e PHPMyAdmin em todo o mundo.

A Guatdicore disse que Analisou profundamente o funcionamento interno da campanha – as ferramentas em uso, as vulnerabilidades exploradas e a extensão dos danos causados.

As máquinas infectadas incluem mais de 50.000 servidores pertencentes a empresas dos setores de saúde, telecomunicações, mídia e TI. Uma vez comprometidos, os servidores alvo foram infectados com cargas maliciosas. Estes, por sua vez, abandonaram um criador de criptografia e instalaram um rootkit sofisticado no modo kernel para impedir que o malware fosse encerrado.

A campanha Nansh0u não é um típico ataque de cripto-mineiro. Ele usa técnicas geralmente vistas em APTs, como certificados falsos e explorações de escalonamento de privilégios. Embora as ferramentas de ataque avançadas normalmente tenham sido propriedade de adversários altamente qualificados, essa campanha mostra que essas ferramentas agora podem facilmente cair nas mãos de invasores menores do que os de primeira linha.

“A campanha Nansh0u não é um ataque típico de mineiro de criptografia“, dizem os pesquisadores. “Ele usa técnicas frequentemente vistas em ameaças persistentes avançadas (APTs), como certificados falsos e explorações de escalonamento de privilégios.“

Cinco servidores de ataque e seis servidores de conexão forneceram a infraestrutura necessária para o Nansh0u. Quando um servidor de vítima era identificado por meio de um scanner de porta, os agentes de ameaça primeiro tentavam acessar o sistema por meio de ferramentas de ataque de força bruta do MS-SQL, possibilitadas quando havia credenciais de conta fracas em jogo.

Em muitos casos, essa técnica provou ser bem-sucedida, dando aos atacantes acesso a uma conta com privilégios administrativos. Essas credenciais também foram salvas para uso futuro.

Depois de obter os endereços IP, portas, nomes de usuário e senhas de servidores vulneráveis, os hackers alterariam as configurações do servidor e um arquivo de script do Visual Basic seria criado no sistema da vítima para baixar arquivos maliciosos dos servidores dos invasores.

Os pesquisadores registraram 20 cargas maliciosas separadas usadas durante o Nansh0u, com novas variantes criadas semanalmente

De incidentes incomuns a investigação completa

No início de abril, três ataques detectados na Guardicore Global Sensor Network (GGSN) chamaram atenção. Todos os três tinham endereços IP de origem originários da África do Sul e hospedados pelo ISP VolumeDrive . Os incidentes compartilharam o mesmo processo de ataque, concentrando-se no mesmo serviço e usando o mesmo método de violação e etapas pós-comprometimento.

Procurando por mais ataques com um padrão similar, a Guardicore encontrou ataques que datam de 26 de fevereiro, com mais de setecentas novas vítimas por dia. Durante a investigação, foram encontrados 20 versões de cargas maliciosas, com novas cargas criadas pelo menos uma vez por semana e usadas imediatamente após o tempo de criação.

Essa linha do tempo, combinada com um conjunto de cinco servidores de ataque e seis servidores de conexão reversa, sugere um processo estabelecido de desenvolvimento contínuo que foi bem pensado pelos invasores.

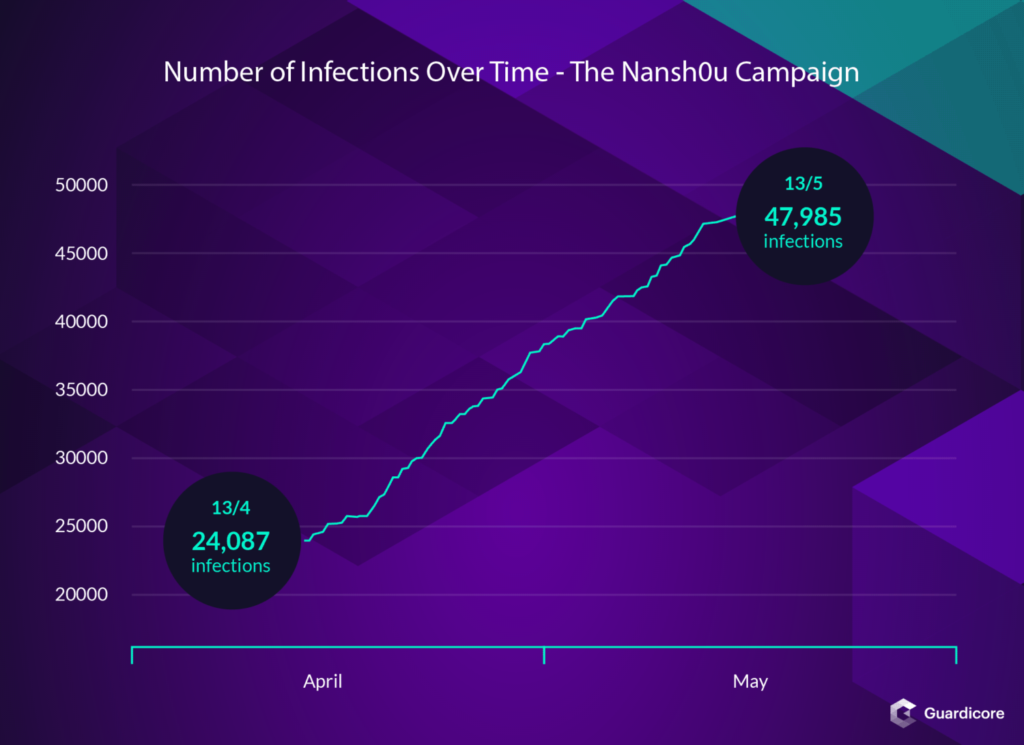

Com acesso à infraestrutura do invasor, a Guardicore disse que pôde monitorar os servidores de arquivos relevantes e obter insights sobre o tamanho e o escopo da campanha. O gráfico a seguir mostra como o número de máquinas infectadas com sucesso duplicou em um período de tempo de um mês.

Conclusão

Segundo a Guardicore, a campanha de Nansh0u não é outro ataque de mineração comum. Serve como um estudo de caso para um esquema de ataque completamente planejado que incorpora vários módulos e ferramentas progressivas. Isso sugere que armas cibernéticas estão se tornando prontamente disponíveis, e não apenas para organizações de estado-nação.

Esta campanha demonstra mais uma vez que as senhas comuns ainda são o elo mais fraco dos fluxos de ataque atuais. Vendo dezenas de milhares de servidores comprometidos por um simples ataque de força bruta, a Guardicore recomenda, e nós também, “que as organizações protejam seus ativos com credenciais fortes, bem como soluções de segmentação de rede.“

Mais detalhes da campanha Nansh0u pode ser encontrado em “CAMPANHA NANSH0U” .

Fonte: ZDNet & Guardicore

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- CrowdStrike expande presença internacional para atender à crescente demanda do cliente

- A hora de racionalizar as camadas de proteção de segurança

- Japan restringe capital estrangeiros em indústrias de tecnologias nacionais

- Estudo aponta que 23,2 Milhões usam 123456 como senha e outros 7,7 Mi usam 123456789

- Laptop com 6 malwares é leiloado por US $ 1,2 milhão no EUA

- Dados de 49 Milhões de usuários do Instagram expostos online

- Fabricantes de antivírus teriam sido hackeadas e exposto seus códigos

- CEOs ganham mais após empresas sofrerem Ciberataques

- Vulnerabilidade de execução remota de código “Wormable” crítica no Windows RDP

- EUA declara Emergência Nacional e fecha as portas para a Huawei

- Site da Associação Brasileira para Desenvolvimento de Atividades Nucleares (Abdan) foi hackeada

- Nova falha em processadores Intel permite acesso a dados sensíveis dos usuários

- Vulnerabilidade do WhatsApp expõe 1,5 bilhão de telefones

Deixe sua opinião!