Tendências de Malwares segundo a Fortinet. O estudo das tendências de malware é útil porque elas refletem a intenção e a capacidade dos invasores. Como ocorre com as explorações, as detecções de malware pelos sensores da Fortinet nem sempre indicam infecções de fato, mas sim, o municiamento do código e/ou uma tentativa de entrega às vítimas e sistemas visados. As detecções podem ocorrer nos níveis da rede, do aplicativo e do host, em diversos dispositivos.

Após a Grande “Corrida do Ouro” de Cryptojacking do final de 2017 e início de 2018, o cenário de malware parece ter voltado para uma forma mais familiar durante o 2ºT. A atividade de cryptojacking continuou aumentando globalmente, mas não em relação ao volume crescente de malware em geral. Como em qualquer mercado, tais flutuações podem ser atribuídas às forças de oferta e demanda.

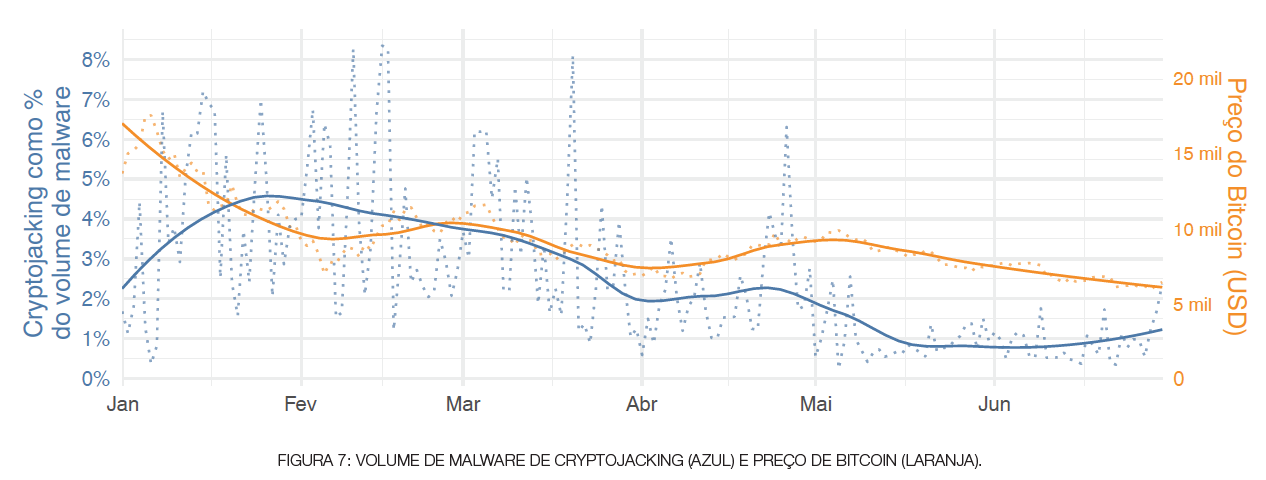

Para testar essa hipótese, no RELATÓRIO DO CENÁRIO DE AMEAÇAS 2ºT 2018 da FORTINET, a Fortinet compara o volume relativo de malware de cryptojacking com o preço do bitcoin nos primeiros seis meses de 2018. Se você achava que o preço do bitcoin era volátil, confira essa linha azul tracejada para o cryptojacking! As linhas de tendência suavizadas, no entanto, mostram um comportamento declinante semelhante ao longo do tempo.

A Fortinet, também comparou o preço de outra criptomoeda popular, a Monero, e constatou que é quase idêntica ao padrão exibido pelo bitcoin. Assim, o relatório infere uma correlação positiva moderada entre o preço de mercado das criptomoedas e o malware projetado para minerar ilicitamente essas moedas.

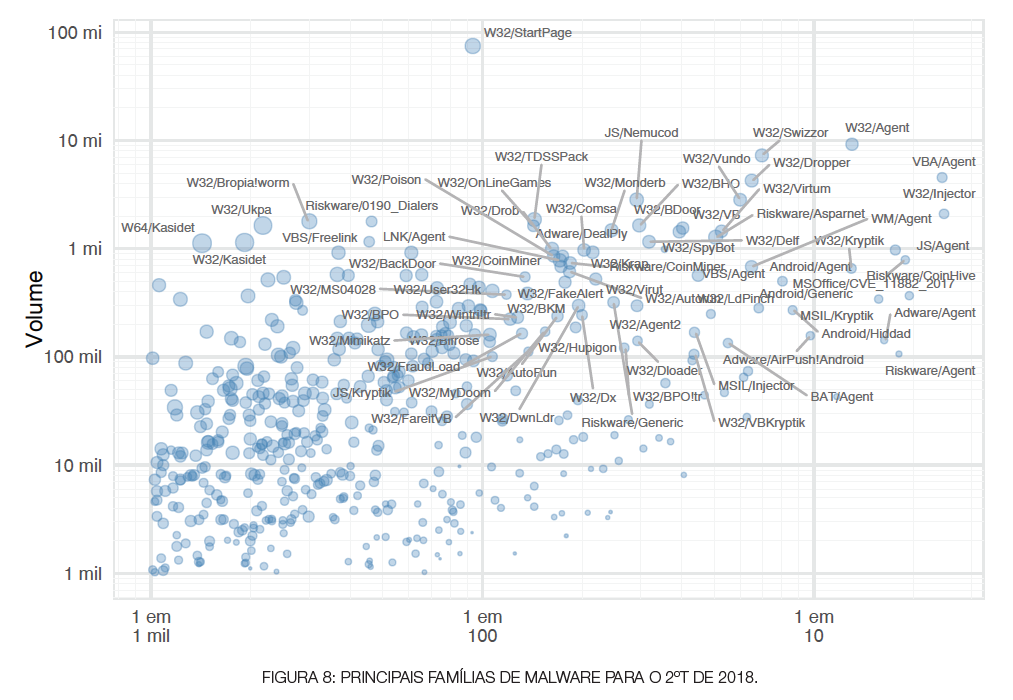

Ampliando a abertura para examinar o cenário mais amplo de malware. Na figura abaixo a Fortinet traça as famílias de malware mais ativas no trimestre com base na prevalência e no volume.

Muito acima do aglomerado na escala de volume da acima está o W32/StartPage. O membro mais tumultuoso dessa família no trimestre foi uma detecção genérica de um Cavalo de Troia que cobria uma série de comportamentos maliciosos. A maioria das amostras que se enquadram nessa detecção são objetos auxiliares do navegador (BHOs), muitos dos quais são projetados para alterar a página inicial do navegador do usuário.

Os sensores do Fortinet coletaram amostras de “ladrões de informações” em todo o mundo, como evidenciado. O volume de detecção bruta foi mais alto na Índia e em Singapura, mas Israel e a Indonésia lideraram proporcionalmente.

MALWARE NA ERA DO DESENVOLVIMENTO ÁGIL

Os autores de malware há tempos confiam no polimorfismo para evitar a detecção, mas com o tempo, esses sistemas fizeram melhorias que os tornam mais difíceis de contornar . Para quem nunca descansa, os autores de malware recorreram ao desenvolvimento ágil para combater rapidamente as táticas mais recentes dos produtos antimalware . Um ótimo exemplo disso é a versão 4 .0 do GandCrab que foi recentemente analisada pelo FortiGuard Labs . A FortiGuard percebeu que quando um arquivo <8hex-chars> .lock na pasta COMMON APPDATA do sistema está presente, os arquivos não serão bloqueados . Isso geralmente ocorre depois que o malware determina que o layout do teclado está no idioma russo, juntamente com outras técnicas para determinar

computadores em países com o idioma russo . Especula-se no em nosso blog da Fortinet que adicionar esse arquivo poderia ser uma solução temporária . Com base na análise, os pesquisadores do setor criaram uma ferramenta que impede que os arquivos sejam criptografados pelo ransomware . Infelizmente, o GandCrab 4 .1 .2 foi lançado um dia ou dois depois, tornando o arquivo de bloqueio inútil.

RELATÓRIO DO CENÁRIO DE AMEAÇAS 2ºT 2018 da FORTINET , traz ainda outras tendências importantes de leitura interessante, levantando possibilidades e nos dando uma boa noção dos que nos aguarda no futuro próximo. Além das tendências de Malwares resumido aqui, temos ainda tendência de infraestrutura e botnets.

Fonte: RELATÓRIO DO CENÁRIO DE AMEAÇAS 2ºT 2018 da FORTINET

Veja também:

- Qual tecnologia de 2FA é a melhor ?

- Mozila integra Firefox com Have I Being Pwned

- LGPD: a importância do consentimento para o tratamento dos dados pessoais

- Pena máxima de £500,000 é aplicada pelo Reino Unido à Equifax

- Vazam 14 milhões de registros da GovPayNow.com

- Gerente do banco repassava senhas de clientes para um broker

- O Google rastreia seus movimentos mesmo contra sua vontade

- Aeroporto de Bristol (UK) é atingido por ransomware

- Visão estratégica das Dimensões de Segurança na LGDP

- CPO e CSO: Unidos pelas novas regulamentações!

- Proteção de dados e a tutela da saúde na LGPD

1 Trackback / Pingback