Ransomware LockBit explora Citrix Bleed em ataques, 10 mil servidores expostos.

Os ataques de ransomware Lockbit usam explorações publicamente disponíveis para a vulnerabilidade Citrix Bleed (CVE-2023-4966) para violar sistemas de grandes organizações, roubar dados e criptografar arquivos.

Embora a Citrix tenha disponibilizado correções para CVE-2023-4966 há mais de um mês, milhares de endpoints expostos à Internet ainda estão executando dispositivos vulneráveis, muitos deles nos EUA

Ataques Lockbit de alto perfil

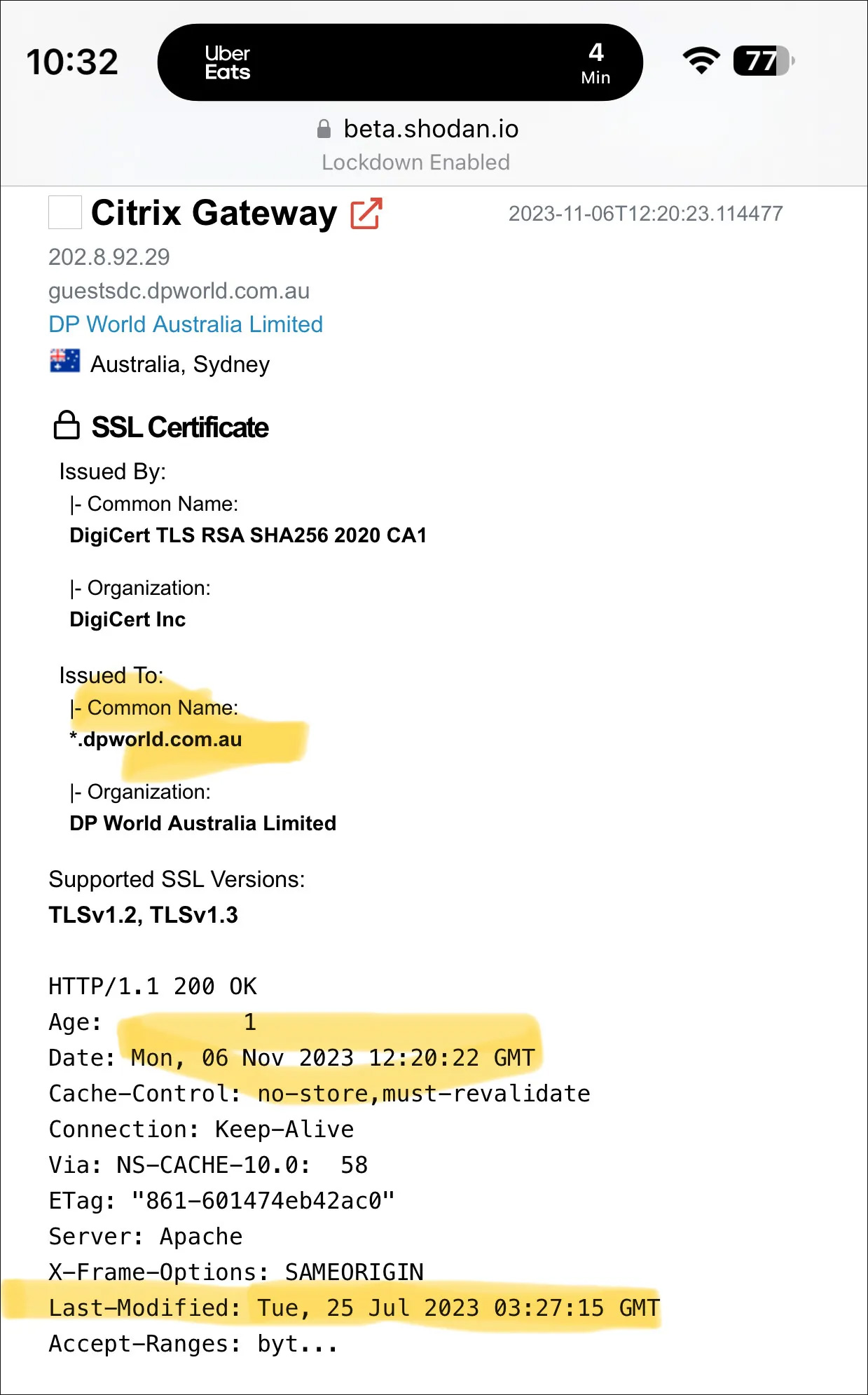

O pesquisador de ameaças Kevin Beaumont tem rastreado ataques contra várias empresas, incluindo o Banco Industrial e Comercial da China ( ICBC ), DP World , Allen & Overy e Boeing , e descobriu que eles tinham algo em comum.

Esses são servidores Citrix expostos vulneráveis à falha Citrix Bleed, que ele diz que a gangue de ransomware LockBit está explorando ataques.

Fonte: Kevin Beaumont

Isto foi ainda confirmado pelo Wall Street Journal, que obteve um e-mail do Tesouro dos EUA enviado a prestadores de serviços financeiros selecionados, mencionando que a LockBit foi responsável pelo ataque cibernético ao ICBC, que foi conseguido através da exploração da falha Citrix Bleed.

Se o LockBit usou a vulnerabilidade para violar uma empresa, acredita-se que eles provavelmente violaram a Boeing e a DP World de forma semelhante.

Esses ataques provavelmente estão sendo conduzidos por uma afiliada da LockBit que utiliza intensamente essa vulnerabilidade para violar redes, em vez de ser a própria operação de ransomware por trás do ataque.

Como o LockBit é o maior Ransomware como serviço, ele utiliza muitos afiliados que têm total discrição sobre como violam as redes.

Como vimos com um afiliado que pertencia às operações GandCrab e REvil, não é incomum que um hacker se concentre em um setor específico ou método de acesso inicial.

Por exemplo, uma afiliada GandCrab/REvil especializada na exploração de software MSP para criptografar empresas, e provavelmente estamos vendo uma afiliada LockBit utilizando a falha Citrix Bleed para violar redes em massa.

Uma enorme superfície de ataque

No momento em que este artigo foi escrito, mais de 10.400 servidores Citrix estavam vulneráveis ao CVE-2023-4966, de acordo com as descobertas do pesquisador de ameaças japonês Yutaka Sejiyama compartilhadas com o BleepingComputer.

A maioria dos servidores, 3.133, está nos EUA, seguidos por 1.228 na Alemanha, 733 na China, 558 no Reino Unido, 381 na Austrália, 309 no Canadá, 301 na França, 277 na Itália, 252 na Espanha, 244 em na Holanda e 215 na Suíça.

As varreduras de Sejiyama revelaram servidores vulneráveis em organizações grandes e críticas nos países acima mencionados e em muitos outros países, todos os quais permanecem sem correção durante um mês inteiro após a divulgação pública da falha crítica.

Detalhes do Citrix Bleed

O Citrix Bleed foi divulgado em 10 de outubro como um problema crítico de segurança que afeta o Citrix NetScaler ADC e Gateway, permitindo acesso a informações confidenciais de dispositivos.

A Mandiant relatou que os agentes de ameaças começaram a explorar o Citrix Bleed no final de agosto , quando a falha de segurança ainda era dia zero. Nos ataques, os hackers usaram solicitações HTTP GET para obter cookies de sessão Netscaler AAA após o estágio de autenticação multifator (MFA).

A Citrix pediu aos administradores que protegessem os sistemas contra ataques de baixa complexidade e sem interação. Em 25 de outubro, a empresa de gerenciamento de superfície de ataque externo AssetNote lançou uma exploração de prova de conceito demonstrando como os tokens de sessão podem ser roubados.

Fonte: BleepingComputer

Veja também:

- Malware de roubo de credenciais para acesso remoto lidera ranking

- 3 motivos para e-commerces investirem em cibersegurança

- 10 medidas para garantir a segurança das operações na Black Friday

- Segurança e rede são as tecnologias que mais contribuem para a receita dos parceiros na América Latina

- Trojan bancário brasileiro evita ser excluído da internet

- Lei Geral de Empoderamento de Dados começa a tramitar na Câmara dos Deputados

- Brasil registra queda de ataques cibernéticos nos primeiros três trimestres de 2023

- 45% das empresas de saúde já sofreram ataques de ransomware

- Especialista responde as três maiores dúvidas sobre assinaturas eletrônicas

- Preocupação com cibersegurança cresce entre profissionais de Segurança Física.

- Geopolítica motivou quase 40% dos ciberataques na América Latina em 2023

- Domínios semelhantes: 4 tipos de ataques que ameaçam sua segurança digital

5 Trackbacks / Pingbacks