Malware de roubo de credenciais para acesso remoto lidera ranking mensal do Brasil. A Check Point Research informou que o Trojan de acesso remoto NJRat, que visa agências e organizações governamentais, subiu para a segunda posição no ranking global e em primeiro lugar na lista de top malware do Brasil; enquanto isso, uma nova campanha de mal-spam envolvendo o AgentTesla o disseminou através de anexos de arquivos corrompidos

A Check Point Research (CPR), divisão de Inteligência em Ameaças da Check Point Software, publicou o Índice Global de Ameaças referente ao mês de outubro de 2023. Os pesquisadores da CPR informaram que o Formbook foi o malware mais prevalente no mês passado, com um impacto de 3% nas organizações no mundo, seguido pelo Trojan de acesso remoto (RAT) NJRat, com um impacto global de 2%, e Remcos, com um impacto global de 2%.

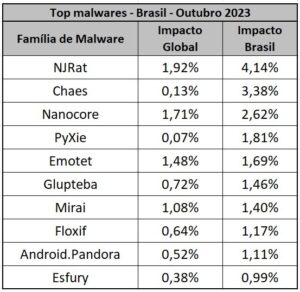

No Brasil, o Formbook não aparece na lista nacional Top 10 e a liderança local em outubro é do NJRat com impacto de 4%. O NJRat derrubou o Chaes para o segundo lugar no ranking de top malware do Brasil. O Chaes é um ladrão de informações (infostealer) usado para roubar dados confidenciais de consumidores ou clientes, como credenciais de login e informações financeiras; este malware foi visto no passado visando clientes de plataformas de comércio eletrônico, principalmente na América Latina.

Os pesquisadores da CPR relataram que, no mês passado, o NJRat subiu quatro posições no ranking global, do sexto para o segundo lugar. O NJRat é conhecido por ter como alvo agências e organizações governamentais em todo o Oriente Médio, e tem vários recursos: capturar pressionamentos de teclas, acessar a câmera da vítima, roubar credenciais armazenadas em navegadores, fazer upload e download de arquivos, realizar manipulações de processos e arquivos e visualizar a área de trabalho da vítima.

Além disso, os pesquisadores apontaram uma nova campanha de spam envolvendo o avançado RAT AgentTesla. Em outubro, o AgentTesla foi visto sendo distribuído em campanhas de malspam – ou envio de e-mails com anexo – justamente por meio de arquivos compactados que continham uma extensão maliciosa do Microsoft Compiled HTML Help ([.]CHM).

Os arquivos foram entregues por e-mail como anexos [.]GZ ou [.]zip usando nomes relacionados a pedidos e remessas recentes, como – po-######[.]gz / Shipping Documents[.]gz, projetados para atrair alvos para baixar o malware. Uma vez instalado, o AgentTesla é capaz de registrar teclas, capturar dados da área de transferência, obter acesso ao sistema de arquivos e transferir secretamente dados roubados para um servidor de Comando e Controle (C&C).

“Não podemos nos dar ao luxo de ignorar as táticas que os cibercriminosos usam para distribuir malware, como se passar por marcas conhecidas ou enviar arquivos maliciosos por e-mail”, alerta Maya Horowitz, vice-presidente de pesquisa da Check Point Software. “É importante permanecermos vigilante e lembrar que os cibercriminosos estão explorando ativamente o nosso crescente interesse em compras e remessas online, considerando a proximidade da Black Friday e o final do ano.”

A equipe da CPR também revelou que a “Zyxel ZyWALL Command Injection (CVE-2023-28771)” foi a vulnerabilidade global mais explorada em outubro, impactando 42% das organizações em todo o mundo, seguida pela “Command Injection Over HTTP” com iguais 42% e pela “Web Servers Malicious URL Directory Traversal”, também com impacto global de 42% nas organizações.

Principais famílias de malware

* As setas referem-se à mudança na classificação em comparação com o mês anterior.

Em outubro, o Formbook foi o malware mais difundido no mês com um impacto de mais de 3% das organizações em todo o mundo, seguido pelo NJRat com impacto global de 2% e o Remcos também com 2%.

↔ Formbook – É um infoStealer direcionado ao sistema operacional Windows e foi detectado pela primeira vez em 2016. É comercializado como Malware-as-a-Service (MaaS) em fóruns de hackers ilegais por suas fortes técnicas de evasão e preço relativamente baixo. O FormBook coleta credenciais de vários navegadores da Web, captura telas, monitora e registra digitações de teclas e pode baixar e executar arquivos de acordo com as ordens de seu C&C (Comando & Controle).

↑ NJRat – É um Trojan de acesso remoto, direcionado principalmente a agências e organizações governamentais no Oriente Médio. O Trojan surgiu pela primeira vez em 2012 e tem vários recursos: capturar pressionamentos de teclas, acessar a câmera da vítima, roubar credenciais armazenadas em navegadores, fazer upload e download de arquivos, realizar manipulações de processos e arquivos e visualizar a área de trabalho da vítima. O NJRat infecta as vítimas por meio de ataques de phishing e downloads drive-by, e se propaga por meio de chaves USB ou unidades de rede infectadas, com o suporte do software de servidor C&C (Comando & Controle).

↓ Remcos – É um cavalo de Troia de acesso remoto (RAT) que apareceu pela primeira vez em 2016. Remcos se distribui por meio de documentos maliciosos do Microsoft Office, anexados a e-mails de SPAM, e foi projetado para contornar a segurança UAC do Microsoft Windows e executar malware com privilégios de alto nível.

A lista global completa das dez principais famílias de malware em outubro de 2023 pode ser encontrada no blog da Check Point Software.

Principais setores atacados no mundo e no Brasil

Quanto aos setores, em outubro, Educação/Pesquisa permaneceu na liderança da lista como o setor mais atacado globalmente, seguido por Comunicações e Governo/Militar.

1.Educação/Pesquisa

2.Comunicações

3.Governo/Militar

No Brasil, os três setores no ranking nacional mais visados por ciberataques em outubro foram:

1.Governo/Militar

2.Transportes

3.Utilities

Principais vulnerabilidades exploradas

Em outubro, a equipe da CPR também revelou que a “Zyxel ZyWALL Command Injection (CVE-2023-28771)” foi a vulnerabilidade mais explorada, impactando 42% das organizações no mundo, seguida pela “Command Injection Over HTTP”, ocupando o segundo lugar com impacto global de 42% das organizações. A “Web Servers Malicious URL Directory Traversal” ocupou o terceiro lugar das vulnerabilidades com um impacto global de 42%.

↑ Zyxel ZyWALL Command Injection (CVE-2023-28771) – Existe uma vulnerabilidade de injeção de comando no Zyxel ZyWALL. A exploração bem-sucedida desta vulnerabilidade permitiria que atacantes remotos executassem comandos arbitrários do sistema operacional no sistema afetado.

↔ Command Injection Over HTTP (CVE-2021-43936, CVE-2022-24086) – Uma vulnerabilidade de injeção de comando sobre HTTP foi relatada. Um atacante remoto pode explorar esse problema enviando uma solicitação especialmente criada para a vítima. A exploração bem-sucedida permitiria que um atacante executasse código arbitrário na máquina alvo.

↓ Web Servers Malicious URL Directory Traversal (CVE-2010-4598,CVE-2011-2474,CVE-2014-0130,CVE-2014-0780,CVE-2015-0666,CVE-2015-4068,CVE-2015-7254,CVE-2016-4523,CVE-2016-8530,CVE-2017-11512,CVE-2018-3948,CVE-2018-3949,CVE-2019-18952,CVE-2020-5410,CVE-2020-8260) – Existe uma vulnerabilidade de passagem de diretório em diferentes servidores web. A vulnerabilidade se deve a um erro de validação de entrada em um servidor web que não limpa adequadamente o URI para os padrões de passagem de diretório. A exploração bem-sucedida permite que atacantes remotos não autenticados divulguem ou acessem arquivos arbitrários no servidor vulnerável.

Principais malwares móveis

Em outubro, o Anubis permaneceu em primeiro lugar como o malware móvel mais difundido, seguido por AhMyth e Hiddad.

1.Anubis é um cavalo de Troia bancário projetado para smartphones Android. Desde que foi detectado inicialmente, ele ganhou funções adicionais, incluindo a funcionalidade Remote Access Trojan (RAT), keylogger, recursos de gravação de áudio e vários recursos de ransomware. Foi detectado em centenas de aplicativos diferentes disponíveis na Google Store.

2.AhMyth é um Trojan de acesso remoto (RAT) descoberto em 2017. Ele é distribuído por meio de aplicativos Android que podem ser encontrados em lojas de aplicativos e vários sites. Quando um usuário instala um desses aplicativos infectados, o malware pode coletar informações confidenciais do dispositivo e executar ações como keylogging, captura de tela, envio de mensagens SMS e ativação da câmera, que geralmente é usada para roubar informações confidenciais.

3.Hiddad é um malware Android que reembala aplicativos legítimos e os libera em uma loja de terceiros. Sua principal função é exibir anúncios, mas também pode obter acesso aos principais detalhes de segurança incorporados ao sistema operacional.

Os principais malwares de outubro no Brasil

Em outubro, o ranking de ameaças do Brasil contou com o NJRat na primeira posição com impacto de 4,14%; em segundo lugar, o Chaes cujo impacto foi de 3,38%; enquanto o Nanocore assumiu o terceiro lugar com impacto de 2,62%.

O Índice de impacto de ameaças globais da Check Point Software e seu mapa ThreatCloud são alimentados pela inteligência ThreatCloud da Check Point, a maior rede colaborativa que fornece inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo, em redes, endpoints e dispositivos móveis. A inteligência é enriquecida com mecanismos baseados em IA e dados de pesquisa exclusivos da divisão Check Point Research (CPR).

Veja também:

- Trojan bancário brasileiro evita ser excluído da internet

- Lei Geral de Empoderamento de Dados começa a tramitar na Câmara dos Deputados

- Brasil registra queda de ataques cibernéticos nos primeiros três trimestres de 2023

- 45% das empresas de saúde já sofreram ataques de ransomware

- Especialista responde as três maiores dúvidas sobre assinaturas eletrônicas

- Preocupação com cibersegurança cresce entre profissionais de Segurança Física.

- Geopolítica motivou quase 40% dos ciberataques na América Latina em 2023

- Domínios semelhantes: 4 tipos de ataques que ameaçam sua segurança digital

- Phishing – Walmart salta para o primeiro lugar do ranking

- Departamentos de TI dificultam o trabalho das equipes de segurança

- WhatsApp e redes sociais são os canais de comunicação mais utilizados pelas empresas no Brasil

- Qual impacto atual da IA na segurança eletrônica?

8 Trackbacks / Pingbacks