Quais são os tipos de arquivo mais perigosos? Arquivos ZIP, RAR, Office, PDF, IMG e ISO são os mais perigosos segundo a F-Secure.

Todos os dias, milhões de mensagens de spam são enviadas e, embora a maioria seja propaganda inofensiva, eventualmente um arquivo malicioso está escondido em uma das mensagens.

Para que o destinatário clique e abra o arquivo que faz o download do malware, os cibercriminosos fazem uma maquiagem para torná-lo interessante, útil ou importante: um documento de trabalho, uma boa oferta, um cartão-presente com o logotipo de uma empresa conhecida etc.

Os autores de malware tendem a preferir tipos específicos de anexos de arquivos em suas campanhas para distribuir conteúdo mal-intencionado. Durante o monitoramento rotineiro do cenário de ameaças nos últimos três meses, a F-Secure observou alguns padrões interessantes sobre os tipos de anexo que estão sendo usados em várias campanhas.

Em fevereiro e março, foram observadas grandes campanhas de spam usando arquivos ZIP para enviar o ransomware GandCrab, além de arquivos DOC e XLSM para distribuir o Trojan bancário Trickbot. No mesmo período de tempo, a F-Secure relata que observou uma grande campanha similar visando a American Express e um esquema de ‘Vencedor‘, ambos usando anexos de arquivos PDF.

Também observou-se uma nova tendência dos arquivos de imagem de disco (ISO e IMG) sendo usados para espalhar malware, com algumas pequenas campanhas distribuindo o AgentTesla InfoStealer e o NanoCore RAT.

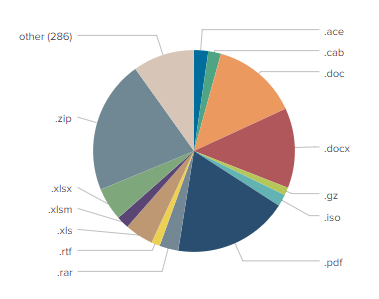

Respondendo a pergunta: Quais são os tipos de arquivo mais perigosos? Buscamos os feeds de spam da F-Secure que mostram que os autores de malware usam vários tipos de anexos:

No entanto, quando a F-Secure analise os feeds como um gráfico de tempos, fica claro que os arquivos ZIP, PDF e MS Office, como anexos de arquivos DOC e XLSM, eram mais usados em grandes campanhas de spam.

Arquivos ZIP e RAR

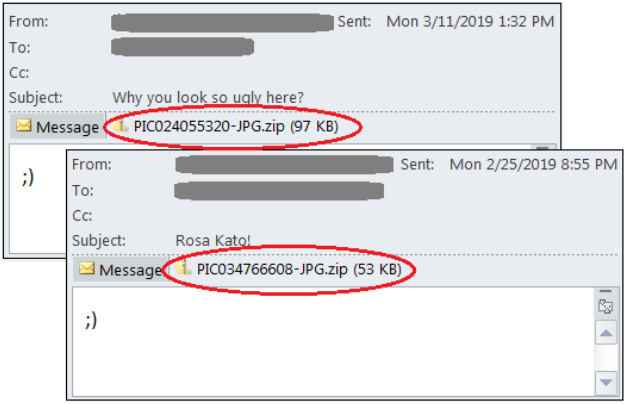

Os cibercriminosos adoram esconder malwares em arquivos ZIP. Por exemplo, usavam arquivos ZIP com o nome Love_You0891 para distribuir o ransomware GandCrab no Dia dos Namorados. Algumas semanas depois, um grupo de golpistas enviou arquivos com o Trojan Qbot, especializado em roubo de dados.

a Kaspersky le,bra que este ano houve a descoberta de um recurso muito interessante no WinRAR. Aparentemente, durante a criação de um arquivo, você pode definir uma série de comandos para que o conteúdo seja descompactado na pasta do sistema. Ou seja, os arquivos poderiam ir para a pasta de inicialização, e seriam executados na próxima reinicialização. Por isso, a Kaspersky recomendou que todos os usuários do WinRAR atualizassem o programa imediatamente par evitar malwares.

Arquivos DOC e XLSM

Os arquivos do Microsoft Office, todos os documentos do Word (DOC, DOCX), planilhas do Excel (XLS, XLSX, XLSM), apresentações e modelos também são muito populares entre os cibercriminosos. Esses arquivos podem conter macros integradas – pequenos programas – que são executados dentro do arquivo, que cibercriminosos usam como scripts para baixar malware.

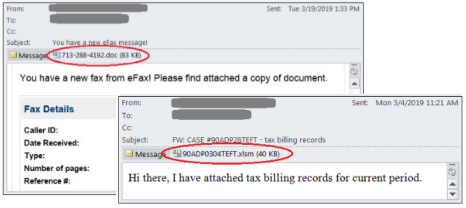

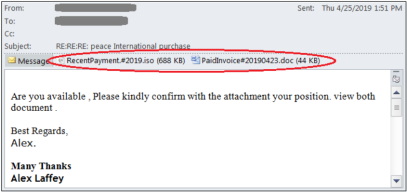

Normalmente, esses arquivos são destinados a funcionários de empresas que trabalham em escritórios. Eles são enviados disfarçados de contratos, faturas, notificações fiscais e mensagens da equipe de gerenciamento

Em março, a F-Secure observou grandes disparos nas campanhas de spam usando arquivos DOC e XLSM para entregar o Trickbot – um trojan bancário modular que também é capaz de fornecer outras cargas de malwares.

Os anexos de doc do office continham macro mal-intencionada que faz o download e executa a carga útil usando a ferramenta bitsamin . No download e execução bem-sucedidos, ,o exemplo do Trickbot, ele inicia a execução e cria módulos na máquina da vítima.

Arquivos PDF

Muitos usuários conhecem os perigos das macros em documentos do Microsoft Office, mas geralmente não o das armadilhas ocultas em arquivos PDF. A Kaspersky lembra que, de fato, esse formato pode ser usado para criar e executar arquivos JavaScript.

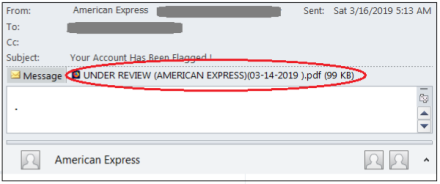

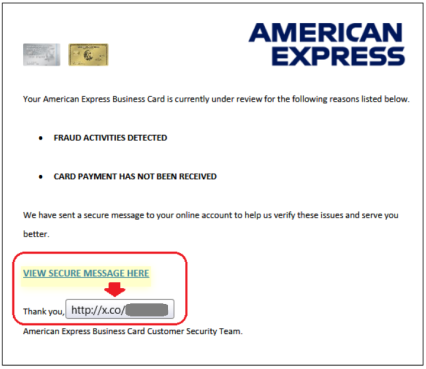

Os cibercriminosos gostam de esconder links maliciosos em PDF. Por exemplo, em uma campanha de spam, os golpistas incentivavam os usuários a visitar uma página “segura” na qual precisavam fazer login na conta da American Express. Evidentemente, as credenciais das vítimas foram diretamente para os golpistas.

Um dos maiores picos no gráfico da F-Secure que usou o PDF foi a campanha de phishing que visou a American Express em março. Quando o arquivo PDF é aberto, ele mostrava um link que leva o usuário a uma “mensagem segura“, fingindo ser da equipe de segurança do cliente American Express Business Card.

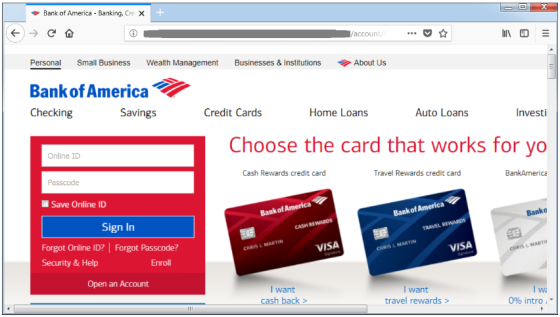

O link levava a vítima a um URL encurtada (x.co) do GoDaddy – um truque que muitas outras campanhas de phishing têm usado para roubar credenciais bancárias. Outro exemplo recente que a F-Secure cita, é uma campanha usando o URL abreviada semelhante é um link de phishing que do Bank of America.

Imagens de disco IMG e ISO

Em comparação com os formatos anteriores, os arquivos IMG e ISO não são usados com muita frequência para ataques com malwares, embora os cibercriminosos tenham recentemente dedicado atenção a eles. Esses arquivos (imagens de disco) são basicamente uma cópia virtual de um CD, DVD ou outro tipo de disco.

A F-Secure diz que embora não produza os picos como certos tipos de arquivos vistos nas campanhas de spam mencionadas anteriormente, desde julho de 2018, tem sido observado uma tendência cada vez mais popular de invasores usando os arquivos IMG e ISO vistos na campanhas para entregar o AgentTesla InfoStealer e a NanoCore RAT.

Em alguns casos os criminosos usaram os dois tipos de anexos: um documento de escritório mal-intencionado e um arquivo de imagem ISO – ambos instalam um infostealer do AgentTesla.

O documento mal-intencionado executa uma macro para baixar e executar a carga útil. Enquanto o arquivo ISO contém o binário malicioso.

Independentemente de qual dos dois tipos de anexos a vítima escolhe abrir, será instalado o AgentTesla – um infostealer capaz de coletar informações do sistema da vítima e credenciais de softwares populares instalados, como navegadores, clientes de email e clientes FTP.

Indicadores de Compromisso (SHA1s)

Para os endpoints que possuem a capacidade de que você inclua as assinaturas de códigos maliciosos, a F-Secure deixou em seu post , pra referência, o hash do Grandcrab, Trickbot, American Expres Phishing, Google Scam e AgenteTesla, que reproduzimos abaixo.

Gandcrab:

453aae9a28215baa6539b742cd8e7988ba42f634

fa8256e84c3acab5910dd7ed74ed20444b6ca7dd

Trickbot:

93a16e6a0dfddb45c400972fa11ec982d3a71bde

1fb3f3a5809c7381f623614a07cb9d0b89dac186

American Express Phishing:

3d56dc0327abd0c7aaf88e05bb5ebbba2532c925

c3ddf69377d1272be225d28a45c8d2d19bf14013

Google Scam:

7794a5575337d382f0c9ee3de896782224dfc9d5

AgenteTesla:

260db46772422a896b90268ed4390e91cbacdf72

1a2f0e36a136310a32aeec935bd5a0bfd4b4bb47

Como gerenciar anexos potencialmente perigosos

Você não precisa enviar todas as mensagens com anexos ou documentos DOCX / PDF para a pasta de spam ou impedir o recebimento destes tipos de arquivos, até porque o recebimento de arquivos anexos em email fazem parte do modus operandis das áreas de negócios nos dias de hoje.

Em vez disso, a Kaspersky lembra de algumas regras simples, que devem ser repassadas durante os treinamentos dos colaboradores da empresa:

- Não abra e-mails suspeitos de endereços desconhecidos. Se você não sabe o motivo pelo qual uma mensagem com um tema específico acabou na sua caixa de entrada, provavelmente não precisa dela.

- Se você tiver que lidar com remetentes desconhecidos por motivos de trabalho, verifique cuidadosamente o endereço e o nome do arquivo anexado. Se algo for estranho para você, não o abra.

- Não permita que macros sejam executadas em documentos que chegam por e-mail, a menos que seja inevitável.

- Tenha cuidado com os links que aparecem nos arquivos. Se eles não explicarem por que você precisa acessá-lo, ignore-o. Se realmente achar necessário verificar, insira manualmente o endereço do site no seu navegador.

- Use uma solução de segurança confiável que irá notificá-lo sobre arquivos perigosos, bloqueando e avisando quando você tentar abrir um site suspeito.

CrowdStrike

CrowdStrike é uma solução de endpoint protection baseado em comportamento e inteligência artificial e pode certamente proteger seus usuários das ameaças relatadas neste artigo e muitas outras.

Com uma verdadeira solução Next Generation de AV, que revoluciona o conceito de proteção de endpoints ao com uma solução leve e que não se baseia em assinatura, a CrowdStrike assume papel de protagonista e líder inovadora na proteção contra ameaças avançadas e zero-day.

CROWDSTRIKE FALCON: FAZENDO O “IMPOSSÍVEL” POSSÍVEL

“Disseram que era impossível fornecer proteção completa ao endpoint usando um único agente sem impacto no desempenho do usuário. Nós provamos que eles estavam errados. Com o CrowdStrike Falcon” afirma a CrowdStrike.

Com visibilidade, proteção e resposta em tempo real sem precedentes, agora é possível:

- Impedir ataques sofisticados e de commodities – Mesmo que eles usem ou não malware, independentemente de seus endpoints estarem online ou offline.

- Obter visibilidade de endpoint em tempo real e insights sobre aplicativos e processos em execução em qualquer lugar de seu ambiente, garantindo que nada seja perdido e tudo o que requer uma resposta, tenha uma.

- Buscar ativamente as atividades de ameaças avançadas – de forma mais rápida e eficaz do que nunca.

- Protejer endpoints em todas as plataformas líderes, incluindo endpoints do Windows, OS X e Linux, servidores, máquinas virtuais e plataformas de nuvem como AWS, Azure e Google.

- Retirar seu antivírus legado e implemente uma solução de última geração testada independentemente e certificado como um AV substituto

CrowdStrike Falcon

A plataforma CrowdStrike Falcon® é pioneira na proteção de endpoints e servidores gerenciados a partir da nuvem. Ele fornece e unifica IT Hygiene, antivírus de última geração, detecção e resposta de endpoint (EDR), gerenciamento de ameaças e inteligência de ameaças – tudo entregue por meio de um único agente muito leve. Usando sua arquitetura nativa em nuvem, a plataforma Falcon coleta e analisa mais de 1 trilhão de eventos de terminal por semana a partir de milhões de sensores implantados em 176 países.

- FALCON DISCOVER

IT Hygiene – O Falcon Discover identifica sistemas não autorizados e aplicações em qualquer lugar em seu ambiente, em tempo real, permitindo uma correção mais rápida para melhorar sua postura de segurança

- FALCON PREVENT

Next-Generation Antivirus (NGAV) – O Falcon Prevent protege contra ataques de malware e malware-free e é testado e certificado por terceiros, permitindo organizações substituir seu AV de forma rápida e simples.

- FALCON INSIGHT

Endpoint Detection & Response (EDR) – O Falcon Insight fornece uma visibilidade do endpoint contínua e abrangente, que incluí detecção, resposta e análise forense, para garantir que nada é perdido e possíveis violações possam ser interrompidas.

- FALCON OVERWATCH

Managed Threat Hunting – A equipe 24/7 do Falcon OverWatch aumenta seus recursos internos de segurança para identificar atividades maliciosas no primeiro estágio possível, impedindo adversários sigam em suas infiltrações.

- FALCON INTELLIGENCE

Threat Intelligence – A Falcon Intelligence rastreia a atividade adversária de forma global, fornecendo relatórios e análises customizados e acionáveis que podem ser operacionalizados facilmente para melhorar sua postura geral de segurança.

Sem a necessidade de fazer download de assinaturas constantemente, consumindo larga faixa de banda nos links de comunicação, o agente Falcon (pequeno e leve) e a nuvem (grande e potente) funcionam perfeitamente para oferecer proteção e visibilidade em tempo real, mesmo quando o agente não está conectado à Internet. A simplicidade da arquitetura do CrowdStrike finalmente lhe dá a liberdade de substituir e retirar as camadas de segurança complicadas que roubam o desempenho que entulham seu ambiente.

A plataforma Falcon oferece:

- Monitoramento contínuo – no Windows, macOS e Linux

- Sempre protegido sem atualizações de assinaturas problemáticas

- Identifique sistemas e aplicativos não autorizados em tempo real

- Obtenha informações sobre os adversários que atacam seus endpoints

- Evite ataques sofisticados instantaneamente – diretamente no endpoint

De acordo com a avaliação do IDC MarketScape, “o CrowdStrike alavanca sua abordagem de inteligência de incidente e compreensão de táticas adversárias e experiência em técnicas para identificar lacunas de segurança dentro de suas organizações clientes e para aconselhar os executivos sobre o desenvolvimento de estratégias de segurança para melhorar a detecção, prevenção, capacidade de resposta e remediação.“

A MindSec é a primeira revenda certificada pela CrowdStrike no Brasil, trazendo todo o potencial desta ferramenta de última geração às empresas e conglomerados no Brasil. Agende uma apresentação e PoC através do email: contato@mindsec.com.br

Descubra todo o potencial desta ferramenta e o que a CrowdStrike pode fazer pela a sua empresa!

Fonte: Kaspersky & F-Secure

Patrocínio

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- CrowdStrike expande presença internacional para atender à crescente demanda do cliente

- Broadcom em negociações para comprar Symantec

- O debate sobre o uso Backdoors em criptografias está de Volta

- Sistema de “Alerta Presidencial” dos EUA via 4G pode ser falsificado

- 14º Relatório anual de segurança da Netscout traz dados sobre o Brasil

- Novo malware do Mac explora bug no GateKeeper

- Vulnerabilidade crítica no Kernel do Linux afeta Milhões de serviços

- Ataque cibernético em operadoras de telefonia rouba informações durante sete anos

- Microsoft Outlook para Android vulnerável a ataques XSS

- Resgates de ransomwares movimentam o crime, quem não paga gasta milhões para recuperar

- Milhões de servidores de e-mail Linux em risco

- Milhões de PCs Dell Windows precisam de patches

- Oportunidade para Analista de SI PLENO – SP e Rio

2 Trackbacks / Pingbacks