Visão geral

Os agentes de ameaças estão sempre à procura de formas de explorar vulnerabilidades e, como comunidade de segurança cibernética, o nosso objetivo é minimizar a sua eficácia e agir rapidamente quando as vulnerabilidades são descobertas. Quando os profissionais de segurança cibernética encontram uma fraqueza ou uma lacuna que permite contornar as proteções, cabe a eles conscientizar aqueles que podem corrigi-la.

Às vezes, a cooperação pode vir da fonte menos provável. Caso em questão, os consultores de Email Fraud Defense da Proofpoint descobriram uma vulnerabilidade na solução de um concorrente, Valimail, e mantendo-se fiéis à sua crença de que proteger os clientes está em primeiro lugar, eles contataram a Valimail com os detalhes desta vulnerabilidade para que os agentes da ameaça não pudessem explorá-la antes isso poderia ser remediado.

Então, qual era a vulnerabilidade, como a Proofpoint a descobriu e o que o Valimail fez para resolvê-la? Vamos dar uma olhada em cada um desses pontos.

A Vulnerabilidade

O problema surgiu devido à forma como os erros temporários foram tratados na solução macro SPF (Sender Policy Framework) da Valimail, uma solução competitiva para a solução Hosted SPF da Proofpoint. Essa vulnerabilidade permitiu que invasores em potencial ignorassem a política DMARC (Autenticação, Relatório e Conformidade de Mensagens Baseadas em Domínio) de uma organização, permitindo falsificação de domínio bem-sucedida, mesmo em casos em que uma rejeição DMARC ou quarentena foi definida.

O problema estava presente porque sua macro usa HELO/EHLO como parâmetro para consultar a macro SPF. O HELO/EHLO é definido pelo remetente quando ele envia a mensagem e pode ser definido pelo remetente. Se o remetente definir HELO/EHLO com um valor que cause um erro de DNS (Domain Name Service) do DNS do Valimail, como uma palavra contendo um sublinhado, isso resultaria em um temperamento SPF. Com base na especificação DMARC, a política DMARC anunciada não deve ser aplicada caso haja um temperamento SPF e o DKIM (Domain Key Identified Mail) não seja aprovado, permitindo que esta política seja ignorada e o domínio seja falsificado com sucesso.

A vulnerabilidade: como funciona

A vulnerabilidade gira em torno da macro SPF do Valimail, que é incorporada ao registro SPF do cliente ao optar pelo serviço de hospedagem SPF. As macros SPF são usadas por vários fornecedores para permitir que um fornecedor hospede e gerencie seu registro SPF.

A macro SPF atual do Valimail inclui a seguinte:

incluir:%{i}._ip.%{h}._ehlo.%{d}._spf.vali.email

Valimail possui três parâmetros neste registro:

%{i} – IP do remetente

%{h} – domínio HELO/EHLO

%{d} – Domínio do remetente

Embora o endereço IP e o domínio do remetente sejam valores fixos determinados pela origem e pelo remetente do envelope da mensagem, o parâmetro de domínio HELO/EHLO pode ser personalizado pelo remetente. Nossa pesquisa revelou que definir HELO/EHLO com um valor contendo um sublinhado resultou em uma resposta RECUSADA do DNS do Valimail.

Esta resposta REFUSED aciona um SERVFAIL quando o receptor consulta o registro SPF, fazendo com que o resultado do SPF se torne um temperamento. Seção 6.6.2. da especificação DMARC ( RFC 7489 ) afirma o seguinte sobre o tratamento de erros temporários no SPF ou DKIM quando nenhum outro método passa para DMARC:

“Se nem o SPF nem o DKIM forem aprovados e um ou ambos falharem devido a um erro temporário, a política anunciada de rejeição ou quarentena do DMARC não deverá ser aplicada.”

Ao ser capaz de criar consistentemente um erro temporário para qualquer cliente usando a macro SPF do Valimail, um agente de ameaça seria capaz de impedir de forma confiável que a política DMARC de rejeição ou quarentena fosse aplicada a qualquer destinatário que estivesse seguindo a especificação DMARC e falsificasse seu domínio com sucesso.

A vulnerabilidade: amplo alcance

Testes extensivos revelaram que os principais provedores de e-mail como Yahoo, AOL, Verizon, Outlook, Sbcglobal, BTInternet e Orange.fr aderem à especificação DMARC e não aplicam a política DMARC anunciada quando confrontados com um resultado de temperamento SPF retornado. Conseqüentemente, qualquer domínio que empregasse a macro SPF do Valimail, com uma política de rejeição ou quarentena DMARC, era suscetível a esse ataque de desvio.

A vulnerabilidade: exemplo

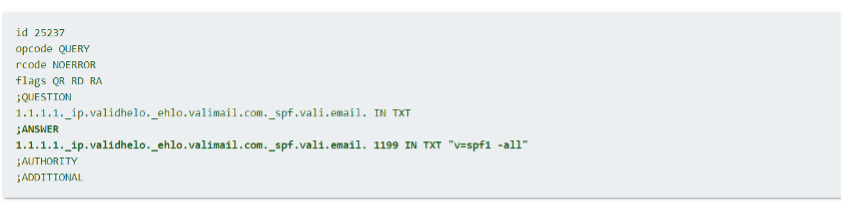

Quando uma consulta válida é feita, a macro Valimail SPF retorna “v=spf1 ~all”. Por exemplo, com os parâmetros definidos da seguinte forma:

%{i} – 1.1.1.1

%{h} – helicóptero válido

%{d} – valimail.com

Figura 1. Captura de tela da resposta de uma consulta dig ao DNS do Valimail fornecendo a resposta esperada.

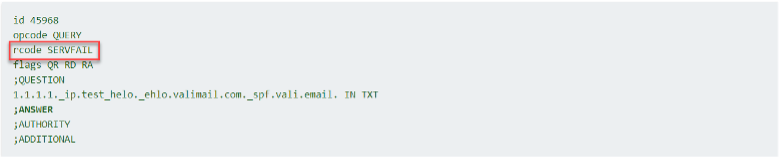

Entretanto, quando o parâmetro HELO/EHLO é modificado para conter um sublinhado, como “test_helo”, o DNS do Valimail responderia com um REFUSED, levando a um SERVFAIL. Na consulta abaixo, os parâmetros foram definidos da seguinte forma:

%{i} – 1.1.1.1

%{h} – test_helo

%{d} – valimail.com

Figura 2. Captura de tela da resposta de uma consulta dig ao DNS do Valimail com um RCODE de SERVFAIL que causaria um temperamento SPF .

Os cabeçalhos abaixo mostram um exemplo para o Yahoo onde um temperamento SPF resultou na entrega da mensagem, mesmo que o domínio estivesse em p=reject e a mensagem não tenha passado no DKIM.

Recebido: de 161.35.127.159 (EHLO test_helo)

por 10.217.151.75 com SMTP; Qui, 22 de outubro de 2020 00:25:31 +0000

IP de origem X: [161.35.127.159]

Recebido-SPF: erro (erro no processamento macrotest.dmarclab.com)

Resultados de autenticação: atlas303.free.mail.ne1.yahoo.com;

dkim=desconhecido;

spf=temperro smtp.mailfrom=macrotest.dmarclab.com;

dmarc=sucesso(p=REJEITAR) header.from=macrotest.dmarclab.com;

Para: macrotesting@yahoo.com

De: test@macrotest.dmarclab.com

Assunto: teste

A Vulnerabilidade: Divulgação Responsável e Remediação

A Proofpoint entrou em contato com Valimail para divulgar suas descobertas. Valimail abordou a vulnerabilidade com uma atualização em sua solução de macro SPF, garantindo que seu DNS seja capaz de responder a consultas onde o EHLO/HELO inclui um sublinhado.

Conclusão

A identificação e resolução bem-sucedidas da vulnerabilidade na solução macro SPF da Valimail ressalta a importância primordial da colaboração contínua dentro da comunidade de segurança cibernética, especialmente diante de ameaças em evolução.

Todos nós precisamos estar um passo à frente das ameaças mais recentes, o que significa monitorar ativamente o seu registro SPF e aproveitar as vantagens das soluções SPF hospedadas que podem limitar a exposição do seu IP. DKIM e DMARC também são protocolos essenciais de autenticação de e-mail para proteção contra ataques de representação de remetente.

Quando se trata de implementar e manter com sucesso suas implementações de SPF, DKIM e DMARC, é importante fazer parceria com uma empresa que tenha conhecimento, experiência e expertise para orientá-lo em sua jornada. Aquele que tem as habilidades para detectar vulnerabilidades e trabalhará para um bem maior para resolvê-las.

Armados com um dos maiores e mais diversos conjuntos de dados do setor, os consultores de Email Fraud Defense da Proofpoint oferecem experiência incomparável em autenticação de e-mail, indo além de apenas ajudar os clientes a rejeitar DMARC, mas ajudando a compreender e mitigar riscos contínuos e garantir a higiene ideal de e-mail.

Para obter mais informações sobre a solução Email Fraud Defense da Proofpoint, visite: https://www.proofpoint.com/us/products/email-protection/email-fraud-defense

MindSec representante autorizado da Proofpoint

Fonte: proofpointVeja também:

- Líder de mercado, senhasegura recruta testadores beta para novos produtos

- Internet no fundo do mar

- SIM-swap: como as empresas podem ajudar na prevenção a golpes virtuais

- É necessário criar uma cultura responsável de segurança digital no Brasil, e ela passa pela educação

- Brasil caminha a passos lentos para aprovar a Política Nacional de Defesa Cibernética

- 3 em cada 4 brasileiros tiveram contato direto com golpe virtual como falso pix no ano passado

- Em seus cinco anos, LGPD ainda gera dúvidas

- Bloqueio de dispositivo ou do navegador: qual priorizar?

- Alvo dos ataques cibernéticos: 62% das PMEs na mira

- Ciberataques em alta: veja dicas para deixar sua empresa mais segura

- Ataques cibernéticos podem causar grandes prejuízos financeiros; saiba como se proteger

- Conheça 5 formas de ataques de Engenharia Social e saiba como evitar

2 Trackbacks / Pingbacks