Novas campanhas de phishing disseminadas via Adobe. Os pesquisadores da Check Point Software revelam mais um ataque de e-mail de phishing do tipo BEC que se aproveita de uma marca legítima

Os pesquisadores da Check Point Research (CPR), divisão de inteligência de ameaças da Check Point® Software Technologies Ltd. (NASDAQ: CHKP), uma fornecedora líder de soluções de cibersegurança global, têm relatado ao longo dos últimos meses que os hackers seguem utilizando serviços legítimos para fins ilegítimos.

“Por que isso está aumentando em popularidade? Basta se inscrever em qualquer ferramenta SaaS popular e é grátis. Esta é a razão. E os hackers são capazes de enviar serviços com a legitimidade e a reputação das marcas de tais ferramentas, tornando quase impossível a decodificação pelos serviços de segurança e pelos usuários finais”, explica Jeremy Fuchs, pesquisador e analista de cibersegurança na Check Point Software para solução Harmony Email.

Fuchs informa que os pesquisadores continuam vendo novos serviços sendo usados e observaram milhares desses tipos de ataques somente no último mês. Eles apontam que agora é a vez da ferramenta legítima Adobe InDesign. Os pesquisadores da Check Point Software explicam a seguir como os hackers estão usando o Adobe InDesign, uma ferramenta popular para criar conteúdo como folhetos e brochuras, para enviar campanhas e material de phishing.

Neste ataque de phishing, os atacantes criam conteúdo no Adobe InDesign para enviar links de phishing:

- Vetor: E-mail

- Tipo: BEC 3.0

- Técnicas: Engenharia Social, Coleta de Credenciais

- Alvo: Qualquer usuário final

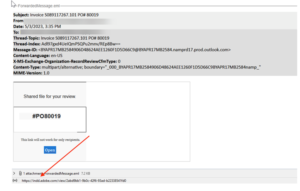

Em um exemplo de e-mail, os pesquisadores identificaram que o início dele parecia ser uma fatura. A linha de assunto continha um número de fatura e um número de pedido. Observaram o link – Indd[.]adobe[.]com – que leva à versão baseada em nuvem do Adobe InDesign. Nessa plataforma, qualquer pessoa pode criar todo tipo de documentos, desde faturas padrão até documentos mais complexos. Nesse exemplo, em vez de uma fatura ou pedido de compra, havia um documento malicioso.

Mas, como o link em si é legítimo, os scanners de link não vão pensar nada de errado a respeito. E mesmo que possa ser estranho receber um extrato ou fatura via InDesign, Adobe é uma marca legítima. Passar o mouse sobre o link não revelará nada fora do comum.

Em outro exemplo de e-mail, mais uma vez, os pesquisadores observaram que a mensagem veio diretamente da Adobe (message[@]adobe[.]com). Tratava-se de um arquivo PDF compartilhado com link para uma página da Adobe.

Esses ataques dificultam muito a atuação da higiene cibernética típica. Passar o mouse sobre a URL não será tão eficaz. O remetente é legítimo. Isso torna muito difícil até mesmo para o usuário mais treinado para identificá-lo.

Técnicas

O Business email compromise (BEC) 3.0 trata de velocidade de execução. Em vez de perder semanas ou meses elaborando o ataque perfeito, no momento perfeito, os ataques BEC 3.0 contam com ferramentas fáceis de usar que podem criar documentos legítimos que contêm links ou mensagens de phishing incorporados.

Esse ataque tira vantagem disso utilizando uma ferramenta popular e fácil de usar como o Adobe InDesign. O InDesign é uma ferramenta incrivelmente popular para criar itens como folhetos, jornais, guias e muito mais. Utilizar esses documentos para criar páginas de phishing que são enviadas ao usuário final facilita o trabalho dos hackers. O link é legítimo, portanto passará pelos scanners padrão e pelo usuário final.

Interromper ataques é como brincar de gato e rato. Um atacante encontra algo que funciona. Tais ataques continuarão assim até que os serviços de segurança em geral possam impedi-los de forma confiável. No momento, o BEC 3.0 tem se mostrado difícil para a maioria dos serviços de segurança parar; e até que isso aconteça, os hackers continuarão assim.

Melhores práticas: orientações e recomendações

Para se proteger contra esses ataques, os profissionais de segurança precisam:

- Implementar segurança que usa IA para analisar vários indicadores de phishing;

- Implementar segurança completa que também pode digitalizar documentos e arquivos;

- Implementar proteção de URL robusta que verifica e emula páginas da web.

Veja também:

- DLP e Gerenciamento de Ameaças estão convergindo

- Prevenção de perda de dados ajuda a cibersegurança

- Google lança patch para vulnerabilidade de dia zero explorada ativamente

- A revolução tecnológica dos meios de pagamento

- Botnet Mirai: eletrodomésticos podem atacar usuários?

- Brasil sofreu cerca de 1.600 ataques de ransomware no primeiro semestre de 2023.

- LGPD e retenção de dados: como gerenciar e armazenar de forma segura?

- Brasil perde R$ 4,5 milhões ao dia sem soluções de autenticação digital

- Cuidado com quem você compartilha seus dados na internet

- Check Point Software analisa o grupo de malware Qakbot

- Dois terços das vítimas de golpes digitais no 2º trimestre foram homens

- Ataque cibernético é “inimigo número um” de empresas no mundo digital

Be the first to comment