BlackMatter Ransomware surge como sucessor do DarkSide, REvil. BlackMatter é um novo programa de afiliados ransomware-as-service (RaaS) que foi fundado em julho de 2021.

Empresas de inteligência de ameaças afirmam que no início deste mês, um usuário até então desconhecido com o identificador “BlackMatter” anunciou o lançamento do BlackMatter Ransomware por meio de dois grandes fóruns em russo, dizendo que oferecia uma versão de “grandes sucessos” de alguns dos ransomwares mais notórios operações na história.

“O projeto incorporou em si as melhores características do DarkSide, REvil e LockBit“, afirmou BlackMatter em postagens de 19 de julho, diz a empresa de inteligência de ameaças Recorded Future .

De acordo com seu blog público, o grupo de ator de ameaça não conduz ataques contra organizações em vários setores, incluindo saúde, infraestrutura crítica, petróleo e gás, defesa, organizações sem fins lucrativos e governo.

Public extortion blog (Source: BlackMatter Ransomware)

A escolha do nome para o grupo de ransomware lembra REvil. “A REvil anteriormente rotulava sua chave de registro do Windows de ‘BlackLivesMatter‘”, diz a empresa de inteligência de ameaças Flashpoint.

Esse nome-chave estava presente na versão do REvil usada no ataque contra a empresa de software Kaseya, diz Kevin Beaumont , chefe do centro de operações de segurança do gigante varejista de moda Arcadia Group, com sede em Londres.

REvil se desfez?

O surgimento do BlackMatter segue o REvil aparentemente fechando após o ataque de 2 de julho que ele desencadeou por meio do software de gerenciamento remoto da Kaseya, infectando cerca de 60 de seus clientes de provedores de serviços gerenciados e até 1.500 dos sistemas de seus clientes. A Kaseya disse ter obtido a capacidade de descriptografar os arquivos de todas as vítimas e as estava ajudando a fazer isso, e na segunda-feira emitiu um comunicado esclarecendo que não havia pago resgate a REvil por um descriptografador.

Segundo o Bank Info Security, do grupo ISMG, em 13 de julho, a REvil aparentemente fechou seu site de vazamento de dados e portal de pagamento . “No mesmo dia, o XSS baniu o porta-voz do REvil, UNKN“, referindo-se ao fórum criminal XSS darknet.

Se REvil encerrou as operações e potencialmente decidiu mudar a marca e começar novamente com um nome diferente – ou pode fazê-lo – ainda não está claro. “Certamente notamos que eles suspenderam suas operações. Não sabemos exatamente por quê“, disse um funcionário da Casa Branca ao Politico na semana passada.

Novo ataque usando código REvil

Pelo menos uma organização foi vítima de um novo ataque envolvendo o código do REvil, diz Fabian Wosar , CTO da Emsisoft. “REvil está de volta … pelo menos mais ou menos. Vimos uma vítima que foi claramente atingida por uma variante REvil corrigida. O invasor provavelmente corrigiu uma carga REvil existente para deixar de fora o blob de chave que geralmente é criptografado, com o blob do operador anulando-o“, disse Wosar via Twitter.

Wosar diz que quem quer que esteja usando o REvil pode ser um ou mais ex-afiliados de uma ou mais operações de ransomware como serviço. Nessas operações, os administradores desenvolvem malware de bloqueio de criptografia, que os afiliados acessam como um serviço baseado em nuvem, por meio de um portal. Afiliados usam o código para infectar organizações e sempre que uma vítima paga um resgate, o afiliado e os administradores da operação participam dos lucros.

Mas em termos de REvil, Wosar diz que o atacante provavelmente não é “OG” – gíria para original gangster, referindo-se, neste caso, a ser um membro central da tripulação original. “Não acreditamos que seja o trabalho dos operadores do OG REvil ou de alguém que teve acesso ao código-fonte do REvil”, diz ele. “É mais provável que estejamos lidando com um ex-afiliado aqui que não quer aceitar que seu operador de ransomware favorito tenha apagado. Tenho que pagar o aluguel de alguma forma.“

Novos anúncios de operação

Quem quer que esteja por trás do BlackMatter, entretanto, parece pronto para expandir. A conta de usuário “BlackMatter” foi registrada pela primeira vez em 19 de julho nos fóruns criminais XSS e Exploit, onde pediu ajuda, diz Flashpoint.

A Recorded Future observa que o grupo também criou uma conta de garantia com a Exploit, depositando 4 bitcoins, no valor de cerca de US $ 120.000.

As contas de garantia são usadas por fóruns para proteger compradores e vendedores. Por exemplo, se um vendedor fornece um serviço e um comprador deixa de pagar, o vendedor pode registrar uma reclamação no fórum. Se for mantido, o fórum pode debitar o valor da conta de garantia do comprador para compensar o vendedor.

A quantia relativamente grande colocada na conta de garantia pela BlackMatter mostra que o grupo é sério, diz Flashpoint. Mas muito permanece desconhecido. “Duas postagens e uma grande conta de garantia não formam um grupo de ransomware“, diz o documento. “É possível que imitadores estejam intencionalmente imitando o comportamento de REvil para ganhar credibilidade imediata por supostamente ser a reencarnação de REvil.“

Enquanto isso, em 21 de julho, a BlackMatter “postou um aviso nos fóruns, informando que pretende adquirir acesso a redes corporativas infectadas nos EUA, Canadá, Austrália e Reino Unido, com mais de US $ 100 milhões em receita anual, presumivelmente para operações de ransomware”, diz Flashpoint.

No site de vazamento de dados dedicado da BlackMatter, o grupo afirma não atingir hospitais, organizações que operam infraestrutura crítica, empreiteiros de defesa ou agências governamentais, entre outros tipos de alvos.

A BlackMatter, provavelmente operadora do ransomware BlackMatter, está anunciando a compra de acesso a redes corporativas nos Estados Unidos, Canadá, Austrália e Reino Unido. O ator da ameaça está interessado em todos os setores, exceto saúde e governos, e tem os seguintes requisitos para alvos.

A BlackMatter oferece uma faixa de preço de US $ 3.000 a US $ 100.000 para acesso à rede, bem como a parcela do valor potencial do resgate. BlackMatter tem um depósito de 4 bitcoins ($ 110.000) no fórum Exploit.

O ransomware é fornecido para várias versões e arquiteturas de sistemas operacionais diferentes e pode ser entregue em uma variedade de formatos, incluindo uma variante do Windows com suporte para SafeMode (EXE / DLL reflexiva / PowerShell) e uma variante do Linux com suporte para NAS: Synology, OpenMediaVault, FreeNAS ( TrueNAS). De acordo com a BlackMatter, a variante de ransomware do Windows foi testada com sucesso no Windows Server 2003+ x86 / x64 e no Windows 7 ou superior x64 / x86. A variante de ransomware Linux foi testada com sucesso no ESXI 5+, Ubuntu, Debian e CentOs. Os sistemas de arquivos com suporte para Linux incluem VMFS, VFFS, NFS, VSAN.

Os fóruns têm ‘banido’ o ransomware

Especialistas em segurança dizem que a BlackMatter e outros grupos parecem estar contornando as proibições de ransomware dos fóruns em sua tentativa de recrutar pessoas para trabalhar com eles.

Essas proibições estão em vigor em pelo menos alguns dos maiores fóruns de crimes cibernéticos de língua russa – Exploit, Raid e XSS – após dois ataques em maio: DarkSide atingindo a Colonial Pipeline Co. e Conti atingindo o serviço de saúde da Irlanda .

“Não importa o quão patriótico você seja como hacker ou o quão pouco você se preocupa em ser preso, quando você chega a esse nível de escrutínio, ninguém quer isso sobre eles“, diz Bob McArdle, diretor de pesquisa de crime cibernético da empresa de segurança Trend Micro. “Portanto, há definitivamente um impulso nos fóruns que – pelo menos por agora – por enquanto, este é um tópico sobre o qual você não pode falar.“

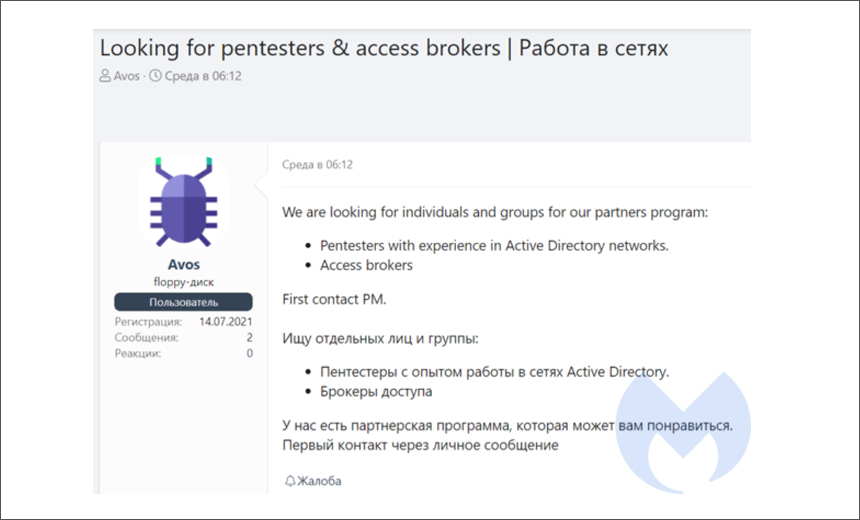

Provavelmente, as grandes operadoras já estabeleceram relacionamentos e não dependem muito de fóruns para recrutar novos parceiros de negócios. Mas isso não impediu que outros usuários do fórum parecessem anunciar ou recrutar ajuda para suas operações de ransomware na forma de afiliados e outros, apenas “eles estão tentando ser um pouco espertos sobre isso“, diz McArdle. Por exemplo, os usuários do fórum anunciarão procurando por corretores de acesso ou “pentesters que podem entrar em grandes redes e implantar nosso produto“, diz ele.

Os criminosos também encontram outras maneiras de anunciar. A operação de ransomware AvosLocker usou um serviço de distribuição de spam via Jabber e Telegraph para anunciar seu programa de parceiro de ransomware, reportou a Flashpoint

Anúncio Darknet postado por AvosLocker ransomware-as-a-service gang (Fonte: Malwarebytes )

Anúncio Darknet postado por AvosLocker ransomware-as-a-service gang (Fonte: Malwarebytes )

“Antes disso, os agentes de ransomware também mantinham comunicações em várias outras plataformas. Alguns, como Black Shadow, mantêm contas do Telegram, outros, como LockBit 2.0, executam recrutamento de ransomware como serviço em seus fóruns e outros ainda mudaram para novos fóruns de recrutamento RaaS, como o fórum RAMP de Babuk “, diz o documento.

Fonte: Recorded Future & Bank Info Security- Justiça atende ação do MPDFT e determina suspensão de site que vende dados pessoais

- Apple lança correção para iOS e macOS zero-day

- ANPD publica FAQ sobre a entrada das sanções da LGPD

- Falha no HYPER-V permite ataque devastador ao Azure

- O que é threat modeling? (Modelagem de Ameaças)

- Ataque avançado de residente na memória explora falha do IIS

- Plataforma Lattes do CNPq fica fora do ar devido a servidor sem backup.

- O que é um hacker ético? Um pouco de história e dicas de como se tornar um hacker ético!

- Zoom compra o provedor de Contact Center em nuvem Five9

- O que é spyware? Você sabe tudo sobre eles?

- Autoridade Belga multa empresa por conflito na função do DPO

- Falha na Akamai deixa fora do ar diversos site e serviços online

3 Trackbacks / Pingbacks