Hackers usam ferramenta legítima para atacar Docker e Kubernetes , implantar código malicioso e assumir o controle das plataformas.

Em um ataque recente, o grupo de crimes cibernéticos TeamTNT usou uma ferramenta legítima para evitar a implantação de seu código malicioso na infraestrutura de nuvem comprometida.

Eles usaram uma ferramenta de código aberto criada especificamente para monitorar e controlar ambientes de nuvem com instalações Docker e Kubernetes, reduzindo assim suas pegadas no servidor violado.

Uso indevido da ferramenta do comércio

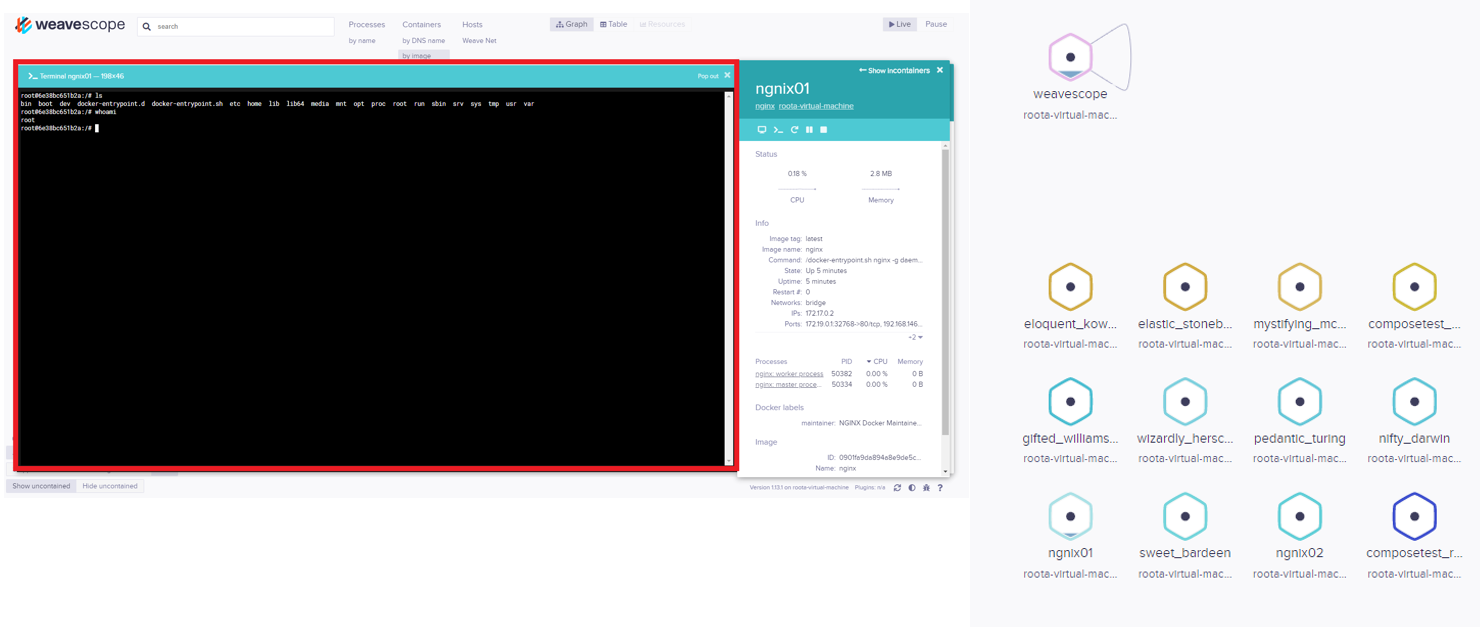

Segundo a BleepingComputer, analisando o ataque, os pesquisadores da Intezer descobriram que a TeamTNT instalou a ferramenta de código aberto Weave Scope para obter controle total da infraestrutura em nuvem da vítima.

Segundo eles, esta pode ser a primeira vez que uma ferramenta legítima de terceiros é abusada para fazer o papel de backdoor em um ambiente de nuvem, indicando também a evolução desse grupo específico.

O Weave Scope se integra perfeitamente ao Docker, Kubernetes e ao sistema operacional de nuvem distribuída (DC / OS) e ao AWS Elastic Compute Cloud (ECS). Ele fornece um mapa completo de processos, contêineres e hosts no servidor e controle sobre os aplicativos instalados.

“Os invasores instalam essa ferramenta para mapear o ambiente de nuvem de sua vítima e executar comandos do sistema sem implantar código malicioso no servidor”, observa Intezer em um relatório.

Descrevendo o fluxo de ataque do incidente, os pesquisadores dizem que o caminho do TeamTNT foi uma API Docker exposta. Isso permitiu que eles criassem um contêiner Ubuntu limpo configurado para ser montado no servidor vítima, obtendo acesso aos arquivos no host.

Com o utilitário no servidor, TeamTNT poderia se conectar ao painel Weave Scope via HTTP na porta 4040 (padrão para o endpoint do aplicativo Scope) e assumir o controle.

Os pesquisadores afirmam que este cenário, embora raro, poderia ter sido evitado se as portas da API Docker estivessem fechadas ou políticas de acesso restrito estivessem em vigor.

O TeamTNT surgiu no radar dos pesquisadores de segurança no início de maio como um grupo de criptomineração, quando MalwareHunterTeam tuitou sobre isso e a Trend Micro revelou que os invasores vasculharam a Internet em busca de portas daemon Docker abertas.

No mês passado, a empresa britânica Cado Security publicou um relatório com evidências de que o worm criptomining TeamTNT também pode roubar credenciais AWS e arquivos de configuração de instâncias Docker e Kubernetes.

Mitigação

Segundo a Intezer, a configuração precisa e correta de cargas de trabalho e serviços em nuvem pode evitar muitos ataques, por isso é importante dedicar tempo e esforço para verificá-los. Para se proteger desse ataque, recomendamos:

- Fechar portas expostas da API Docker : Este ataque tira proveito de uma configuração incorreta comum da API Docker, que dá ao invasor controle total sobre o serviço Docker. Portanto, as portas da API Docker devem ser fechadas ou conter políticas de acesso restrito no firewall.

- Bloqueie as conexões de entrada para a porta 4040 : Weave Scope usa a porta padrão 4040 para tornar o painel acessível e qualquer pessoa com acesso à rede pode ver o painel. Semelhante à porta Docker API, esta porta deve ser fechada ou restrita pelo firewall.

- Bloqueie os IOCs fornecidos abaixo.

- Confira nosso artigo Práticas recomendadas para proteger um ambiente Docker Runtime .

- Aproveite a edição gratuita da Intezer Protect community edition para proteger seus servidores de nuvem Linux e contêineres em tempo de execução contra código não autorizado.

Aplicar Zero Trust Execution às suas cargas de trabalho

Zero Trust Execution (ZTE) é visto por empresas de pesquisa de mercado como a melhor prática para proteger cargas de trabalho em nuvem por motivos como a natureza deste ataque TeamTNT. A ZTE cria uma linha de base confiável de suas cargas de trabalho e monitora qualquer novo processo ou código injetado. Qualquer código ou aplicativo não autorizado que saia da linha de base pré-aprovada não pode ser executado em seu ambiente de nuvem, permitindo que você mantenha um estado confiável.

Nesse cenário, embora o Weave Scope seja uma ferramenta de administração legítima (não é malware e, portanto, não contém código malicioso), o aplicativo ainda foi sinalizado pela ZTE porque é um código não autorizado que se desvia da linha de base confiável.

IOCs

85[.]214.149.236

https://iplogger[.]org/2Xvkv5

24d7d21c3675d66826da0372369ec3e8

8c6681daba966addd295ad89bf5146af

656eca480e2161e8645f9b29af7e4762

8ffdba0c9708f153237aabb7d386d083

45385f7519c11a58840931ee38fa3c7b

Fonte: BleepingComputer & Intezer

Veja também:

- Cyberattack, estamos prestando atenção à nossa segurança cibernética?

- O consentimento para o tratamento de dados nos contratos de trabalho

- Falhas de TLS, VPN e Patch não aplicados são alvos fáceis de exploração para Pen Testers

- Ex-funcionário da CISCO apagou 456 VMs e 16mil contas após ser desligado

- Vulnerabilidades 8.6 do software Cisco IOS XR DVMRP possibilita DoS

- 350 milhões de endereços de e-mail descriptografados deixados expostos em um servidor não seguro

- Catho teve vazamento de dados em junho, troque sua senha!

- Decreto cria ANPD e define a estrutura da Autoridade Nacional de Proteção de Dados

- Adriano Mendes comenta situação da LGPD – Sancionamento e ANPD

- FritzFrog uma nova geração de Botnets Peer-to-Peer

- Em uma reviravolta Senado aprova vigência imediata da LGPD. Lei segue para sansão Presidencial.

1 Trackback / Pingback