Google Cloud Buckets expostos por configuração incorreta. Uma porcentagem muito grande de bancos de dados em nuvem contendo informações altamente confidenciais está disponível publicamente, mostra uma análise.

O site Threatpost publicou que em pesquisa com 2.064 intervalos do Google Cloud feita pela Comparitech, 131 deles foram considerados vulneráveis ao acesso não autorizado de usuários que podiam listar, baixar e / ou fazer upload de arquivos.

Os invasores podem explorar essas vulnerabilidades para roubar dados, comprometer sites e lançar outros ataques. Essas vulnerabilidades são fáceis de explorar, dizem nossos pesquisadores.

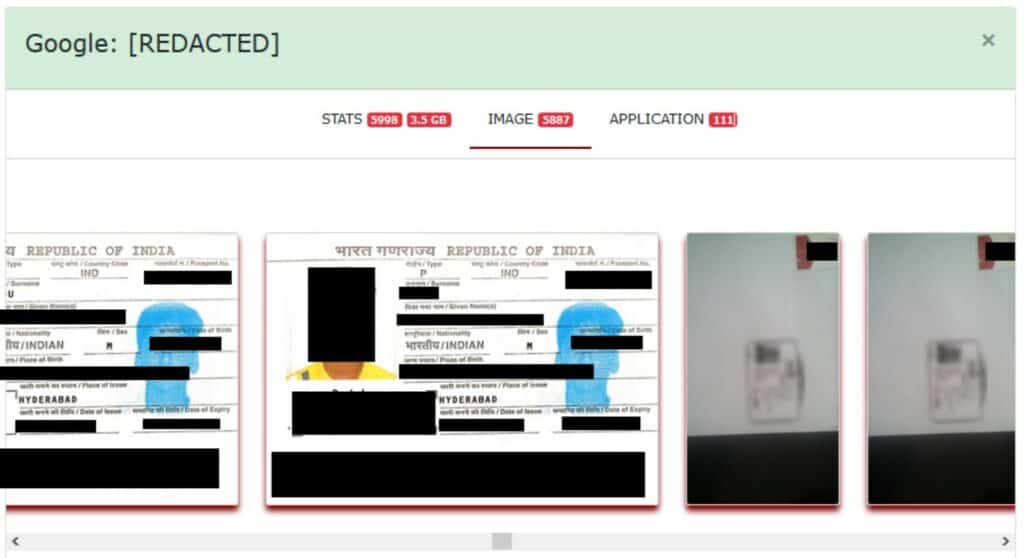

Entre os dados expostos, descobrimos 6.000 documentos digitalizados contendo passaportes, certidões de nascimento e perfis pessoais de crianças na Índia.

Outro banco de dados pertencente a um desenvolvedor da Web russo incluía credenciais do servidor de e-mail e os logs de bate-papo do desenvolvedor.

Segundo o site, o Google recusou o pedido de comentário da Comparitech, mas respondeu com alguns links de como proteger os bucks do Google Cloud citando ferramentas e soluções para ajudar os clientes a proteger e proteger seus dados no GCP, incluindo:

A Comparitech recomenda também que monitore rotineiramente seus baldes, ativos e parâmetros de segurança. Isso não se aplica apenas aos bucks do Google, mas também à Amazon, Microsoft e outros.

“Esses depósitos podem conter arquivos confidenciais, bancos de dados, código-fonte e credenciais, entre outras coisas”, escreveu o pesquisador Paul Bischoff da empresa, em uma postagem na terça-feira, dia 22 de setembro.

Paul acrescentou que descobrir bancos de dados em nuvem expostos é uma questão trivial. No caso do Google, existem diretrizes de nomenclatura que os tornam fáceis de encontrar, pois os buckets do Google seguem algumas diretrizes de nomenclatura que os tornam fáceis de encontrar. Entre eles:

- Os nomes dos intervalos devem conter apenas letras minúsculas, números, travessões (-), sublinhados (_) e pontos (.). Espaços não são permitidos.

- Os nomes dos intervalos devem começar e terminar com um número ou letra.

- Os nomes dos intervalos (ou componentes separados por pontos dos nomes) devem conter de 3 a 63 caracteres.

“Nossos pesquisadores puderam escanear a web usando uma ferramenta especial disponível tanto para administradores quanto para hackers mal-intencionados. Eles procuraram nomes de domínio nos 100 principais sites da Alexa em combinação com palavras comuns usadas ao nomear intervalos como ‘bak’, ‘db,’ ‘banco de dados’ e ‘usuários’ ”, explicou Bischoff. “Filtrando com base na entrada de pesquisa e nas diretrizes de nomenclatura, eles foram capazes de encontrar mais de 2.000 baldes em cerca de 2,5 horas. Nossos pesquisadores notaram que provavelmente poderiam melhorar suas análises para cobrir ainda mais domínios. ”

Com a lista de bucks em mãos, os pesquisadores começaram a verificar se cada um estava vulnerável ou mal configurado. “Foi aqui que a análise de nossos pesquisadores parou, mas é claro que um invasor pode ir muito mais longe. Por exemplo, um invasor pode baixar todos os arquivos do depósito usando a ferramenta de linha de comando ‘gsutils’, uma ferramenta oficial do Google para gerenciar depósitos ”, advertiu Bischoff.

Embora a análise tenha abrangido apenas os intervalos do Google Cloud, o problema de configuração incorreta se estende a outras plataformas; Os buckets S3 da Amazon, por exemplo, são os meios mais populares para aplicativos, sites e serviços online armazenar dados na nuvem, e também costumam ficar expostos.

“Dada a maior dependência de sistemas hospedados em nuvem e sistemas descentralizados, é extremamente importante que as equipes de TI e segurança se instruam sobre as várias configurações de controle de acesso para os serviços de nuvem que usam”, Joe Moles, vice-presidente de operações de segurança do cliente da Red Canary, disse por e-mail ao Threatpost. “No final do dia, isso é um sintoma de higiene de TI imatura. A maior parte desse risco pode ser reduzida por meio de processos de amadurecimento para controlar melhor a configuração, o inventário, etc. Simplificando: Melhor segurança por meio de uma TI melhor. ”

O Threatpost ressalta que em 2020 já tivemos uma boa parcela de incidentes de alto perfil. Somente em setembro, cerca de 100.000 clientes da Razer, fornecedora de equipamentos de jogos de última geração, que vão de laptops a roupas, tiveram suas informações privadas expostas por meio de um servidor Elasticsearch mal configurado. E, um servidor Elasticsearch de propriedade da Mailfire mal configurado, afetando 70 sites de namoro e e-commerce, foi encontrado vazando informações de identificação pessoais (PII) e detalhes como preferências românticas. Também neste mês, o braço galês do NHS anunciou que informações de identificação pessoal (PII) de residentes galeses que tiveram resultado positivo para COVID-19 foram expostas, enviando-as para um servidor público.

Ryan Trost, CTO e cofundador da ThreatQuotient, disse que o problema de configuração incorreta piorou no mundo pós-COVID-19, trabalho de casa – e que os cibercriminosos estão cientes disso e estão ativamente em busca de bancos de dados abertos.

“As empresas continuam a colocar mais e mais dados na nuvem, desde detalhes pessoais até propriedade intelectual”, disse ele em uma artigo recente . “A crescente adoção de soluções baseadas em nuvem pelas empresas, seja para maior agilidade, análise de dados ou para apoiar os funcionários no acesso aos dados, por exemplo, quando estavam remotamente ou de casa, também aumenta o risco de ataques na nuvem.”

Ryan acrescentou: “Mal sabíamos naquela época, quase 6 meses atrás, que o surto de COVID-19 ocorreria, criando a tempestade perfeita para que os ciberataques aproveitem um período incrivelmente perturbador. As empresas foram forçadas a adotar soluções em um ritmo rápido, pulando potencialmente os protocolos usuais e provavelmente usando as soluções de ‘Shadow IT’ pelos funcionários. À medida que mais e mais funcionários remotos colocam dados vitais na nuvem, isso cria mais pontos de entrada que são vulneráveis e abertos para ataques cibernéticos explorarem. ”

Como evitar o acesso não autorizado aos bucks do Google

Se você deseja garantir que seus bucks não sejam expostos, comece examinando a web. Os pesquisadores da Comparitech recomendam o uso da ferramenta oficial gsutil do Google, ou BucketMiner para procurar o nome de sua empresa na infraestrutura do Google e Amazon. Isso produzirá algumas estatísticas, imagens e nomes de arquivos e informará se o buck está aberto.

A orientação do Google sobre como proteger os intervalos do Google Cloud é a seguinte:

- Ative o acesso uniforme no nível do intervalo e sua política organizacional

- Ativar compartilhamento de domínio restrito

- Criptografe seus dados do Cloud Storage com o Cloud KMS

- Audite seus dados do Cloud Storage com o Cloud Audit Logging

- Proteja seus dados com VPC Service Controls

Monitore rotineiramente seus baldes, ativos e parâmetros de segurança. Isso não se aplica apenas aos baldes do Google, mas também à Amazon, Microsoft e outros.

Fonte: Threatpost & Comparitech

Veja também:

- Deloitte condenada a pagar 23 milhões de Euros pela auditoria fraudulenta

- LGPD Primeira ação pública por tratamento ilegal de dados Pessoais

- Privacidade nas mídias sociais, como impedir que vazem!

- Equinix é atingida por ransomware, ataque pode ter chegado ao Brasil

- Bolsonaro sanciona lei e LGPD vale a partir de hoje – 18/09

- Dados confidenciais da indústria de cibersegurança na Dark Web

- Servidores Docker infectados com malware DDoS XORDDoS e Kaiji

- Projeto da Universidade rastreia ataques de ransomware em infraestrutura crítica

- Infection Monkey – ferramenta gratuita de simulação de violações e ataques com novas funcionalidades

- Rastreando os alvos de ataques de cybersquatting

- Ransomware REVil para o banco chileno BancoEstado

- Hackers usam ferramenta legítima para atacar Docker e Kubernetes

3 Trackbacks / Pingbacks