Firewall 5 tipos diferentes explicados para você escolher. Semelhanças e diferenças de cinco firewalls diferentes, os três modelos de implantação de firewall e dicas para escolher o firewall que melhor atende às necessidades da sua empresa.

Mais de 30 anos depois que o conceito de firewall de rede entrou na conversa sobre segurança, a tecnologia continua sendo uma ferramenta essencial no arsenal de segurança de rede corporativa. Um mecanismo para filtrar o tráfego malicioso antes que atravesse o perímetro da rede, o firewall provou seu valor ao longo das décadas. Mas, como acontece com qualquer tecnologia essencial usada por um longo período de tempo, os desenvolvimentos ajudaram a avançar os recursos do firewall e suas opções de implantação.

O Blog Minuto da Segurança, traz um estudo baseado no excelente artigo escrito por Amy Larsen DeCarlo e Robert G. Ferrell, publicado pelo TechTarget, que traz uma visão completa sobre os diferente tipos de firewall e sua melhor aplicação, procurando fornecer um ótimo material inicial para quem está precisando adquirir ou atualizar a sua estrutura de proteção de rede.

O firewall remonta a um período inicial da era moderna da Internet, quando as empresas começaram a migrar do ambiente mainframe, de perímetro fechado, desconectado do mundo (quando muito conectado por links ponto-a-ponto) e controlado, onde os administradores de sistemas descobriram que seus perímetros de rede estavam sendo violados por invasores externos. Desta forma, o futuro obrigava a haver algum tipo de processo que examinasse o tráfego da rede em busca de sinais claros de incidentes.

Steven Bellovin, então membro da AT&T Labs Research e atualmente professor do departamento de ciência da computação da Universidade de Columbia, é geralmente creditado – embora não por si mesmo – por primeiro usar o termo firewall para descrever o processo de filtragem de tráfego de rede indesejado . O nome era uma metáfora, comparando o dispositivo a partições que evitam que o fogo migre de uma parte da estrutura física para outra, aqui no Brasil conhecido comumente pelas chamadas “portas corta fogo“. No caso da rede, a ideia era inserir uma espécie de filtro entre a rede interna aparentemente segura e qualquer tráfego que entra ou sai da conexão dessa rede para a Internet mais ampla.

O termo tem crescido gradualmente em uso familiar a ponto de nenhuma conversa casual sobre segurança de rede ocorrer sem pelo menos mencioná-la. Ao longo do caminho, o firewall evoluiu para diferentes tipos de firewalls, com diferente funcionalidades e usos, podendo inclusive ser utilizado como serviço a partir da nuvem.

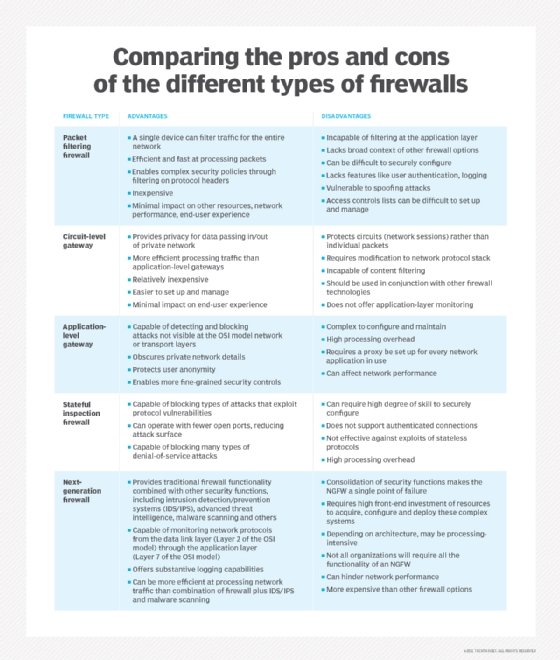

O artigo do DeCarlo e Ferrel, classificam de uma forma genérica e arbitrária que existem cinco tipos principais de firewalls que usam mecanismos diferentes para identificar e filtrar o tráfego malicioso, mas o número exato de opções não é tão importante quanto a ideia de que diferentes tipos de produtos de firewall fazem coisas bem diferentes. Além disso, as empresas podem precisar combinar diferente tipos de firewalls para proteger melhor seus sistemas, ou mesmo utilizar um único firewall que forneça mais de um desses tipos funcionalidades.

Os cinco tipos de firewall listados por DeCarlo e Ferrel incluem:

- packet filtering firewall (firewall de filtragem de pacotes)

- circuit-level gateway (gateway de nível de circuito)

- application-level gateway (gateway de nível de aplicativo – também conhecido como proxy)

- stateful inspection firewall (firewall de inspeção estado)

- next-generation firewall (- firewall de próxima geração – NGFW)

Os dispositivos e serviços de firewall podem oferecer proteção além da função de firewall padrão – por exemplo, fornecendo um sistema de detecção ou prevenção de intrusão (IDS / IPS), proteção contra ataque de negação de serviço (DoS) , monitoramento de sessão e outros serviços de segurança para proteger servidores e outros dispositivos dentro da rede privada. Embora alguns tipos de firewalls possam funcionar como dispositivos de segurança multifuncionais, eles precisam fazer parte de uma arquitetura de várias camadas que execute políticas de segurança empresarial eficazes.

Como funcionam os diferentes tipos de firewalls?

Como funcionam os diferentes tipos de firewalls?

Os firewalls são tradicionalmente inseridos em linha em uma conexão de rede e analisam todo o tráfego que passa por esse ponto. Ao fazer isso, eles têm a tarefa de informar qual tráfego de protocolo de rede é benigno e quais pacotes fazem parte de um ataque.

Os firewalls monitoram o tráfego em relação a um conjunto de regras predeterminadas que são projetadas para filtrar conteúdo prejudicial. Embora nenhum produto de segurança possa prever perfeitamente a intenção de todo o conteúdo, os avanços na tecnologia de segurança tornam possível aplicar padrões conhecidos em dados de rede que sinalizaram ataques anteriores a outras empresas.

Todos os firewalls aplicam regras que definem os critérios sob os quais um determinado pacote – ou conjunto de pacotes em uma transação – pode ser encaminhado com segurança para o destinatário pretendido.

Aqui estão os cinco tipos de firewalls que continuam a desempenhar funções significativas nos ambientes corporativos hoje.

1. Firewall de filtragem de pacotes (Packet filtering firewall)

Os firewalls de filtragem de pacotes operam em linha em pontos de junção onde dispositivos como roteadores e switches fazem seu trabalho. No entanto, esses firewalls não roteiam pacotes; em vez disso, eles comparam cada pacote recebido a um conjunto de critérios estabelecidos, como os endereços IP permitidos, tipo de pacote, número de porta e outros aspectos dos cabeçalhos de protocolo de pacote. Os pacotes sinalizados como problemáticos são, em geral, descartados sem cerimônia – ou seja, eles não são encaminhados e, portanto, deixam de existir.

Vantagens do firewall de filtragem de pacotes

- Um único dispositivo pode filtrar o tráfego de toda a rede

- Extremamente rápido e eficiente na verificação do tráfego

- Barato

- Efeito mínimo em outros recursos, desempenho de rede e experiência do usuário final

Desvantagens do firewall de filtragem de pacotes

- Como a filtragem de tráfego é baseada inteiramente no endereço IP ou nas informações da porta, a filtragem de pacotes carece de um contexto mais amplo que cobertos por outros tipos de firewalls

- Não verifica a carga útil e pode ser facilmente falsificado

- Não é uma opção ideal para todas as redes

- As listas de controle de acesso podem ser difíceis de configurar e gerenciar

A filtragem de pacotes pode não fornecer o nível de segurança necessário para todos os casos de uso, mas há situações em que esse firewall de baixo custo é uma opção sólida. Para organizações pequenas ou com orçamento limitado, a filtragem de pacotes fornece um nível básico de segurança que pode fornecer proteção contra ameaças conhecidas. Empresas maiores também podem usar a filtragem de pacotes como parte de uma defesa em camadas para filtrar o tráfego potencialmente prejudicial entre departamentos internos.

2. Gateway de nível de circuito (Circuit-level gateway)

Usando outra maneira relativamente rápida de identificar conteúdo malicioso, os gateways em nível de circuito monitoram handshakes TCP e outras mensagens de inicialização de sessão de protocolo de rede à medida que são estabelecidas entre os hosts locais e remotos para determinar se a sessão iniciada é legítima – se o o sistema remoto é considerado confiável. No entanto, eles não inspecionam os pacotes sozinhos, necessitam ser utilizados em conjunto com outros sistemas de proteção.

Vantagens do gateway em nível de circuito

- Apenas processa transações solicitadas; todo o outro tráfego é rejeitado

- Fácil de configurar e gerenciar

- Baixo custo e impacto mínimo na experiência do usuário final

Desvantagens do gateway em nível de circuito

- Se não forem usados em conjunto com outra tecnologia de segurança, os gateways de nível de circuito não oferecem proteção contra vazamento de dados de dispositivos dentro do firewall

- Sem monitoramento de camada de aplicativo

- Requer atualizações contínuas para manter as regras atualizadas

Embora os gateways em nível de circuito forneçam um nível mais alto de segurança do que firewalls de filtragem de pacotes, eles devem ser usados em conjunto com outros sistemas. Por exemplo, os gateways no nível do circuito são normalmente usados junto com os gateways no nível do aplicativo. Essa estratégia combina atributos de firewalls de gateway em nível de pacote e circuito com filtragem de conteúdo.

3. Gateway de nível de aplicativo (Application-level gateway)

Esse tipo de dispositivo – tecnicamente um proxy e às vezes chamado de firewall proxy – funciona como o único ponto de entrada e saída da rede. Os gateways no nível do aplicativo filtram os pacotes não apenas de acordo com o serviço ao qual se destinam – conforme especificado pela porta de destino – mas também por outras características, como a string de solicitação HTTP.

Embora os gateways que filtram na camada do aplicativo forneçam segurança de dados considerável, eles podem afetar drasticamente o desempenho da rede e podem ser difíceis de gerenciar.

Vantagens do gateway em nível de aplicativo

- Examina todas as comunicações entre fontes externas e dispositivos atrás do firewall, verificando não apenas as informações de endereço, porta e cabeçalho TCP, mas o próprio conteúdo antes de permitir que qualquer tráfego passe pelo proxy

- Fornece controles de segurança refinados que podem, por exemplo, permitir o acesso a um site, mas restringir quais páginas desse site o usuário pode abrir

- Protege o anonimato do usuário

Desvantagens do gateway no nível do aplicativo

- Pode prejudicar o desempenho da rede

- Mais caro do que algumas outras opções de firewall

- Requer um alto grau de esforço para obter o máximo benefício do gateway

- Não funciona com todos os protocolos de rede

Os firewalls de camada de aplicativo são mais usados para proteger os recursos da empresa contra ameaças de aplicativos da web . Eles podem bloquear o acesso a sites perigosos e impedir que informações confidenciais vazem de dentro do firewall. Eles podem, no entanto, causar um atraso nas comunicações.

4. Firewall de inspeção estado (Stateful inspection firewall)

Os dispositivos com reconhecimento de estado não apenas examinam cada pacote, mas também controlam se o pacote faz parte de um TCP estabelecido ou de outra sessão de rede. Isso oferece mais segurança do que a filtragem de pacotes ou o monitoramento de circuito sozinho, mas tem um impacto maior no desempenho da rede.

Uma outra variante da inspeção de estado é o firewall de inspeção multicamadas, que considera o fluxo de transações em processo em várias camadas de protocolo do modelo Open Systems Interconnection (OSI) de sete camadas .

Vantagens do firewall de inspeção stateful

- Monitora toda a sessão quanto ao estado da conexão, ao mesmo tempo que verifica os endereços IP e cargas úteis para uma segurança mais completa

- Oferece um alto grau de controle sobre o conteúdo que pode entrar ou sair da rede

- Não precisa abrir várias portas para permitir o tráfego de entrada ou saída

- Oferece recursos de registro substantivos

Desvantagens do firewall de inspeção inteligente

- Consome muitos recursos e interfere na velocidade das comunicações da rede

- Mais caro do que outras opções de firewall

- Não fornece recursos de autenticação para validar que as fontes de tráfego não são falsificadas

A maioria das organizações se beneficia do uso de um firewall de inspeção com monitoração de estado. Esses dispositivos servem como um gateway mais completo entre computadores e outros ativos dentro da rede gerenciada pelo firewall e recursos fora da empresa. Eles também podem ser altamente eficazes na defesa de dispositivos de rede contra ataques específicos, como DoS.

5. Firewall de última geração (Next-generation firewall)

Um NGFW típico combina inspeção de pacote com inspeção de estado e também inclui alguma variedade de inspeção profunda de pacote ( DPI ), bem como outros sistemas de segurança de rede, como IDS / IPS, filtragem de malware e antivírus.

Enquanto a inspeção de pacotes em firewalls tradicionais olha exclusivamente para o cabeçalho do protocolo do pacote, o DPI analisa os dados reais que o pacote está transportando. Um firewall DPI rastreia o progresso de uma sessão de navegação na web e pode perceber se uma carga útil de pacote, quando montada com outros pacotes em uma resposta de servidor HTTP, constitui uma resposta formatada em HTML legítima.

Vantagens do NGFW

- Combina DPI com filtragem de malware e outros controles para fornecer um nível ideal de filtragem

- Rastreia todo o tráfego da camada 2 para a camada de aplicativo para obter insights mais precisos do que outros métodos

- Pode ser atualizado automaticamente para fornecer o contexto atual

Desvantagens do NGFW

- Para obter o maior benefício, as organizações precisam integrar NGFWs com outros sistemas de segurança, o que pode ser um processo complexo

- Mais caro do que outros tipos de firewall

Os NGFWs são uma proteção essencial para organizações em setores altamente regulamentados, como saúde ou finanças. Esses firewalls oferecem capacidade multifuncional , que atrai aqueles com uma forte compreensão sobre o quão virulento é o ambiente de ameaças. Os NGFWs funcionam melhor quando integrados a outros sistemas de segurança, o que, em muitos casos, requer um alto grau de especialização.

Métodos de entrega de firewall

Conforme os modelos de consumo de TI evoluíram, também evoluíram as opções de implantação de segurança. Hoje, os firewalls podem ser implantados como dispositivos de hardware, baseados em software ou fornecidos como um serviço.

Firewalls baseados em hardware

Um firewall baseado em hardware é um dispositivo que atua como um gateway seguro entre os dispositivos dentro do perímetro da rede e aqueles fora dele. Por serem dispositivos autocontidos, os firewalls baseados em hardware não consomem energia de processamento ou outros recursos dos dispositivos host.

Às vezes chamados de firewalls baseados em rede (network-based firewalls) , esses dispositivos são ideais para organizações de médio e grande porte que buscam proteger muitos dispositivos. Firewalls baseados em hardware requerem mais conhecimento para configurar e gerenciar do que seus equivalentes baseados em host (host-based).

Firewalls baseados em software

Um firewall baseado em software, ou firewall host , é executado em um servidor ou outro dispositivo. O software de firewall do host precisa ser instalado em cada dispositivo que requer proteção. Assim, os firewalls baseados em software consomem alguns dos recursos de CPU e RAM do dispositivo host.

Os firewalls baseados em software fornecem proteção significativa aos dispositivos individuais contra vírus e outros conteúdos maliciosos. Eles podem discernir diferentes programas em execução no host, enquanto filtram o tráfego de entrada e saída. Isso fornece um nível de controle refinado, tornando possível habilitar as comunicações de / para um programa, mas impedi-las de / para outro.

Firewalls hospedados em nuvem (Cloud/hosted firewalls)

Os provedores de serviços de segurança gerenciados (MSSPs) oferecem firewalls baseados em nuvem. Este serviço hospedado pode ser configurado para rastrear a atividade de rede interna e ambientes sob demanda de terceiros. Também conhecido como firewall como serviço (firewall-as-a-service) , os firewalls baseados em nuvem podem ser totalmente gerenciados por um MSSP, o que os torna uma boa opção para empresas grandes ou altamente distribuídas com lacunas nos recursos de segurança. Os firewalls baseados em nuvem também podem ser benéficos para organizações menores com equipe e experiência limitada.

Qual firewall é o melhor para sua empresa?

Escolher o tipo certo de firewall significa responder a perguntas sobre o que o firewall está protegendo, quais recursos a organização pode pagar e como a infraestrutura é arquitetada. O melhor firewall para uma organização pode não ser adequado para outra.

Questões a serem consideradas incluem o seguinte:

- Quais são os objetivos técnicos do firewall? Um produto mais simples pode funcionar melhor do que um firewall com mais recursos e capacidades que podem não ser necessários?

- Como o próprio firewall se encaixa na arquitetura da organização? Considere se o objetivo do firewall é proteger um serviço de baixa visibilidade exposto na Internet ou um aplicativo da web.

- Que tipo de inspeção de tráfego é necessária? Alguns aplicativos podem exigir o monitoramento de todo o conteúdo do pacote, enquanto outros podem simplesmente classificar os pacotes com base nos endereços e portas de origem / destino.

Muitas implementações de firewall incorporam recursos de diferentes tipos de firewalls, portanto, escolher um tipo de firewall raramente é uma questão de encontrar um que se encaixe perfeitamente em qualquer categoria específica. Por exemplo, um NGFW pode incorporar novos recursos, junto com alguns daqueles de firewalls de filtragem de pacotes, gateways de nível de aplicativo ou firewalls de inspeção com estado.

A escolha do firewall ideal começa com a compreensão da arquitetura e das funções da rede privada protegida, mas também exige a compreensão dos diferentes tipos de firewalls e políticas de firewall mais eficazes para a organização.

Qualquer que seja o tipo(s) de firewall que você escolher, lembre-se de que um firewall mal configurado pode, de certa forma, ser pior do que nenhum firewall, porque dá a perigosa falsa impressão de segurança, ao mesmo tempo que fornece pouca ou nenhuma proteção.

Fonte: TechTarget

- FBI e CISA alertam sobre APT explorando falha no Fortinet

- Lei que criminaliza o Stalking é sancionada pelo Presidente Jair Bolsonaro

- 533 milhões telefones de usuários do Facebook vendidos em fórum de hacking

- ;l;;gmlxzssaw – Mensagem secreta ou Invasão do Comando Estratégico dos EUA?

- Hackers éticos ganharam milhões em programas em recompensa.

- EDR e XDR: A Evolução da Segurança de Endpoint

- 5 Coisas que seu CEO deveria saber sobre Cibersegurança

- Bolsonaro veta venda de dados pessoais pelo Serpro

- Qual a importância da Cibersegurança para SEO ?

- Ransomware do Exchange tem atividade ‘limitada’ até agora

- PAM e DEVOPS – como combinar estes dois?

- Purple Fox Rootkit se propaga como um worm visando máquinas Windows

2 Trackbacks / Pingbacks