Microsoft lança ferramenta de mitigação one-click para vulnerabilidade do Exchange Server. Outra ferramenta que está à disposição dos administradores que lutam para proteger seus sistemas.

A Microsoft lançou uma ferramenta de mitigação de um clique como uma solução temporária para administradores de TI que ainda precisam aplicar patches de segurança para proteger seus servidores Exchange.

Lançada na segunda-feira, dia 15 de março, a ferramenta foi projetada para mitigar a ameaça representada por quatro vulnerabilidades exploradas ativamente que coletiva causaram devastação em organizações em todo o mundo.

A Microsoft afirma que “Temos trabalhado ativamente com os clientes por meio de nossas equipes de suporte ao cliente, hosters terceirizados e rede de parceiros para ajudá-los a proteger seus ambientes e responder às ameaças associadas aos recentes ataques locais do Exchange Server . Com base nesses compromissos, percebemos que havia a necessidade de uma solução simples, fácil de usar e automatizada que atendesse às necessidades dos clientes que usam versões atuais e sem suporte do Exchange Server local.”

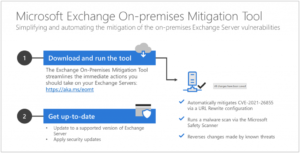

Assim, a Microsoft lançou uma nova ferramenta de mitigação de um clique Ferramenta de Mitigação do , a Microsoft Exchange On-Premises para ajudar os clientes que não têm segurança dedicada ou equipes de TI a aplicar essas atualizações de segurança. A empresa afirma que testou a ferramenta em implantações do Exchange Server 2013, 2016 e 2019. A nova ferramenta foi projetada como uma atenuação temporária para clientes que não estão familiarizados com o processo de patch / atualização ou que ainda não aplicaram a atualização de segurança do Exchange local.

Ao baixar e executar essa ferramenta, que inclui o mais recente Microsoft Safety Scanner , os clientes atenuarão automaticamente o CVE-2021-26855 em qualquer servidor Exchange no qual ele esteja implantado. Essa ferramenta não é uma substituição para a atualização de segurança do Exchange, mas é a maneira mais rápida e fácil de reduzir os riscos mais altos para Exchange Servers locais conectados à Internet antes da aplicação de patch.

A MIcrosoft recomenda que todos os clientes que ainda não aplicaram a atualização de segurança do Exchange local:

- Baixe esta ferramenta .

- Execute-o em seus servidores Exchange imediatamente.

- Em seguida, siga as orientações mais detalhadas aqui para garantir que seu Exchange local esteja protegido.

- Se você já estiver usando o Microsoft Safety Scanner , ele ainda está ativo e recomendamos mantê-lo em execução, pois pode ser usado para ajudar com atenuações adicionais.

Uma vez executada, a Run EOMT.ps1 ferramenta executará três operações:

- Mitigar ataques conhecidos atuais usando CVE-2021-26855 usando uma configuração de reescrita de URL.

- Fazer a varredura do Exchange Server usando o Microsoft Safety Scanner .

- Tentar reverter quaisquer alterações feitas por ameaças identificadas.

Antes de executar a ferramenta, a Microsoft diz que você deve compreender:

- A ferramenta de atenuação local do Exchange é eficaz contra os ataques que vimos até agora, mas não tem garantia de atenuar todas as técnicas de ataques futuros possíveis. Essa ferramenta deve ser usada apenas como uma atenuação temporária até que seus servidores Exchange possam ser totalmente atualizados, conforme descrito em nossa orientação anterior.

- A MS Recomenda esse script em vez do script ExchangeMitigations.ps1 anterior, pois ele é ajustado com base na inteligência de ameaças mais recente. Se você já começou com o outro script, pode mudar para este.

- Esta é uma abordagem recomendada para implantações do Exchange com acesso à Internet e para aqueles que desejam tentar a correção automatizada.

- Até o momento, não observamos nenhum impacto na funcionalidade do Exchange Server quando esses métodos de mitigação são implantados.

Para obter mais informações técnicas, exemplos e orientações, a Microsoft indica o link do GitHub para documentação .

A empresa lançou anteriormente um script no GitHub que os administradores podiam executar para ver se seus servidores continham indicadores de comprometimento (IOCs) vinculados às vulnerabilidades, mas a empresa recomenda que você mude para este. Além disso, a Microsoft lançou atualizações de segurança para versões sem suporte do Exchange Server.

Em notícias relacionadas esta semana, a Microsoft supostamente começou a investigar o vazamento potencial do código de ataque da Prova de Conceito (PoC) fornecido em particular para parceiros e fornecedores de segurança antes do lançamento do patch público de dia zero. A empresa diz que ainda não foram tiradas conclusões sobre os picos de ataque relacionados às vulnerabilidades.

Fonte: Microsoft

Clique para saber mais dos produtos Sophos com MindSec

Clique para saber mais dos produtos Sophos com MindSec

Veja também:

- Crime cibernético custará ao mundo US$ 10,5 trilhões anualmente até 2025

- Modelo Governança de 3 linhas de defesas do IIA

- Apple corrige CVE-2021-1844 que afeta iOS, macOS, watchOS e Safari

- NSA lança orientação sobre arquitetura Zero-Trust

- Proposta de novo adiamento da LGPD é inconstitucional

- Incêndio em Data Center OVH na França destrói milhares de sites

- CEOs serão responsabilizados pelos incidentes de segurança

- Quatro práticas para prevenir o ransomware

- ISOs Relacionadas à Segurança da Informação. Você sabe quantas existem?

- Segurança de Dados: 5 dicas para se proteger no mundo virtual

- 6 dicas de segurança cibernética em smartphones Android para SMEs

- Especial Mulheres – 50 Associações e Grupos de Mulheres de Segurança Cibernética

5 Trackbacks / Pingbacks