Ataques de dia zero da Fortinet ligados a supostos hackers chineses. Um suposto grupo de hackers chineses foi vinculado a uma série de ataques a organizações governamentais que exploram uma vulnerabilidade de dia zero da Fortinet (CVE-2022-41328) para implantar malware.

A falha de segurança permitiu que os agentes de ameaças implantassem cargas úteis de malware executando códigos ou comandos não autorizados em dispositivos de firewall FortiGate não corrigidos, conforme divulgado pela Fortinet na semana passada.

Análises posteriores revelaram que os invasores podem usar o malware para espionagem cibernética, incluindo exfiltração de dados, download e gravação de arquivos em dispositivos comprometidos ou abertura de shells remotos ao receber pacotes ICMP criados com códigos maliciosos.

Um dos incidentes foi descoberto quando os dispositivos FortiGate de um cliente foram desligados com erros vinculados à integridade do firmware FIPS , tornando-os inoperáveis.

Os dispositivos pararam de inicializar para evitar a infiltração na rede, uma prática padrão para sistemas habilitados para FIPS. Os firewalls foram comprometidos usando uma exploração de path traversal CVE-2022-41328 FortiGate, e seu desligamento simultâneo levou a Fortinet a suspeitar que o ataque se originou de um dispositivo FortiManager.

A empresa disse que esses ataques foram altamente direcionados contra redes governamentais e grandes organizações, com os invasores também apresentando “capacidades avançadas”, incluindo a engenharia reversa do sistema operacional dos dispositivos FortiGate.

“O ataque é altamente direcionado, com alguns indícios de alvos governamentais ou relacionados ao governo preferidos“, disse Fortinet.

“A exploração requer uma compreensão profunda do FortiOS e do hardware subjacente. Os implantes personalizados mostram que o ator possui recursos avançados, incluindo a engenharia reversa de várias partes do FortiOS.”

Links para ciberespiões chineses

Um novo relatório da Mandiant diz que os ataques ocorreram em meados de 2022 e os atribui a um grupo de ameaças relacionado à China que a empresa rastreia como UNC3886.

“As vítimas recentes dos operadores de espionagem chineses incluem DIB, governo, telecomunicações e tecnologia”, disse o CTO da Mandiant, Charles Carmakal.

“Dado o quão incrivelmente difícil eles são de encontrar, a maioria das organizações não consegue identificá-los por conta própria. Não é incomum que as campanhas chinesas acabem como invasões de vários anos.“

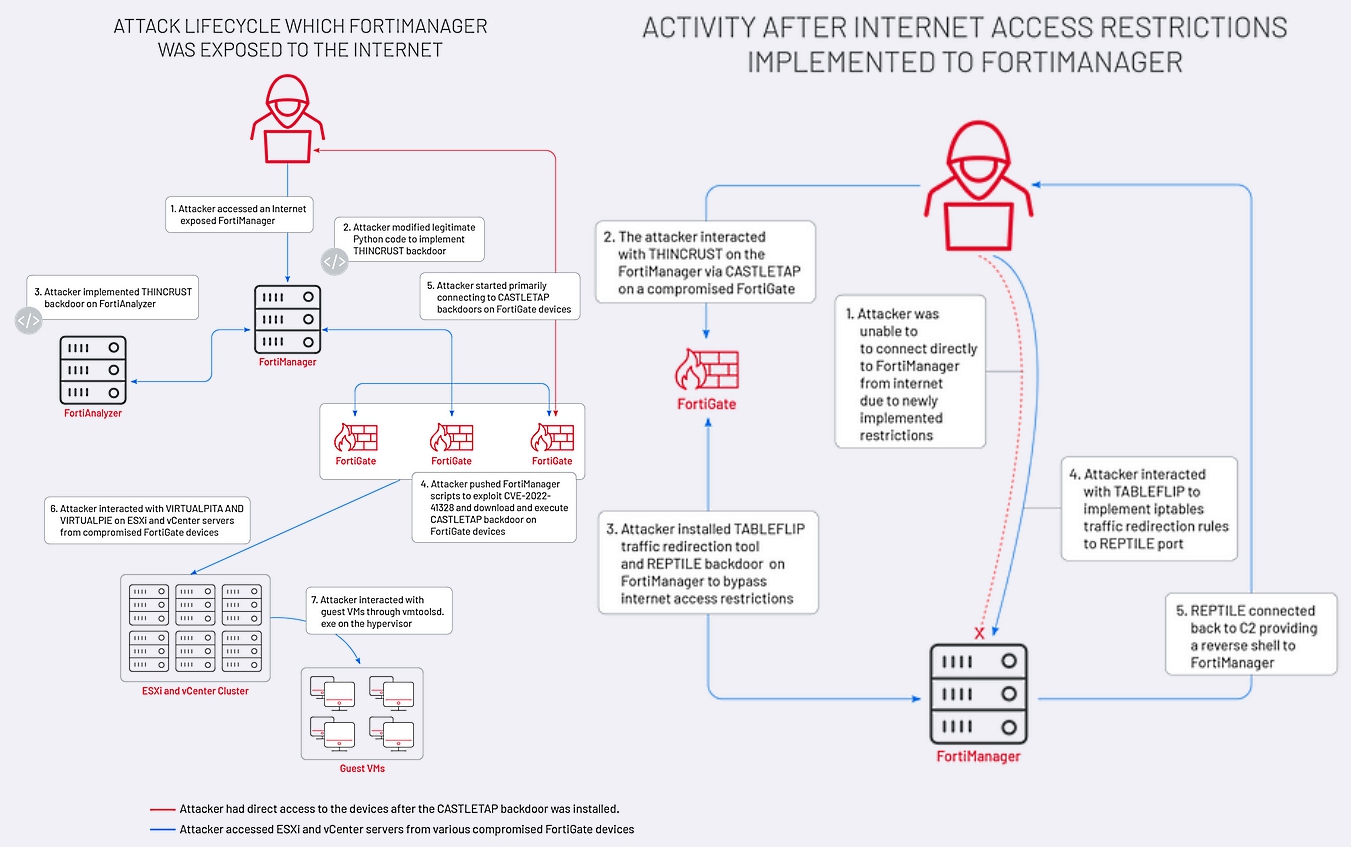

Enquanto investigava o incidente em conjunto com a Fortinet, a Mandiant descobriu que, depois de invadir os dispositivos Fortinet, o UNC3886 fez um backdoor neles usando duas novas cepas de malware para acesso contínuo às redes das vítimas: um backdoor Thincrust baseado em Python e o backdoor passivo Castletap de batida de porta ICMP .

Os agentes de ameaças inicialmente acessaram um dispositivo FortiManager acessível pela Internet antes de explorar a falha de dia zero CVE-2022-41328 para gravar arquivos que permitiam que eles se movessem lateralmente pela rede.

Depois de obter persistência nos dispositivos FortiManager e FortiAnalyzer por meio do backdoor Thincrust, o grupo usou scripts FortiManager para backdoor de vários firewalls FortiGate usando Castletap.

Em seguida, o invasor se conectou às máquinas ESXi e vCenter implantando backdoors VirtualPita e VirtualPie para manter seu controle sobre os hipervisores e máquinas convidadas comprometidos, garantindo que suas atividades maliciosas não fossem detectadas.

Em dispositivos configurados para restringir o acesso da Internet, os invasores instalaram um redirecionador de tráfego (Tableflip) e um backdoor passivo (Reptile) após pivotar de firewalls FortiGate anteriormente com backdoor usando Castletap.

“Acreditamos que o direcionamento desses dispositivos continuará a ser a técnica para grupos de espionagem que tentam acessar alvos difíceis“, disse Ben Read, chefe de análise de espionagem cibernética da Mandiant no Google Cloud.

“Isso se deve ao fato de serem acessíveis pela Internet, permitindo que os atores controlem o tempo da invasão e, no caso de dispositivos VPN e roteadores, a grande quantidade de conexões de entrada regulares facilita a integração”.

Fonte: BleepingComputerVeja também:

- As penalidades previstas na LGPD já podem ser aplicadas pela ANPD

- Riscos à segurança corporativa a partir dos dispositivos não gerenciados

- Roubo de credenciais bancárias por malware segue em alta no Brasil

- 72% das fraudes digitais no Brasil se dão pelo roubo de contas

- BidenCash vaza base de dados com mais de 2,1 milhões de cartões

- A Fortinet emitiu um alerta para vulnerabilidade crítica

- Como abordar a lacuna da diversidade em cibersegurança

- O que é o Credential Dumping?

- Ações judiciais sobre LGPD aumentam em mais de 500% em dois anos

- 7 dicas para gerenciar uma equipe remota em 2023

- A importância da segurança para a inovação no setor automotivo

- Políticas afirmativas para inclusão de mulheres no mercado de TI: a importância para o futuro.

7 Trackbacks / Pingbacks