Vulnerabilidade de execução remota de código “Wormable” crítica no Windows RDP. Este é um importante aviso de segurança relacionado a uma vulnerabilidade de execução remota de código crítica recentemente corrigida no RDP (Serviço de Área de Trabalho Remota) do Microsoft Windows. A vulnerabilidade é identificada como “CVE-2019-0708 – Vulnerabilidade de Execução Remota de Código em Serviços de Área de Trabalho Remota”.

Esta vulnerabilidade é pré-autenticação e não requer interação do usuário. Em outras palavras, a vulnerabilidade é ‘wormable’, o que significa que qualquer malware futuro que explore esta vulnerabilidade pode se propagar de um computador vulnerável para outro computador vulnerável da mesma maneira que o malware WannaCry espalhado pelo mundo em 2017. Embora não tenha sido notado a exploração desta vulnerabilidade, é altamente provável que os agentes maliciosos gravem uma exploração dessa vulnerabilidade e a incorporem em seu malware.

Essa vulnerabilidade é um caso especial, já que a Microsoft saiu do caminho para corrigir essa vulnerabilidade no Windows 2003 e no Windows XP, que atingiram o Fim do Suporte há muito tempo.

Segundo o site de Suporte da Microsoft , a Microsoft diz que “está ciente de que alguns clientes estão executando versões do Windows que não recebem mais suporte principal. Isso significa que esses clientes não receberão nenhuma atualização de segurança para proteger seus sistemas do CVE-2019-0708, que é uma vulnerabilidade crítica de execução remota de código.“

Mas continua, “Dado o impacto potencial para os clientes e seus negócios, tomamos a decisão de disponibilizar atualizações de segurança para plataformas que não estão mais no suporte principal. Essas atualizações estão disponíveis somente no Catálogo do Microsoft Update. Recomendamos que os clientes que executam um desses sistemas operacionais baixem e instalem a atualização o mais rápido possível”.

Por que essa vulnerabilidade é tão crítica?

Pavan Thorat da Security Labs deixou os seguintes comentários e recomendações abaixo no blog Quick Heal :

- É uma vulnerabilidade de pré-autenticação, o que significa que não requer autenticação. Os atacantes só precisam de acesso à rede de alvo vulnerável para explorá-lo.

- Na exploração bem-sucedida, os invasores podem executar qualquer código arbitrário no sistema de destino e, eventualmente, assumir o controle total dele.

- Dada a natureza ‘wormable’ dessa vulnerabilidade, uma vez que um host é infectado, ele pode infectar outros hosts vulneráveis na mesma rede muito rapidamente.

- A Microsoft saiu do caminho para consertá-lo em versões mais antigas do Windows, que já alcançaram o End of Support.

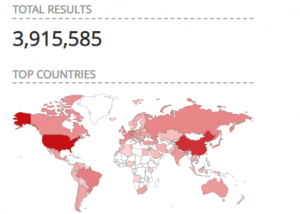

- A vulnerabilidade pode ser explorada pela porta RDP 3389. Uma pesquisa simples em www [.] Shodan [.] Io mostra que há perto de 4 milhões de hosts com porta RDP aberta à Internet.

Resultados do Shodan mostrando Hosts com porta RDP aberta à Internet

O que você deveria fazer?

De acordo com o advisory da Microsoft e outras fontes online, esta vulnerabilidade NÃO está sendo ativamente explorada no momento. Ainda assim, considerando o risco do negócio, é importante alertar aos usuários à corrigir seus sistemas imediatamente, se eles tiverem alguma das seguintes versões afetadas do Windows em uso:

- Microsoft Windows 7 SP1

- Windows Server 2008 SP2

- Windows Server 2008 R2 – SP1

- Windows XP (todas as versões)

- Windows Server 2003 SP2

Se não for possível aplicar as Atualizações de Segurança fornecidas pela Microsoft imediatamente, elas deverão considerar a desativação dos Serviços de RDP nos hosts vulneráveis até que as correções oficiais sejam aplicadas.

Para consultar a tabela de correções para sistemas mais antigos vá até Orientação do cliente para CVE-2019-0708 e para os demias sistemas vá até CVE-2019-0708

Fonte: Suporte Microsoft & MSRC & Quick Heal

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- CrowdStrike expande presença internacional para atender à crescente demanda do cliente

- Site da Associação Brasileira para Desenvolvimento de Atividades Nucleares (Abdan) foi hackeada

- Nova falha em processadores Intel permite acesso a dados sensíveis dos usuários

- Vulnerabilidade do WhatsApp expõe 1,5 bilhão de telefones

- Reconsidere o uso de câmeras WiFi em áreas sensíveis

- Marco Civil da Internet completou 5 anos e pouco mudou até agora

- Falhas no SupportAssist da DELL permite controle remoto da máquina

- DevSecOps: Desenvolvimento rápido sem sacrificar a segurança

- Israel Neutraliza o Ataque Cibernético Explodindo um Edifício com Hackers

- Falha no software da SAP coloca em risco milhares de empresas

- Vazam dados financeiros da Oracle, Airbus, Toshiba e Volkswagen após ataque

- Cisco adverte sobre falha crítica no Nexus 9000 e outros equipamentos

- Docker sofre violação e 190k usuários são afetados

6 Trackbacks / Pingbacks