3,4 bilhões de ataques cibernéticos já atingiram o país em 2020. O relatório da Fortinet do terceiro trimestre destaca a vasta utilização do DoublePulsar pelos cibercriminosos.

Destaques:

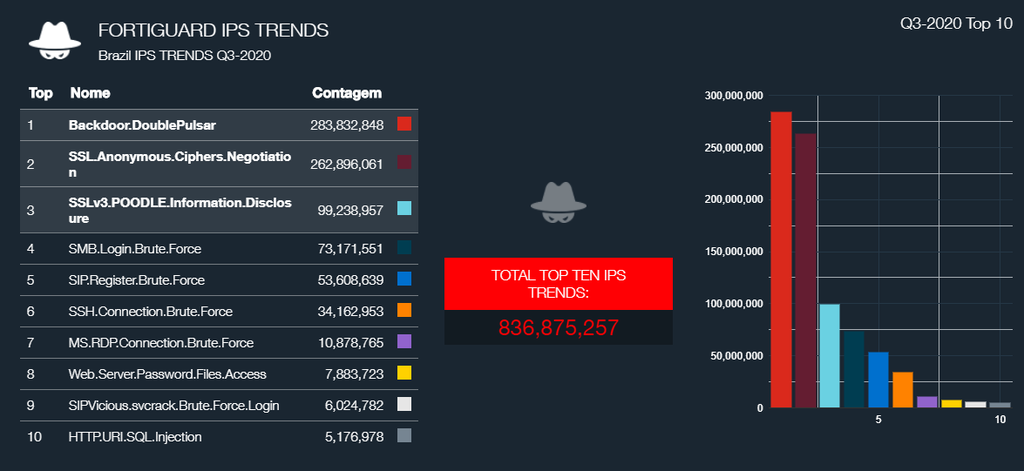

- Dados da Fortinet mostram que, no terceiro trimestre, o DoublePulsar foi a ameaça com mais tentativas de execução no Brasil, o que expõe a utilização de softwares sem atualização pelas empresas

- América Latina sofre com uma nova onda de ataques de ransomware, que se tornaram mais frequentes e caros para suas vítimas, especialmente nos setores de telecomunicações, serviços financeiros, educação e governo

A Fortinet® anunciou os novos dados de sua plataforma Fortinet Threat Intelligence Insider Latin America, ferramenta que coleta e analisa incidentes de segurança cibernética em todo o mundo.

O Brasil sofreu mais de 3,4 bilhões de tentativas de ataques cibernéticos de janeiro a setembro, de um total de 20 bilhões em toda a América Latina e Caribe.

O relatório do terceiro trimestre destaca a vasta utilização do DoublePulsar pelos cibercriminosos, ameaça que tira proveito de vulnerabilidades já resolvidas, o que evidencia o uso de softwares sem atualização. Apenas no Brasil foram registrados quase 284 milhões de tentativas de invasão de redes por meio desse recurso.

“O DoublePulsar é perigoso porque é um vetor de ataque para outros malwares, como o ransonware, que tem estado em muita evidência na região ao atingir especialmente empresas do setor de telecomunicações, serviços financeiros, educação e governo”, explica Alexandre Bonatti, diretor de Engenharia da Fortinet Brasil.

Foi registrado um altíssimo número de ataques de ransomwares — tipo de vírus que sequestra os arquivos do computador da vítima e exige um pagamento como resgate. Geralmente, esses scripts maliciosos chegam ao alvo na forma de phishing, ou seja, emails falsos (atualmente, explorando temas que estão na boca do povo como a pandemia da COVID-19).

O ransomware é um tipo de ataque que pede resgate em troca da recuperação dos dados criptografados. É considerado um dos mais graves por conta da rapidez que pode se afetar a infraestrutura e pelo custo que causa às empresas, que muitas vezes têm suas operações interrompidas por dias.

“É por isso que é fundamental manter a higiene digital dos dispositivos instalando as atualizações de segurança fornecidas pelos fabricantes”, recomenda. “Também temos que estar cientes que o ransomware chega geralmente na forma de phishing, ou seja, por meio de engenharia social. Nesse caso, a conscientização em segurança cibernética é crítica para evitar que as pessoas abram anexos e links maliciosos.”

Os dados indicam ainda que segue em alta, desde o trimestre passado, o número de ataques de “força bruta” na região, que são as tentativas repetidas e sistemáticas de adivinhar uma credencial enviando diferentes nomes de usuário e senhas para acessar um sistema. De cada 10 das principais ameaças de exploração identificadas no último trimestre, seis foram desse tipo.

“Os ataques de força bruta se aproveitam especialmente de senhas fracas, utilizadas repetidamente em contas pessoais e corporativas. O aumento do uso de redes acessadas em home office pelos funcionários fez essa ameaça voltar a ser popular entre os criminosos”, explica Bonatti.

Backdoor.DoublePulsar

Os cavalos de Tróia backdoor têm a capacidade de conectar hosts remotos e executar ações contra o sistema comprometido. O DoublePulsar Backdoor foi revelado pelos vazamentos do Shadow Brokers em março de 2017 e foi usado no ataque de ransomware WannaCry em maio de 2017.

O DoublePulsar Backdoor suporta protocolos SMB e RDP. Além da comunicação backdoor, a assinatura detecta a tentativa de digitalização por meio do protocolo RDP. Portanto, o gatilho desta assinatura não significa necessariamente uma infecção se a detecção for no protocolo RDP (porta 3389).

Surpreendentemente, parece que hackers chineses tiveram acesso ao DoublePulsar antes mesmo do vazamento público. O DoublePulsar foi usado para infectar mais de 200.000 computadores em apenas algumas semanas após o lançamento.

O DoublePulsar foi usado junto com o EternalBlue nos ataque de alto perfil do WannaCry Ransomware, que foram realizados em maio de 2017 e explora uma vulnerabilidade no Windows que permite que os atacantes obtenham um controle de alto nível sobre o dispositivo alvo. O DoublePulsar é executado no modo kernel e afeta os computadores que executam o sistema operacional Windows.

Depois que o DoublePulsar se infiltra em um dispositivo, ele permite que os criminosos carreguem outro malware no dispositivo da vítima, o que pode variar dependendo do ataque.

Fonte: Fortiguard

Veja também:

- Vários hospitais alvos na maior onda de ataques de ransomware dos EUA

- Empresas estão eliminando firewalls legados devido a ineficiência

- Prudential alerta sobre vazamento de dados de Seguro de Vida Individual

- Pfizer expôs dados de usuários de medicamentos

- Alerta da NSA: Atores patrocinados pelo Estado chinês exploram vulnerabilidades conhecidas

- Como adequar os serviços da sua empresa à LGPD?

- MindSec e Unisys firmam parceria com foco em soluções voltadas ao conceito Zero Trust

- Não viu? Assista o Cyber Talk “61 minutos da segurança: os desafios de SI de hoje e amanhã.”

- Professor cria acampamento GenCyber para inspirar meninas

- Malware Vizom disfarçado de software de videoconferência sequestra contas bancárias brasileiras

- Guardicore descobre vulnerabilidade permitindo hackear controle remoto de TV

- Provedor de serviços VOIP expõe 350 milhões de registros de clientes

5 Trackbacks / Pingbacks