Vítimas que pagaram Ransomware pagariam novamente para terem seus dados de volta. Cerca de quatro das cinco vítimas de ransomware que pagaram uma demanda de resgate para recuperar seus arquivos disseram que pagariam o resgate novamente para recuperar dados se não houver arquivos de backup disponíveis.

Esta é uma das muitas conclusões de uma pesquisa com 1.252 usuários de 13 países da Ásia, Austrália e Europa, incluída no Relatório de Segurança Telstra de 2018. A pesquisa analisou várias facetas do cenário de segurança cibernética, mas estamos indo apenas para se concentrar nos resultados relacionados ao ransomware.

Infelizmente, o risco de ataque cibernético é muito real. Em 2017, os ciberataques não apenas resultaram na perda de Propriedade Intelectual (IP), mas também afetaram os preços das ações e a confiança do cliente, trouxeram a ameaça de litígios e causaram embaraço público às empresas. A violação da Equifax, por exemplo, teve vários desses elementos, com a perda de dados impactando 145,5 milhões de contas de clientes. Essa é uma das maiores violações já relatadas até o momento.

O cibercrime é um negócio lucrativo. Algumas fontes do setor estimam que os danos ao cibercrime custarão ao mundo incríveis US $ 6 trilhões por ano até 2021, acima dos US $ 3 trilhões em 2015.

Há muitos adversários na arena do cibercrime e um número crescente de tipos de ameaças. Estes abrangem desde denúncias de negação de serviço distribuídas (DDoS), vulnerabilidades da Web e de aplicativos, até ameaças persistentes avançadas (APTs) realizadas por meio de explorações de ataques Zero Day, que atacam vulnerabilidades anteriormente desconhecidas. Os motivos vão desde querer conduzir um ataque da forma mais pública possível, ao roubo de propriedade intelectual, espionagem corporativa ou vigilância, entrando silenciosamente e permanecendo dentro de um sistema pelo maior tempo possível.

Ameaças podem vir de dentro também. Ameaças internas podem variar do funcionário que cometeu um erro simples, por exemplo, perder um laptop ou USB; para um funcionário específico que perde credenciais, por meio de engenharia social ou outros meios. O mais prejudicial nesse espectro é a intenção de “malicious insiders” de roubar ou danificar dados corporativos.

Ransomware

As ameaças de segurança estabelecidas, como o ransomware, são algumas das que mais crescem. Em 2017, o Carbon Black colocou a taxa de crescimento da “economia” de ransomware no submundo em 2.500 por cento. O governo australiano estimou de forma conservadora que o custo do ransomware para a economia australiana é de aproximadamente US $ 1 bilhão por ano.

Esse tipo de ameaça é apoiado pelo crescimento de mercados clandestinos operando nas teias escuras e a onipresença das cripto moedas, como o bitcoin, permitindo que compradores e vendedores realizassem transações quase anônimas.

Muitos ataques não são mais aleatórios, mas uma segmentação muito deliberada de empresas que são mantidas como reféns por criminosos cibernéticos que exigem resgate em troca de preciosos dados e arquivos da empresa.

Há também novas ameaças no horizonte. Os ataques que são nativos dos sistemas de TI, como botnets e ransomware, também são uma nova ameaça à IoT industrial, wearables e muitos outros dispositivos conectados. Um dos maiores ataques DDoS em 2017, o botnet Mirai, funcionou assumindo o controle de câmeras IP não seguras, roteadores domésticos e outros eletrônicos. Alcançou capacidades de 1Tbps e derrubou sites ao redor do mundo.

Ataques de malware também têm como alvo sistemas de controle industrial e carros sem motorista.

Os criminosos também contarão com as mais recentes tecnologias, como nuvem, mobilidade, mídias sociais e Inteligência Artificial (IA), como novas formas de lançar um ataque.

A pesquisa também mostra que os profissionais de segurança estão ampliando sua missão de segurança cibernética para segurança eletrônica (que envolve produtos e serviços de segurança que fornecem vigilância de segurança, telemetria, análise de vídeo, biometria e outros serviços). Mais de 99% dos entrevistados responsáveis pela segurança cibernética indicaram que também são responsáveis pela segurança eletrônica.

A maioria das vítimas pagantes conseguiu recuperar seus arquivos

De acordo com os resultados da pesquisa, os entrevistados relataram um aumento nos ataques de ransomware em 2017, em comparação com pesquisas similares realizadas em anos anteriores. De todos os usuários infectados, 47% dos asiáticos e australianos e 41% dos europeus pagaram a demanda de resgate para recuperar o acesso aos seus arquivos criptografados.

Telstra diz que 87% dos asiáticos, 86% dos australianos e 82% dos europeus conseguiram recuperar seus arquivos depois de pagar o resgate.

A maioria das vítimas pagaria o resgate novamente

Daqueles que pagaram o resgate – 76% dos asiáticos, 83% dos australins e 80% dos europeus – disseram que pagariam o resgate novamente se não tivessem arquivos de backup disponíveis.

Isso é contrário ao conselho popular da lei, que recomenda não pagar o resgate. Não obstante, tal conselho idealista é, às vezes, impossível de ser aplicado nas realidades do mundo real, onde as empresas podem perder o acesso à propriedade intelectual muito mais cara à sua atividade diária do que um escasso pedido de resgate de US $ 1.000 a US $ 5.000.

Portanto, o alto número de vítimas que optam por pagar o resgate e geralmente preferem pagar o resgate, contanto que o custo total de lidar com uma infecção de ransomware continue menor do que investir em práticas de segurança adequadas.

Impacto Financeiro e Impacto Negativo

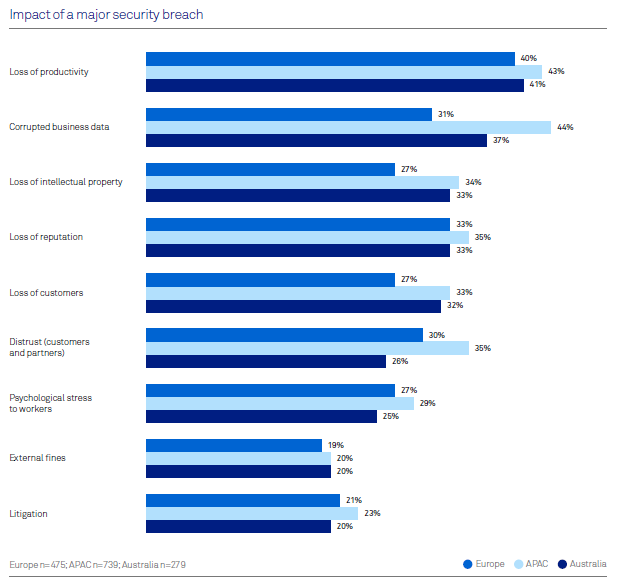

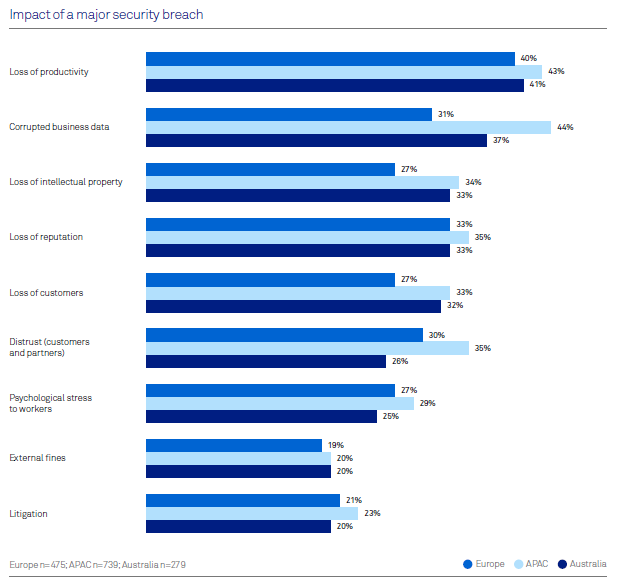

A perda de reputação também foi classificada como um dos três principais impactos nos negócios na Austrália, APAC e Europa, e quarto na Austrália. O impacto financeiro da perda de reputação ou impacto negativo em uma marca pode ser significativo, e leva tempo e uma enorme quantidade de recursos para reconstruir essa reputação. Os dados corrompidos foram o principal impacto para as organizações pesquisadas na APAC e em terceiro lugar na Europa. As organizações estão se tornando mais orientadas a dados e veem os dados como um ativo crítico para impulsionar a diferenciação. Ao mesmo tempo, detectar a corrupção ou alteração de dados durante uma violação de segurança pode ser mais difícil de detectar. Isso se tornará uma preocupação maior no futuro, à medida que as empresas confiam cada vez mais em big data e analytics para insights de negócios

Cloud

A migração e a implantação de aplicativos em ambientes de nuvem pública, privada e híbrida provavelmente continuarão em 2018. A pesquisa indica que os entrevistados esperam que menos de 20% das cargas de trabalho permaneçam na infraestrutura tradicional nas instalações nos próximos dois anos. No entanto, as empresas continuarão a ter algumas cargas de trabalho no local. Menos de 10% dos entrevistados preveem que mais de 75% de suas cargas de trabalho migrem para um ambiente de nuvem nos próximos 24 meses.

A pesquisa da Telstra mostra que algumas das principais preocupações dos entrevistados para a segurança na nuvem são a criptografia de dados, a segurança dos dados entre a nuvem e o usuário final e a proteção dos dados em trânsito.

Algumas preocupações comuns estão relacionadas ao monitoramento da integridade de arquivos, classificação de dados e detecção de sistemas de Shadow IT. Outros estão relacionados à capacidade de mapear cargas de trabalho para os ambientes de nuvem de forma apropriada. A pesquisa também mostra que os serviços de nuvem são a preocupação de segurança mais destacada no contexto de todos os outros possíveis vetores de ameaça, como dispositivos móveis, sistemas operacionais e bancos de dados.

Conclusão

À medida que o cyber e o eletrônico convergem e a indústria se prepara para uma maior variedade e variedade de ataques, as organizações devem começar com o básico. Isso inclui verificar a localização e o valor dos dados; quem tem acesso aos dados; e o nível geral de proteção. Também deve haver propriedade clara desses dados. A partir daqui, a classificação de dados pode ajudar uma organização a entender o valor, enquanto a prevenção contra perda de dados pode ajudar a garantir que os dados não sejam perdidos. Da mesma forma, o IAM está entre as ferramentas disponíveis que podem governar quais funcionários têm acesso a quê e de onde. A localização dos dados, por exemplo, será particularmente importante para fins de conformidade.

Existem também algumas boas práticas gerais que as empresas devem considerar:

Defesa em multi-camadas

Com o número de ameaças que podem penetrar nos sistemas de TI, essa abordagem, também conhecida como defesa em profundidade, depende de várias camadas de controles de segurança em ambientes de TIC e de segurança eletrônica. Sua intenção é fornecer redundância no caso de um ponto falhar ou ser explorado.

Revisão de Arquitetura

As revisões arquiteturais devem ser uma constante para planejar uma atualização do sistema ou considerar maneiras de interconectar físico com eletrônico. Isso também deve incluir varreduras de sistema e de vulnerabilidade, testes de penetração e outros testes para entender os ambientes, descobrir vulnerabilidades e priorizar correções.

Resposta à Incidentes

Com as empresas passando para uma abordagem de presunção de violação, é essencial ter um plano em vigor antes, durante e depois de um ataque. Este plano deve ser documentado e ensaiado. Dependendo do tipo de ataque (por exemplo, roubo de propriedade por um funcionário, perda de dados do cliente por meio de um ataque externo etc.), as organizações devem ter procedimentos de notificação e encaminhamento. Deveria haver chefes de departamento designados que talvez precisassem estar envolvidos (por exemplo, investidor, comunicações corporativas, jurídico, finanças, responsáveis pela conformidade, etc.) Isso é importante para a conformidade, bem como a boa governança.

fonte: Relatório de Segurança Telstra de 2018

Veja também:

- Outlook expõe senhas de usuários

- Verizon aponta Ransomware como responsável por 56% dos ataques de malware

- Equipamentos CISCO sob ataque

- Novo parceiro do Blog, a Jooble, facilita sua busca profissional !

- Falha crítica no CyberArk permite execução de código remoto

- Terceiro compromete dados de clientes da Sears, Best Buy e Delta Airlines

2 Trackbacks / Pingbacks