Equipamentos CISCO sob ataque. Desde a semana passada, um novo grupo de hackers, chamado JHT, seqüestrou um número significativo de dispositivos Cisco pertencentes a organizações na Rússia e no Irã, e deixou uma mensagem que diz: “Não mexa nas nossas eleições” com uma bandeira americana ( em arte ASCII).

MJ Azari Jahromi, ministro de Comunicação e Tecnologia da Informação do Irã, disse que a campanha impactou aproximadamente 3.500 comutadores de rede no Irã, embora a maioria deles já tenha sido restaurada. O grupo hacker está supostamente alvejando instalações vulneráveis do Cisco Smart Install Client, um utilitário plug-and-play legado projetado para ajudar os administradores a configurar e implantar equipamentos Cisco remotamente, que é ativado por padrão nos switches Cisco IOS e IOS XE e é executado na porta TCP 4786.

Alguns pesquisadores acreditam que o ataque envolve uma vulnerabilidade de execução remota de código recentemente divulgada (CVE-2018-0171) no Cisco Smart Install Client, que pode permitir que invasores controlem totalmente o equipamento da rede. No entanto, como o hacker aparentemente redefine os dispositivos alvo, tornando-os indisponíveis, a Cisco acredita que os hackers estão apenas fazendo uso indevido do protocolo Smart Install para substituir a configuração do dispositivo, em vez de explorar uma vulnerabilidade.

Pesquisadores de segurança da Embedi revelaram uma vulnerabilidade crítica no Cisco IOS Software e no Cisco IOS XE Software que pode permitir que um invasor remoto não autenticado execute código arbitrário, assuma o controle total sobre o equipamento de rede vulnerável e intercepte o tráfego. A vulnerabilidade de estouro de buffer baseado em pilha (CVE-2018-0171) reside devido à validação inadequada de dados de pacote no Smart Install Client, um recurso de configuração plug-and-play e gerenciamento de imagem que ajuda os administradores a implantar comutadores de rede (cliente) facilmente .

Segundo a Embedi, “o Smart Install é um recurso de configuração plug-and-play e de gerenciamento de imagem que fornece implantação sem toque para novos switches. Ele automatiza o processo de configuração inicial e o carregamento da imagem atual do sistema operacional para um novo comutador de rede. Isso significa que você pode enviar um comutador para um local, colocá-lo na rede e ligá-lo sem configuração no dispositivo necessário e sem um administrador. A tecnologia também fornece um backup da configuração quando ela muda e troca o equipamento quebrado.”

O problema é que “o protocolo Cisco Smart Install pode ser abusado para modificar a configuração do servidor TFTP, exfiltrar arquivos de configuração via TFTP, modificar o arquivo de configuração, substituir a imagem do IOS e configurar contas, permitindo a execução de comandos IOS“, explica a empresa.

A empresa de segurança chinesa Qihoo 360’s Netlab também confirma que a campanha de hackers lançada pelo grupo JHT não envolve a vulnerabilidade recentemente divulgada de execução de código; em vez disso, o ataque é causado devido à falta de autenticação no protocolo de instalação inteligente da Cisco, relatado em março do ano passado.

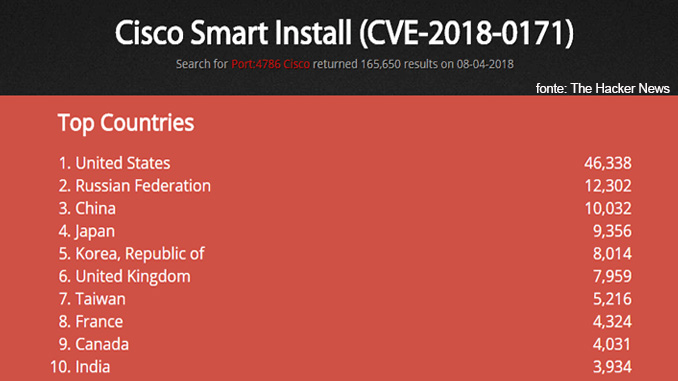

De acordo com o mecanismo de varredura da Internet, Shodan, mais de 165.000 sistemas ainda estão expostos na Internet, executando o Cisco Smart Install Client na porta TCP 4786. Como o Smart Install Client foi projetado para permitir o gerenciamento remoto em switches Cisco, os administradores de sistema precisam ativá-lo, mas devem limitar seu acesso usando listas de controle de acesso à interface (ACLs). Os administradores que não usam o recurso Cisco Smart Install devem desativá-lo totalmente com o comando de configuração – “no vstack”.

Embora os ataques recentes não tenham nada a ver com o CVE-2018-0171, os administradores ainda são altamente recomendados para instalar patches para corrigir a vulnerabilidade, uma vez que detalhes técnicos e prova de conceito (PoC) já disponíveis na Internet, os quais poderiam ser usados por hackers para facilmente iniciar seu próximo ataque, aproveitando desta falha.

fonte: The Hacker News & Embedi

Veja também:

- CISCO anuncia correções para 22 Vulnerabilidades: 3 Criticas e 19 Altas

- CISCO alerta sobre vulnerabilidade crítica no software de VPN

- A Cisco acidentalmente perde os dados do cliente devido ao erro de configuração da nuvem Meraki

- Vulnerabilidade Crítica Encontrada em Extensões Cisco WebEx

- Cisco e IBM anunciam parceria histórica sobre segurança cibernética

2 Trackbacks / Pingbacks