Arquivo .url é usado como Cavalo de Tróia para ransomware. Os pesquisadores estão alertando sobre uma nova campanha de phishing de e-mail que baixa e lança o cavalo de tróia Quant Loader, capaz de distribuir ransomware e roubar senhas.

A Barracuda disse que acompanha os e-mails contendo arquivos compactados de atalho da Microsoft com uma extensão de arquivo “.url” enviada para milhões de caixas de entrada por meio de uma campanha de phishing no último mês. Se os arquivos forem executados, um script será baixado e, em seguida, baixará o malware Quant Loader no sistema de destino.

“Esta é uma abordagem mais sofisticada do que o habitual … pode ser uma maneira de se preparar para um ataque posterior“, disse Fleming Shi, vice-presidente sênior de Engenharia de Tecnologia Avançada da Barracuda, em entrevista ao site Threatpost.

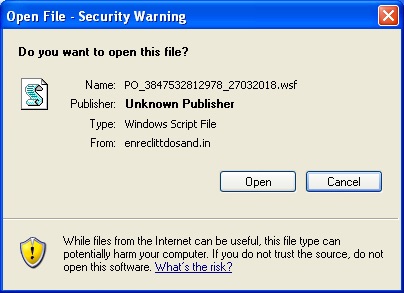

Shi disse que as vítimas são levadas a clicar em extensões de arquivos desconhecidas em e-mails, que parecem documentos de faturamento. E-mails têm um padrão de nome de arquivo, com alguns sem conteúdo de texto e simplesmente uma linha de assunto. “Esses arquivos de atalho usam uma variação da prova de conceito CVE-2016-3353, contendo links para arquivos JavaScript (e, mais recentemente, arquivos de script do Windows). No entanto, nesse caso, o URL era prefixado com “file: //” em vez de “http: //”, que os acessa os scripts sobre o Samba, em vez de usar um navegador da Web “, escreveram pesquisadores em um blog técnico descrevendo a pesquisa.

No mundo do e-mail, uma extensão de arquivo desconhecida – especialmente uma que é compactada sozinha em um arquivo ZIP – geralmente é um sinal claro de um novo surto de malware. Esta não foi uma exceção quando arquivos compactados de atalho da Internet da Microsoft com uma extensão de arquivo “.url” começaram a aparecer em e-mails que afirmavam ser documentos de faturamento no mês passado. Esses arquivos de atalho usam uma variação da prova de conceito CVE-2016-3353, contendo links para arquivos JavaScript (e, mais recentemente, arquivos de script do Windows). No entanto, neste ataque, a URL foi prefixada com “file: //” em vez de “http: //”, que os busca no Samba, em vez de em um navegador da web. Isso tem o benefício de executar o código contido usando o WScript no perfil do usuário atual, em vez de exigir a exploração do navegador, embora ele avise o usuário antes de fazer isso. Os arquivos de script remotos são fortemente ofuscados, mas todos resultam no download e execução do Quant Loader quando permitido a execução.

fonte: Blog Barracuda

Como as principais técnicas usadas no ataque são phishing e engenharia social, a Barracuda enfatizou que os usuários devem evitar tipos de arquivos em e-mails com os quais não estão familiarizados. “O treinamento do usuário é a única maneira de contornar isso“, disse Shi.

O Samba é um padrão popular para fornecer serviços de arquivo e impressão baseados no Windows. A vulnerabilidade CVE-2016-3353 está vinculada ao Microsoft Internet Explorer (9 a 11) classificado pelo National Vulnerability Database como de alta gravidade. A vulnerabilidade “manipula incorretamente arquivos .url da zona da Internet, o que permite que atacantes remotos contornem as restrições de acesso pretendidas por meio de um arquivo criado, também conhecido como ‘Bypass do recurso de segurança do Internet Explorer”, de acordo com a descrição do CVE.

Arquivos de script (JavaScript e Windows Script Files) baixam e agem como droppers para baixar o trojan Quant Loader. “Os arquivos de script remotos são fortemente ofuscados, mas todos resultam no download e execução do Quant Loader quando autorizados a executar”, disseram os pesquisadores.

fonte: Threat Post & Barracuda

Veja também:

- Verizon aponta Ransomware como responsável por 56% dos ataques de malware

- Equipamentos CISCO sob ataque

- Novo parceiro do Blog, a Jooble, facilita sua busca profissional !

- Falha crítica no CyberArk permite execução de código remoto

- Terceiro compromete dados de clientes da Sears, Best Buy e Delta Airlines

- Microsoft lança o “Patch do Patch”

2 Trackbacks / Pingbacks