Wazuh pode melhorar a segurança digital para empresas. É importante que as empresas intensifiquem as medidas de segurança cibernética.

2021 foi um ano salpicado de ataques cibernéticos, com inúmeras violações de dados acontecendo. Não apenas isso, mas o ransomware também se tornou um jogador de destaque no mundo dos hackers.

Agora, mais do que nunca, é importante que as empresas intensifiquem as medidas de segurança cibernética. Eles podem fazer isso por meio de várias tecnologias, como uma plataforma de segurança de código aberto como o Wazuh .

Wazuh é uma plataforma de segurança gratuita e de código aberto que unifica os recursos de XDR e SIEM, o que não apenas permite que as empresas detectem ameaças sofisticadas, mas também pode ajudar imensamente na prevenção de violações e vazamentos de dados. Como resultado, pode salvar as empresas de correções dispendiosas que podem acabar em seu fechamento.

Também é possível integrar o Wazuh com vários serviços e ferramentas externas. Alguns deles são VirusTotal, YARA, Amazon Macie, Slack e Fortigate Firewall. Consequentemente, as empresas podem melhorar sua segurança contra a invasão de hackers em suas redes.

O que é ótimo no Wazuh é que ele é escalável, de código aberto e gratuito. Ele pode competir com muitas soluções de cibersegurança de ponta que estão disponíveis por muito dinheiro. Portanto, isso pode ajudar imensamente as PMEs em termos de orçamento.

Neste artigo, originalmente publicado pelo The Hacker News, vamos saber mais sobre como o Wazuh pode ajudar na segurança cibernética das empresas.

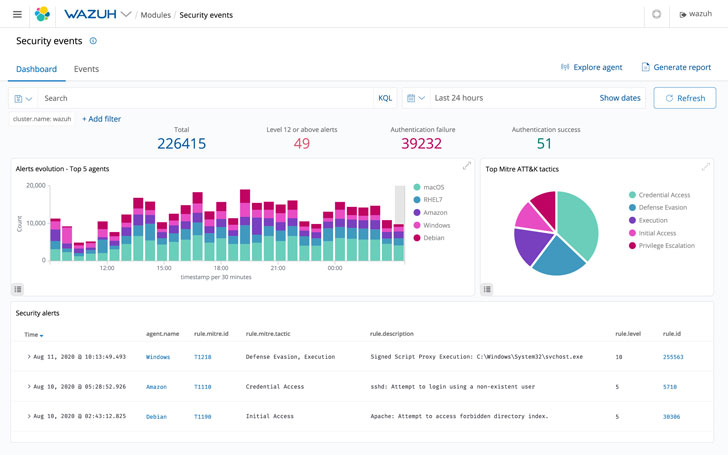

Análise de segurança

O Wazuh coleta e agrega automaticamente dados de segurança de sistemas que executam Linux, Windows, macOS, Solaris, AIX e outros sistemas operacionais no domínio monitorado, tornando-o uma solução SIEM extremamente abrangente.

Mas, mais importante, o Wazuh também analisa e correlaciona dados para detectar anomalias e intrusões. Esse tipo de inteligência significa que há detecção precoce de ameaças em vários ambientes.

Por exemplo, o Wazuh pode ser usado no escritório, bem como em ambientes de nuvem para que os trabalhadores remotos ainda possam colher os benefícios do Wazuh. Melhorar a segurança digital não terá que se limitar apenas a um ambiente físico.

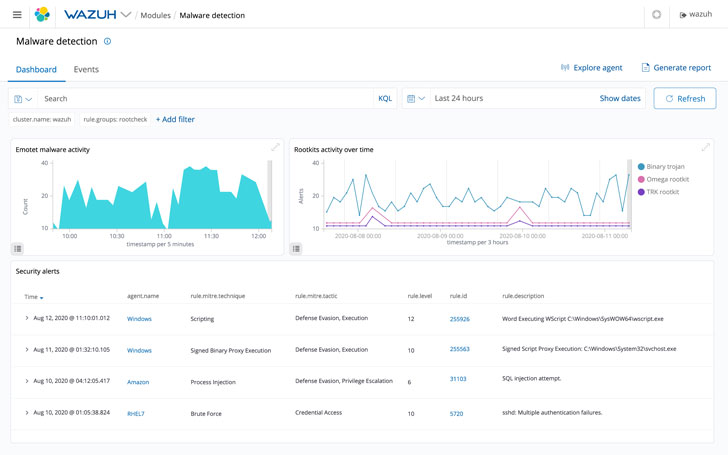

Detecção de intruso

O software Wazuh possui agentes multiplataforma que monitoram sistemas, detectam ameaças e acionam respostas automáticas conforme necessário. Mais especificamente, eles aprimoram rootkits e malware, bem como anomalias suspeitas.

Além disso, esses agentes podem detectar tecnologia furtiva, como arquivos ocultos, processos camuflados e ouvintes de rede não registrados.

Além desses recursos para detecção de intrusão, o servidor do Wazuh tem uma abordagem baseada em assinatura. Ele analisa os dados de log coletados e pode determinar pontos de comprometimento comparando-os com assinaturas conhecidas.

Esse recurso pode determinar e impedir imediatamente que os funcionários baixem e instalem aplicativos maliciosos.

Isso dá aos locais de trabalho uma rede de segurança. Afinal, a educação dos funcionários sobre segurança cibernética deve ser a primeira linha de defesa.

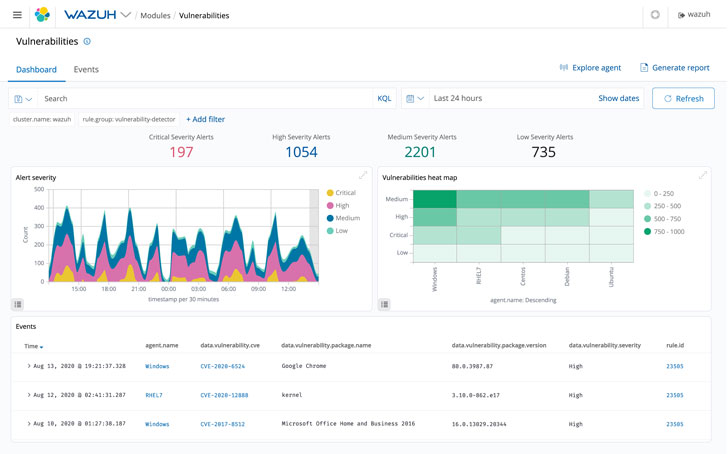

Detecção de Vulnerabilidade

Wazuh também pode identificar onde estão as vulnerabilidades da rede. Isso permite que as empresas encontrem seus elos mais fracos e resolvam os buracos antes que os cibercriminosos possam explorá-los primeiro.

Os agentes do Wazuh extraem dados de inventário de software e os enviam para seus servidores. Aqui, ele é comparado com bancos de dados de vulnerabilidades e exposições comuns (CVE) atualizados continuamente. Como resultado, esses agentes encontrarão e identificarão qualquer software vulnerável.

Em muitos casos, o software antivírus pode cuidar dessas vulnerabilidades. Esses programas lançam patches de segurança regularmente.

Mas em casos raros, os desenvolvedores de antivírus não encontrarão vulnerabilidades a tempo. Ou eles podem não encontrá-los, o que pode deixar as empresas expostas. Ter o Wazuh significa que as empresas obtêm um conjunto extra de olhos para garantir que sua segurança cibernética seja hermética.

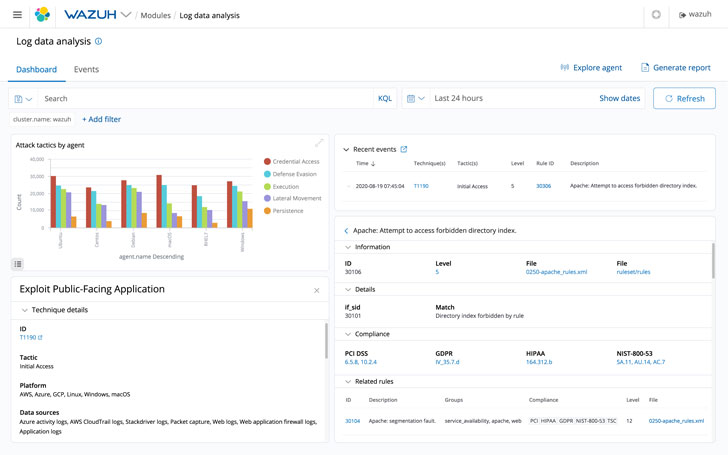

Análise de dados de registro

O Wazuh não apenas coleta dados de rede e logs de aplicativos, mas também os envia com segurança a um gerenciador central para análise e armazenamento baseados em regras.

Essa análise de dados de log é baseada em mais de 3.000 regras diferentes que identificam qualquer coisa que tenha dado errado, seja uma força externa ou um erro do usuário. Por exemplo, as regras em vigor podem detectar erros de aplicativos ou sistemas, violações de políticas, configurações incorretas, bem como atividades maliciosas tentadas ou bem-sucedidas.

Além disso, a análise de dados de log pode identificar atividades maliciosas tentadas e bem-sucedidas. A detecção precoce é fundamental para manter as redes seguras.

As empresas podem aprender com as tentativas de atividades maliciosas e atualizar sua segurança cibernética de acordo.

E para atividades maliciosas bem-sucedidas, o sistema pode colocar rapidamente em quarentena os arquivos infectados. Ou eles podem excluí-los antes que possam causar mais danos.

Outra coisa que a análise de dados de log pode mostrar são as violações de política. Sejam intencionais ou não, essas violações podem ser levadas ao conhecimento da administração. Então, eles podem tomar medidas rápidas para corrigir a situação.

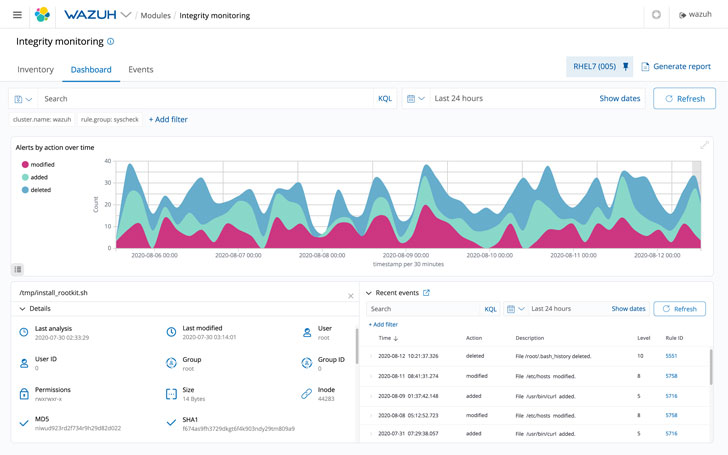

Monitoramento da integridade do arquivo

O recurso de monitoramento de integridade de arquivos (FIM – File integrity monitoring) do Wazuh pode ser configurado para verificar arquivos ou diretórios selecionados periodicamente e alertar o usuário quando quaisquer alterações forem detectadas. Não apenas rastreia quais usuários criam e modificam arquivos, mas também rastreia quais aplicativos são usados e quando a propriedade é alterada.

Graças ao nível de detalhes do monitoramento de integridade de arquivos, as empresas poderão saber exatamente quando as ameaças chegam. Eles também identificarão os hosts comprometidos imediatamente.

Por exemplo, o ransomware agora é desenfreado, mas o Wazuh pode ajudar a prevenir e detectar essa ameaça . Se um hacker tentar realizar um phishing, o monitoramento de segurança detectará os arquivos maliciosos que se infiltraram. Ele detectará novos arquivos criados, bem como quaisquer arquivos originais removidos.

Caso haja um grande número dessas instâncias, o monitoramento da integridade do arquivo o sinalizará como um possível ataque de ransomware. Observe que regras personalizadas devem ser criadas para que isso aconteça.

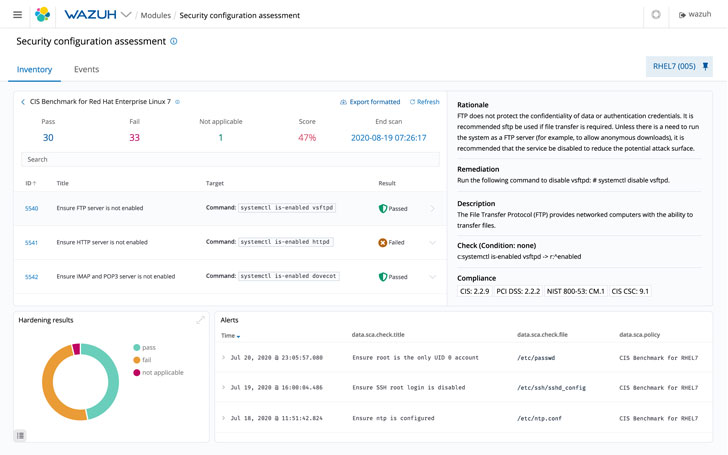

Avaliação de configuração

A conformidade de segurança é essencial para melhorar a postura de segurança de uma organização e reduzir sua superfície de ataque. Mas pode ser demorado e desafiador. Felizmente, Wazuh pode ajudar com isso.

O Automated Security Configuration Assessment (SCA) do Wazuh procura por configurações incorretas e ajuda a manter uma configuração padrão em todos os endpoints monitorados.

Além disso, os agentes do Wazuh também verificam aplicativos que são conhecidos por serem vulneráveis, sem patches ou configurados de forma insegura. Dessa forma, as paredes de segurança cibernética mais fortes estão sempre levantadas.

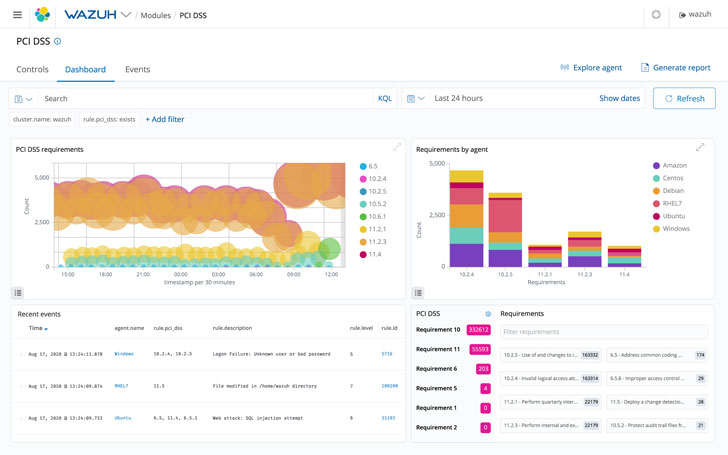

Conformidade regulatória

No tópico de conformidade, o recurso de conformidade regulatória também ajuda os usuários a acompanhar os padrões e regulamentações. Mais importante, permite que as empresas escalem e integrem outras plataformas.

Wazuh gera relatórios com sua interface de usuário web. Há também vários painéis para permitir que os usuários gerenciem todas as plataformas de um só lugar. Se os agentes notarem algo que não esteja em conformidade, os usuários serão alertados instantaneamente.

Sua facilidade de uso permite que muitas empresas financeiras atendam aos requisitos do PCI DSS (Payment Card Industry Data Security Standard). Isso também inclui empresas de processamento de pagamentos.

Aqueles no setor de saúde podem ficar tranquilos sabendo que são compatíveis com HIPAA. E para aqueles que lidam com dados europeus, eles também estarão em conformidade com o GDPR ou mesmo em conformidade com a LGPD nacional.

Resposta a incidentes

A resposta a incidentes é um recurso muito útil do Wazuh para ameaças ativas. Existem respostas ativas prontas para uso, o que significa que o usuário não precisa fazer nada para configurá-las. Caso o sistema detecte ameaças ativas, as contramedidas entram em ação imediatamente.

Por exemplo, muitos hackers usam ataques de força bruta para adivinhar combinações de nome de usuário e senha. Wazuh tomará nota de cada tentativa de autenticação com falha.

Com falhas suficientes, o sistema as reconhecerá como parte de um ataque de força bruta. Como um determinado critério é atendido (por exemplo, cinco tentativas de login com falha), ele bloqueará esse endereço IP de outras tentativas. Isso significa que o Wazuh não apenas pode detectar ataques de força bruta, mas também pode desligá-los.

Além disso, os usuários podem usá-lo para executar comandos remotos e consultas do sistema. Eles também podem identificar remotamente indicadores de comprometimento (IOCs).

Isso permite que terceiros executem tarefas forenses e de resposta a incidentes ao vivo. Como resultado, isso abre oportunidades para trabalhar com mais profissionais que podem proteger os dados da empresa.

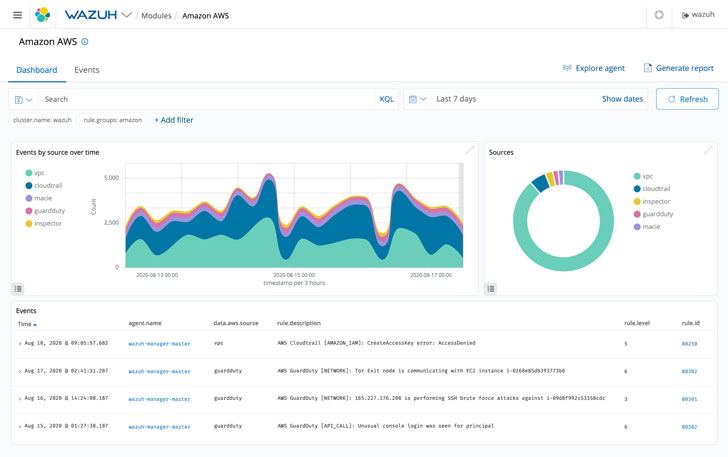

Segurança na nuvem

Hoje, muitos locais de trabalho usam a nuvem para armazenar arquivos. Isso permite que os funcionários os acessem de todo o mundo, desde que tenham uma conexão com a Internet.

Mas com essa conveniência vem uma nova preocupação de segurança. Qualquer pessoa com uma conexão com a Internet pode invadir a nuvem e obter acesso a dados confidenciais.

O Wazuh usa módulos de integração, que extraem dados de segurança de provedores de nuvem conhecidos, como Amazon AWS, Microsoft Azure ou Google Cloud. Além disso, ele define regras para o ambiente de nuvem de um usuário para identificar possíveis pontos fracos.

Funciona de forma semelhante à função de detecção de vulnerabilidade. Ele alertará os usuários sobre tentativas de intrusão, anomalias do sistema e ações não autorizadas do usuário.

Segurança de contêineres

O recurso de segurança de contêineres do Wazuh fornece inteligência contra ameaças cibernéticas para hosts Docker, nós Kubernetes e contêineres. Novamente, ele encontrará anomalias do sistema, vulnerabilidades e ameaças.

A integração nativa do agente significa que os usuários não precisam configurar conexões com seus hosts e contêineres do Docker. Ele continuará coletando e analisando dados. Ele também fornecerá aos usuários monitoramento contínuo de contêineres em execução.

Wazuh é uma obrigação para as empresas

À medida que o mundo digital continua evoluindo, o mesmo acontece com os cibercriminosos. Portanto, acompanhar as medidas de segurança cibernética e investir em detecção de intrusão de primeira linha é essencial.

Wazuh combina todos esses recursos em uma única plataforma, tornando-se uma ferramenta poderosa para analistas, bem como um multiplicador de força real para a equipe de TI sobrecarregada.

Comparativamente a outras soluções, o Wazuh adiciona automaticamente contexto relevante a alertas e análises, permite uma melhor tomada de decisão e ajuda a melhorar a conformidade e o gerenciamento de riscos.

Quando combinado com detecção de vulnerabilidades, monitoramento de integridade de arquivos e avaliação de configuração, o Wazuh pode ajudar as empresas a ficarem um passo à frente dos hackers.

Ao investir tempo e recursos nessa plataforma gratuita, as empresas podem criar mais camadas para suas medidas de segurança cibernética. E, em troca, eles se prepararão para redes mais seguras nos próximos anos.

Integrações do Wazuh

Abaixo, há vários links onde você pode ver como o Wazuh pode ser integrado a diferentes aplicativos e softwares e como os recursos podem ser estendidos com essas integrações:

Fonte: The Hacker NewsVeja também:

- Equipe de TI e DevOps é mais propensa a clicar em links de phishing

- Hackers usam o MS OneDrive para C2 em ataques persistentes

- Vulnerabilidade de 12 anos permite escalonar privilégios de root

- HTTP Wormable do Windows – o que você precisa saber

- Kali Linux Cheat Sheet, saiba mais sobre os utilitários do pacote

- Livro infantil promove a cibersegurança dos pequenos exploradores virtuais

- Bug do Safari vaza informações da sua conta do Google

- Principais ferramentas de segurança cibernética de código aberto

- Inteligência artificial e cibersegurança se tornam diferenciais também para o agronegócio

- Informações da ômicron são usadas como isca para roubar dados digitais em 12 países

- Organizações enfrenta desafios na implementação de estratégias Zero Trust

- Ransomware continua sendo a maior ameaça virtual em 2022

Be the first to comment