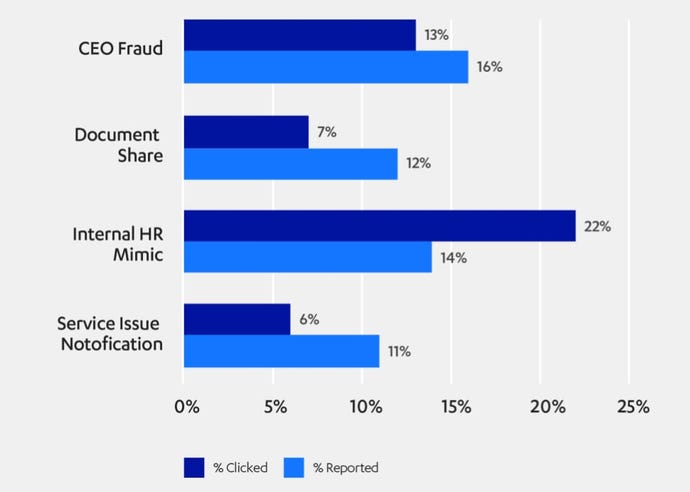

Simulação de phishing mostra que esses ataques permanecem efetivos. E-mails com impacto pessoal resultaram em mais cliques e equipes técnicas de TI também clicam onde não devem.

Taxa de cliques de phishing e taxa de relatórios de usuários de tentativas suspeitas de phishing para cada campanha.

Fonte: F-Secure

Além disso, o tempo médio para relatar uma suspeita de ataque de phishing foi de 30 minutos – bom, mas um pouco problemático, já que um quarto daqueles que clicaram em um e-mail de phishing o fizeram nos primeiros cinco minutos, diz Matthew Connor, gerente de entrega de serviços da F-Secure e autor principal do relatório do estudo.

“A identificação de um ataque e de um phishing bem-sucedido é de longe a parte mais importante aqui“, diz ele. “É muito bom treinar sua equipe para que eles não cliquem em um e-mail, mas se os e-mails chegaram nas caixas de entrada, se você mesmo não clicou, você precisa saber que é importante que seja reportado”.

Relatórios rápidos de phishing são fundamentais

Talvez a lição mais importante do estudo seja: a velocidade é fundamental, diz Connor. Uma maneira de melhorar a taxa de relatórios e a velocidade é tornar os relatórios muito simples, como o clique de um botão. Duas empresas que não tinham uma maneira tão fácil de relatar ataques suspeitos de phishing tiveram uma taxa média de notificação de menos de 15%, enquanto uma terceira empresa que tinha um botão presente teve uma taxa de notificação de 45%.

Como as empresas precisam confiar nos funcionários para denunciar o phishing o mais rápido possível, é importante manter o processo o mais livre de atritos possível, disse Riaan Naude, diretor de consultoria da F-Secure, em comunicado anunciando os resultados.

“As evidências no estudo apontam claramente para processos de relatórios rápidos e indolores como um terreno comum onde o pessoal de segurança e outras equipes podem trabalhar juntos para melhorar a resiliência de uma organização contra phishing“, diz ele. “Acertar isso significa que um ataque pode ser detectado e evitado mais cedo, pois as equipes de segurança podem ter apenas alguns minutos preciosos para mitigar um possível comprometimento“.

Em uma organização, 26% dos membros da equipe de DevOps e 24% dos membros da equipe de TI clicaram na carga útil de phishing de teste, em comparação com 25% da organização em geral, enquanto 30% do DevOps e 21% da equipe de TI clicaram na carga útil de phishing no segunda organização, em comparação com 11% no total.

Os resultados provavelmente mostram a diferença entre os trabalhadores que foram treinados em segurança de TI e aqueles que têm uma natureza suspeita que complementa uma posição em segurança de TI.

“O phishing é colocado na categoria de problemas de segurança da informação – e é – mas também é apenas um recipiente para uma fraude“, diz Connor. “É o mesmo que ter algo tirado de você quando você está procurando em outro lugar. É necessário ter uma mentalidade para se defender contra isso.“

Um clique

Se este estudo de phishing é uma representação verdadeira do estado de vulnerabilidade da força de trabalho é discutível. O estudo mediu apenas dois resultados, com um único clique determinado como um ataque bem-sucedido. Normalmente, um ataque de phishing exigirá várias etapas como parte de sua cadeia de ataque: o usuário clica em um anexo ou link no e-mail e permite que um programa seja executado ou insira informações em um site que parece legítimo, mas está sob controle do invasor.

Muitas vezes, o usuário pensará duas vezes antes de inserir suas informações em um site ou clicar no botão OK para permitir que um programa seja executado.

No entanto, a F-Secure também teve que fazer concessões na construção das iscas de e-mail. As regras da simulação não permitiam que a empresa adaptasse o conteúdo do e-mail a classes de usuários, exigindo que as mensagens fossem amplamente aplicáveis. Além disso, as mensagens de e-mail não podem incluir um logotipo ou usar outros idiomas além do inglês. Mais personalização provavelmente levaria a ataques mais bem-sucedidos, afirmou a F-Secure no relatório.

Por exemplo, os e-mails de notificação de problemas de compartilhamento de documentos e serviços não foram marcados como um serviço bem conhecido e isso provavelmente afetou sua taxa de cliques, argumentou a empresa, acrescentando que “as equipes de segurança devem estar cientes de que um invasor real pode imitar um serviço conhecido e ter mais sucesso.”

Fonte: Darkreading - Wazuh pode melhorar a segurança digital para empresas

- Equipe de TI e DevOps é mais propensa a clicar em links de phishing

- Hackers usam o MS OneDrive para C2 em ataques persistentes

- Vulnerabilidade de 12 anos permite escalonar privilégios de root

- HTTP Wormable do Windows – o que você precisa saber

- Kali Linux Cheat Sheet, saiba mais sobre os utilitários do pacote

- Livro infantil promove a cibersegurança dos pequenos exploradores virtuais

- Bug do Safari vaza informações da sua conta do Google

- Principais ferramentas de segurança cibernética de código aberto

- Inteligência artificial e cibersegurança se tornam diferenciais também para o agronegócio

- Informações da ômicron são usadas como isca para roubar dados digitais em 12 países

- Organizações enfrenta desafios na implementação de estratégias Zero Trust

Be the first to comment