Kali Linux Cheat Sheet, saiba mais sobre os utilitários do pacote que foi projetado especificamente para suportar testes de penetração.

O pacote Kali Linux é na verdade é mais que um sistema operacional, ele é um grande pacote de ferramentas. O sistema foi projetado especificamente para fornecer recursos para testes de penetração . Se você instalou o Kali Linux, pode usá-lo como qualquer outro sistema operacional. No entanto, para aproveitar ao máximo o Kali, você realmente precisa explorar todos os utilitários extras incluídos no pacote.

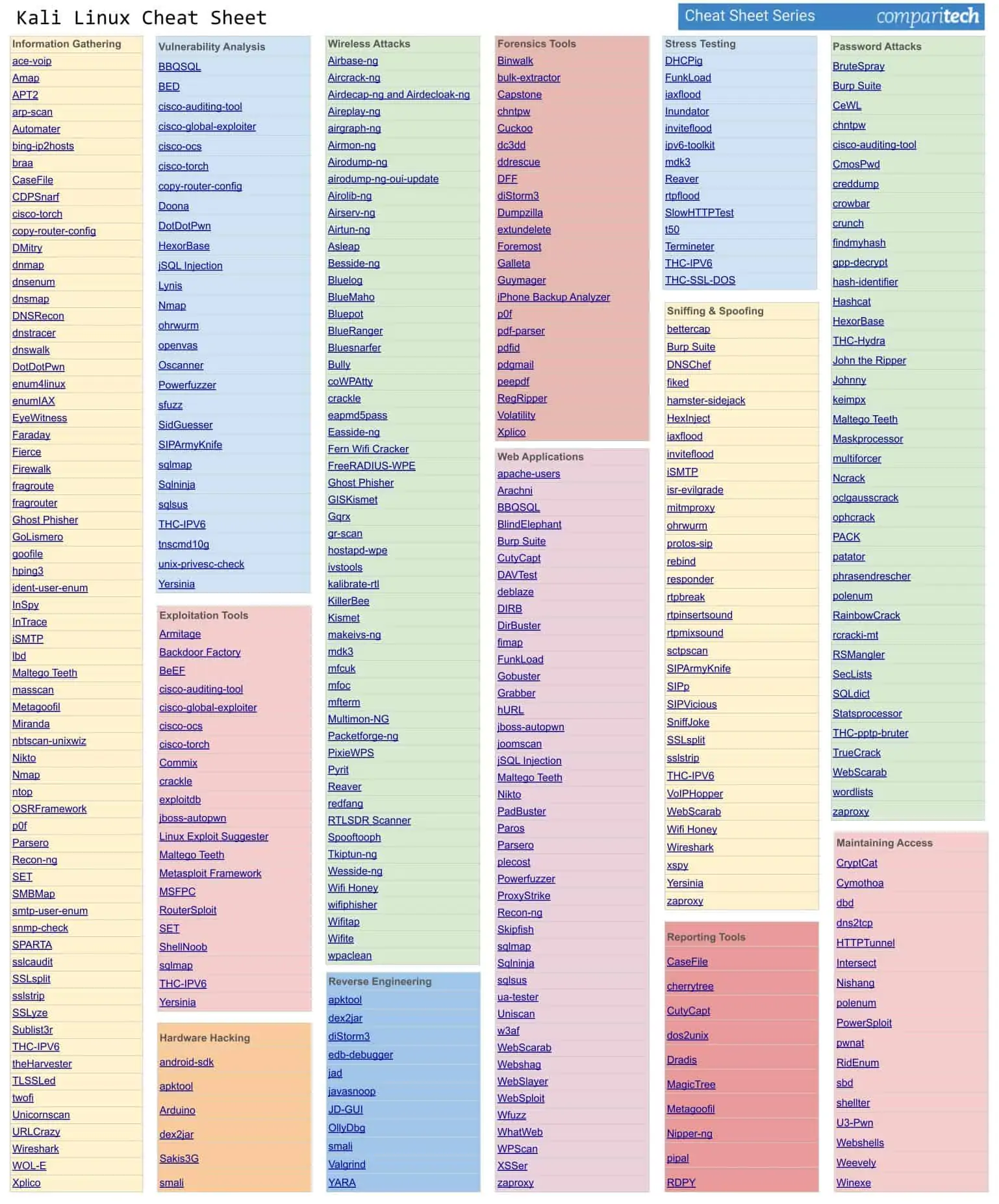

Existem muitas ferramentas incluídas no Kali Linux e muitas delas executam as mesmas funções. Você provavelmente nunca vai usar todos eles. Na verdade, ninguém precisa usar todas as instalações em Kali porque muitas delas são sistemas alternativos entre si. Depois de entender quais serviços cada pacote usa, você poderá escolher uma ferramenta de cada categoria e realmente se familiarizar com isso.

Sobre o Kali Linux

A característica mais incrível do Kali Linux é o seu preço – é grátis para usar . Apesar de estar repleto de ferramentas, você não precisa pagar nada para baixá-lo e usá-lo. O segredo por trás desta oferta é que todos os componentes do pacote Kali são gratuitos individualmente. Os criadores do Kali procuraram sistemas gratuitos úteis e os empacotaram juntos.

O elemento principal no Kali é o sistema operacional Linux. Isso é tirado do Debian Linux. Se você não está interessado em testes de penetração, então você provavelmente deveria instalar o Debian Linux ao invés do Kali porque você estará usando o mesmo sistema operacional.

Embora Kali seja dado de graça, na verdade é de propriedade de uma empresa. O sistema é um produto da Offensive Security . Esta organização criou uma série de projetos de código aberto. Todos esses sistemas são de uso gratuito. A empresa ganha dinheiro prestando serviços de consultoria. Essencialmente, a Offensive Security é uma empresa de segurança cibernética que criou pacotes de ferramentas para seus consultores e clientes usarem e disponibilizou esses pacotes para o mundo.

Muitas das ferramentas do pacote Kali também são projetos de código aberto. Eles são executados por voluntários e muitos profissionais de TI e profissionais de segurança cibernética contribuem para o desenvolvimento desses sistemas gratuitamente. Eles obtêm o prestígio associado a essas ferramentas e isso avança em suas carreiras, portanto, há uma lógica de negócios por trás de se envolver nesses projetos e eles atraem colaboradores muito qualificados e respeitados.

Adquirindo o Kali Linux

Acesse o site do projeto Kali para saber mais sobre o Kali Linux. Você pode simplesmente ir direto para a página de download do Kali Linux se quiser continuar com a instalação do sistema.

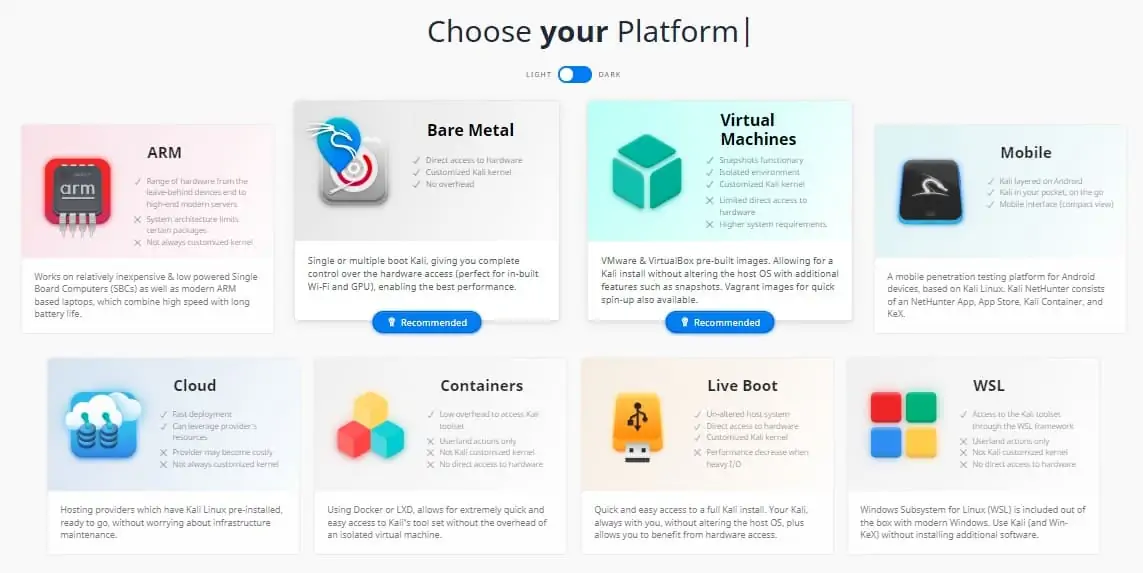

O serviço oferece oito opções de instalação diferentes, incluindo versões que podem ser executadas em dispositivos Android, em VMs e em contêineres. A opção mais popular é instalar o software em um computador bare-metal.

Qualquer que seja a opção de instalação escolhida, você encontrará um guia de instalação na seção que inclui o arquivo de download .

Ferramentas Kali Linux

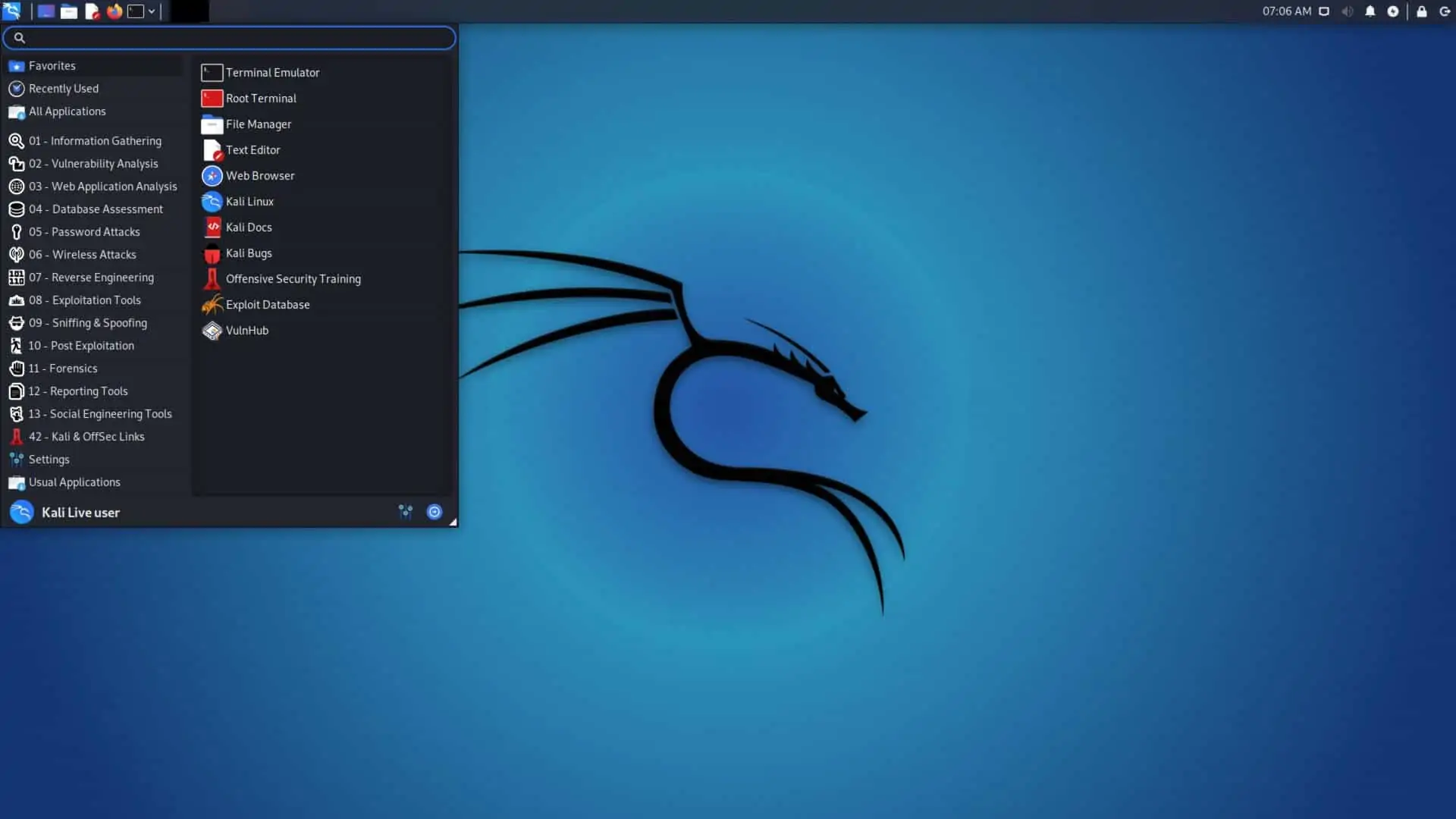

O Kali Linux tem uma interface gráfica de usuário – você não precisa trabalhar na linha de comando o tempo todo.

No entanto, nem todas as ferramentas incluídas no sistema funcionam através da interface. Alguns deles estão disponíveis apenas na linha de comando .

Existem cerca de 300 ferramentas embutidas no Kali Linux – além do sistema operacional Debian . Todas as ferramentas são focadas em pen-testing. Neste guia, veremos apenas as 20 ferramentas mais importantes que você pode encontrar no pacote Kali Linux.

Você pode ver uma lista completa das ferramentas de teste de penetração no Kali Linux no PDF criado por STEPHEN COOPER.

Clique na imagem acima para abrir o PDF do Kali Linux Cheat Sheet em uma nova janela. O nome de cada ferramenta é um link através de um site que explica as funções do utilitário.

- Aircrack-ng Um farejador de pacotes para LANs sem fio.

- Autopsy Uma interface gráfica para The Sleuth Kit, que auxilia na exploração forense de discos rígidos.

- Armitage Um front end para ferramentas Metasploit que gerencia estratégias de ataque.

- Burp Suite Um sistema que lança ataques man-in-the-middle e inclui quebra de senha.

- BeEF O Browser Exploitation Framework tenta invadir servidores através de sites.

- Cisco Global Exploiter ataca roteadores e switches Cisco.

- Ettercap Um interceptador de tráfego projetado para ataques man-in-the-middle.

- Foremost Uma ferramenta de cópia de disco e recuperação de arquivos de linha de comando.

- Hashcat Um cracker de senha.

- Hydra Um cracker de senhas.

- John the Ripper Um cracker de senha de linha de comando.

- Kismet Um scanner de rede, sniffer de pacotes e sistema de detecção de intrusão para redes sem fio.

- Maltego Uma ferramenta de descoberta de dados que mapeia relacionamentos entre dados, incluindo layouts de rede, conexões de mídia social e dependências de software.

- Metasploit Framework Verifica alvos em busca de endpoints e, em seguida, cria ataques com base no conhecimento descoberto.

- Nikto Um scanner de vulnerabilidade da Web de linha de comando.

- Nmap Um scanner de rede de linha de comando e uma ferramenta de descoberta de dispositivos.

- OWASP ZAP O Zed Attack Proxy é um scanner de vulnerabilidade da Web e interceptador de tráfego.

- sqlmap Um serviço de linha de comando para verificação de vulnerabilidades da Web e quebra de senhas.

- Wireshark Um farejador de pacotes mundialmente famoso.

- WPScan Um scanner de vulnerabilidade para sites WordPress.

Essas são as ferramentas mais úteis do pacote Kali que você provavelmente usará o tempo todo ao realizar um pen-testing. Se você não quer se incomodar em instalar o pacote completo do Kali que inclui todas as outras ferramentas, você pode simplesmente instalar o Debian Linux e cada uma dessas ferramentas individualmente porque todas elas estão disponíveis gratuitamente. Os links nos nomes das ferramentas na lista acima levarão você à página inicial desse sistema.

Você pode ler mais sobre cada uma dessas ferramentas nas seções a seguir.

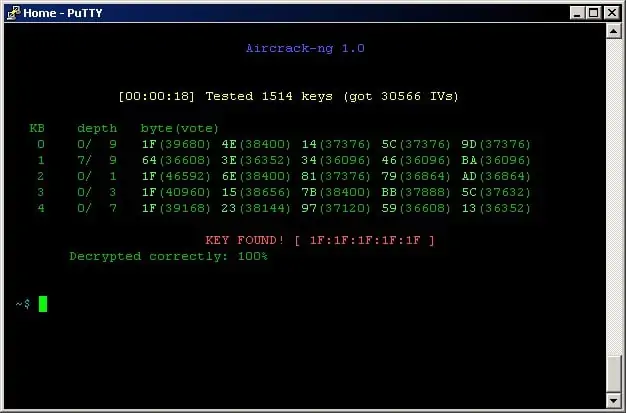

1. Aircrack-ng

Aircrack-ng oferece detecção de sinais sem fio e pode extrair dados à medida que passam por um canal selecionado. O sistema permite exportar pacotes capturados para análise em outra ferramenta. O utilitário Aircrack-ng é um sistema de linha de comando e exibe sua saída em caracteres multicoloridos para auxiliar na compreensão dos dados.

Os recursos do Aircrack-ng incluem a capacidade de quebrar senhas , mas apenas em sistemas com segurança fraca (WEP, WPA 1, WPA 2). Também é capaz de transmitir pacotes em um fluxo, o que permite realizar uma variedade de ataques. Isso inclui replay attacks, deauth injection e ataques man-in-the-middle. Ele também pode atuar como um AP falso.

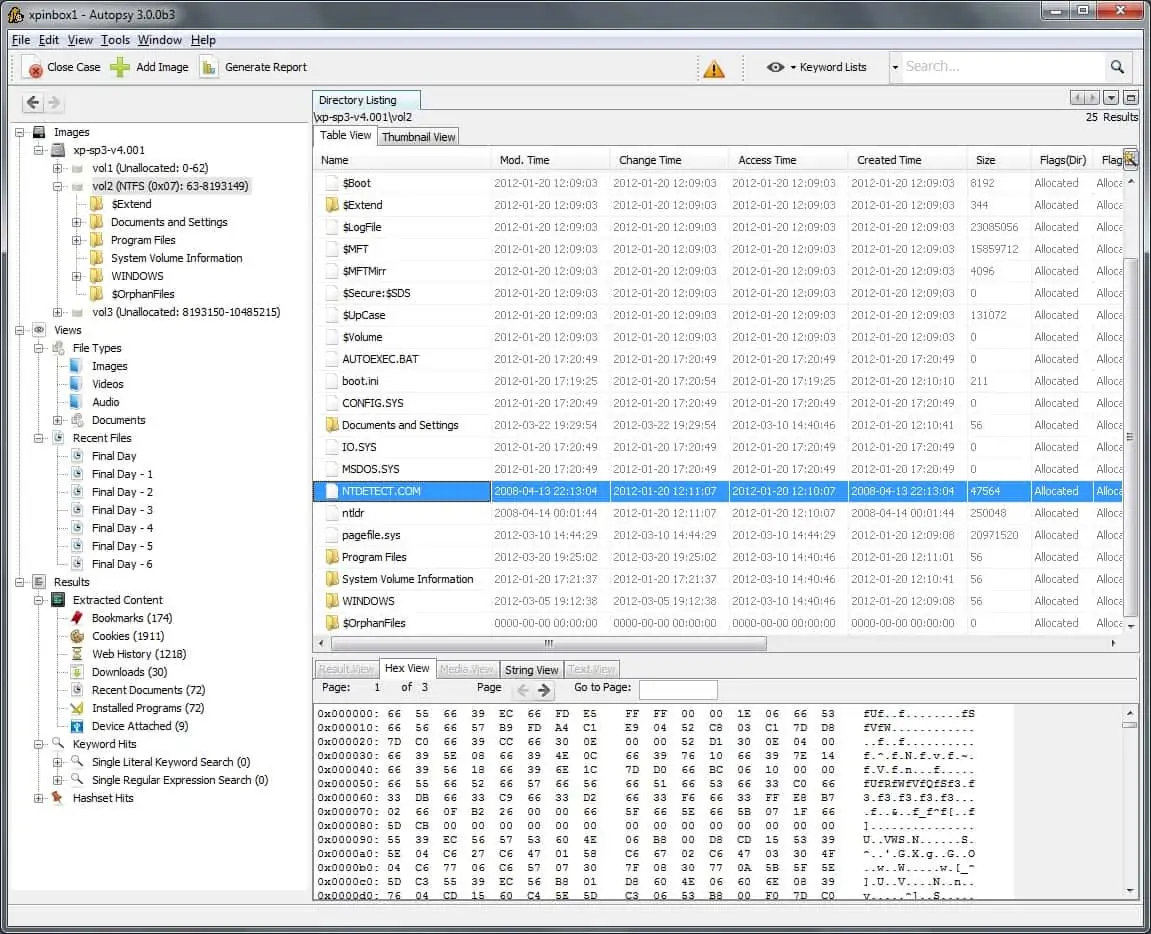

2. Autopsy

Autopsy funciona como um front-end gráfico para The Sleuth Kit , que também está incluído no pacote Kali. O Sleuth Kit é capaz de pesquisar em um disco rígido e recuperar arquivos que foram excluídos ou possivelmente danificados pela perda da Tabela de Acesso a Arquivos.

A combinação de Autopsy e The Sleuth Kit é frequentemente usada por agências de aplicação da lei para extrair arquivos dos dispositivos confiscados de suspeitos. Também é capaz de extrair imagens dos cartões de memória do telefone.

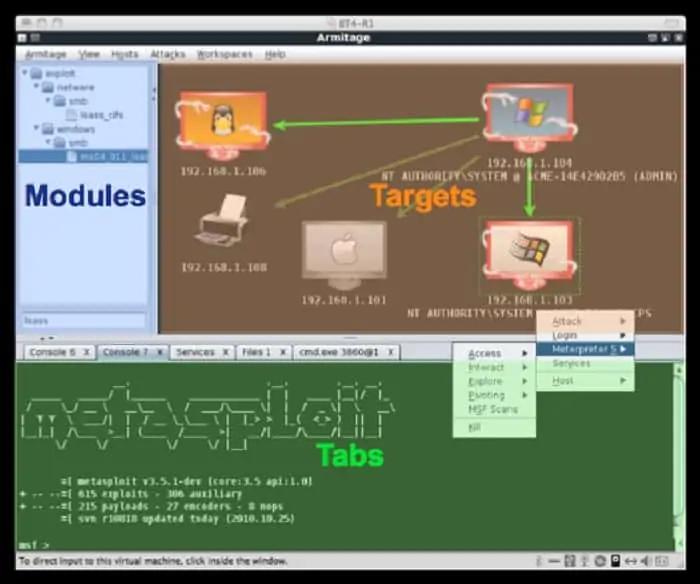

3. Armitage

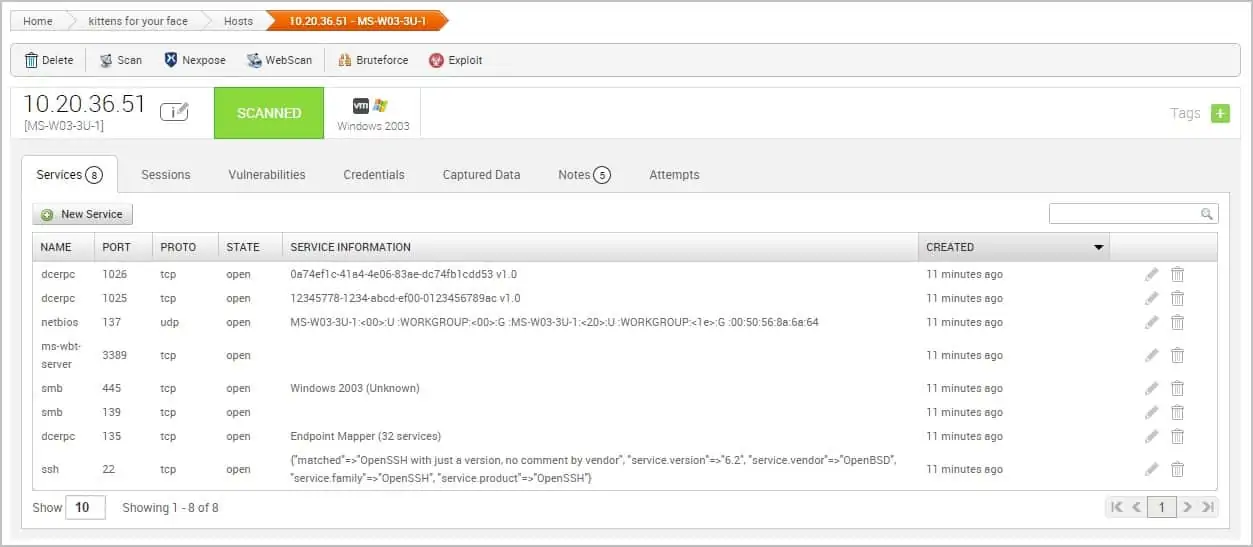

Armitage é um gerenciador de ataques que usa o Metasploit como back-end. Enquanto o usuário é capaz de visualizar os computadores descobertos no Armitage, outros comandos na interface são interpretados para o Metasploit, que implementa uma exploração adicional.

Além de identificar dispositivos e documentar seus softwares e serviços, o Armitage fornece uma plataforma de colaboração para equipes que trabalham em um projeto de pen testing. Ele também permite que uma estratégia de ataque seja formulada e implementada por meio do Metasploit.

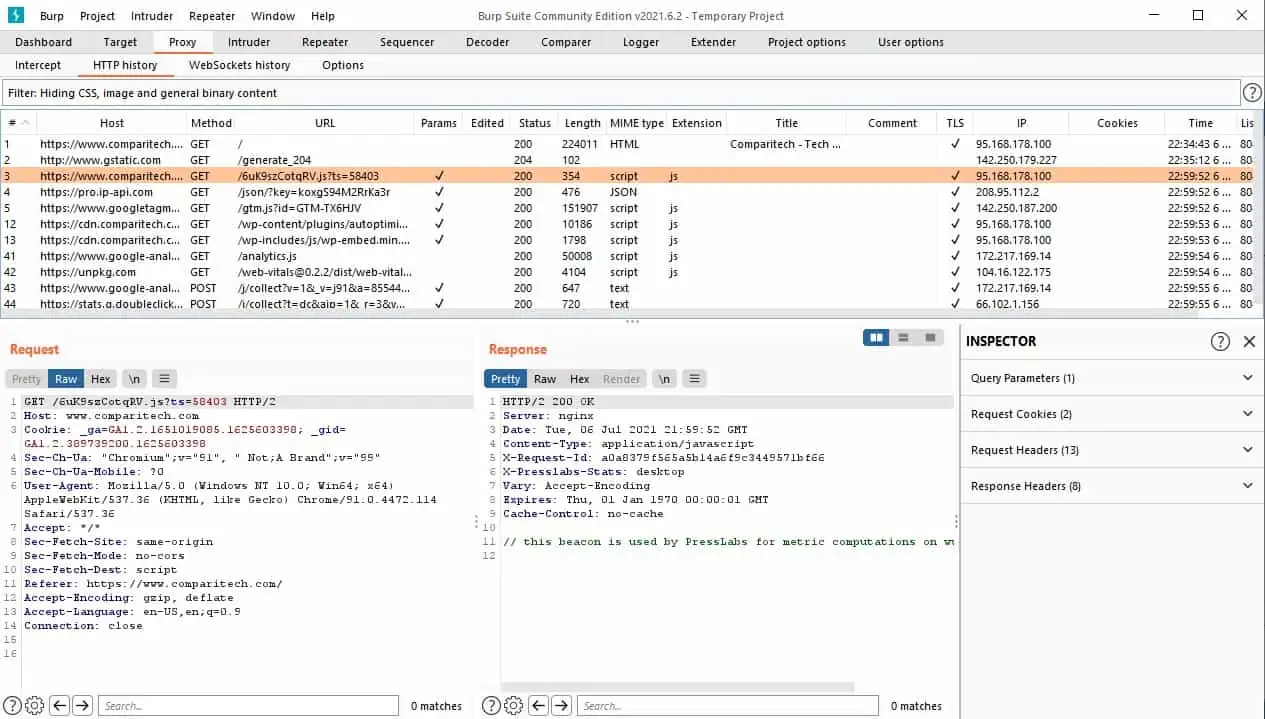

4. Burp Suite

O Burp Suite está disponível em versões gratuitas e pagas – você obtém a Community Edition gratuita incluída no Kali Linux. A versão do Burp Suite que vem com o Kali é capaz de interceptar o tráfego que passa entre um servidor da Web e um navegador da Web para entregar e renderizar uma página da Web.

É possível forçar a transação para HTTP para evitar o uso de criptografia. Os dados desprotegidos que passam pela rede podem ser verificados em busca de informações importantes, como credenciais de login. Você pode ler mais sobre o Burp Suite e como usá-lo em nosso Burp Suite Cheat Sheet .

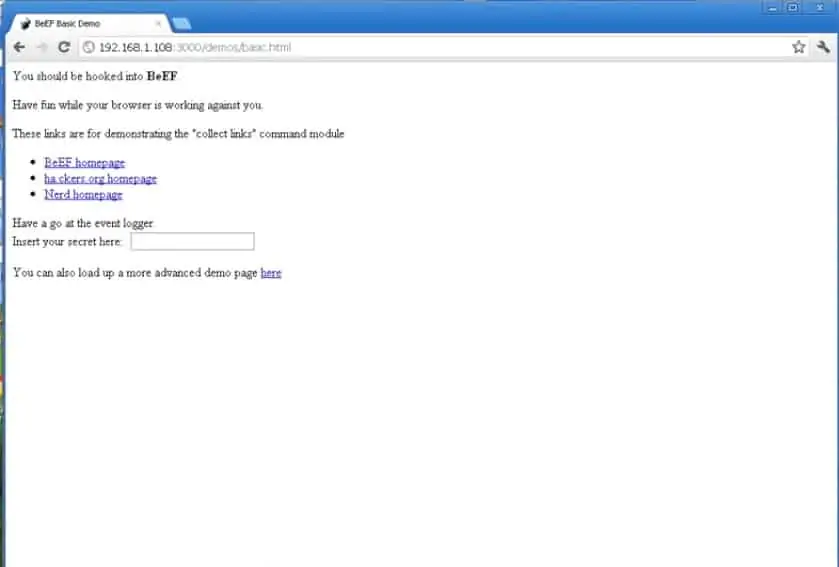

5. BeEF

BeEF significa o Browser Exploitation Framework . É uma ferramenta de pen-testing de aplicativo da Web que testa sites carregados em um navegador de teste e verifica se há explorações. O BeEF funciona na linha de comando e aciona a abertura de um navegador para executar os testes.

O sistema pode ser usado para executar estratégias de ataque que tentam entrar no servidor Web de suporte por meio de transações HTTP .

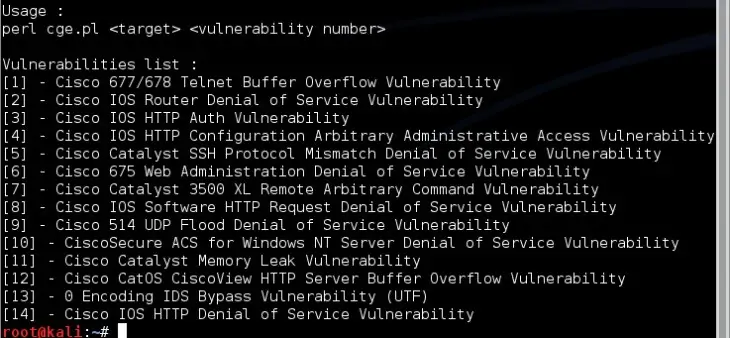

6. Cisco Global Exploiter

O Cisco Global Exploiter não é um produto da Cisco; em vez disso, é especializado em hackear roteadores e switches produzidos pela Cisco. Os dispositivos Cisco são amplamente utilizados e possuem seu próprio sistema operacional, chamado IOS . O Cisco Global Exploiter é um utilitário de linha de comando que tenta invadir um dispositivo, usando senhas padrão e comumente usadas para a conta do administrador.

Aderindo a um conhecimento integrado de IOS, o Cisco Global Exploiter explora vulnerabilidades conhecidas com dispositivos Cisco.

7. Ettercap

Ettercap é uma ferramenta de captura de pacotes que pode facilitar um ataque man-in-the-middle e também a captura de credenciais. O sistema está disponível como um utilitário de linha de comando e também possui uma interface gráfica de usuário rudimentar.

O sistema Ettercap usa envenenamento ARP para estabelecer uma posição como ouvinte entre um servidor Web e um navegador. Ele permite que o invasor desvie o tráfego de um destino pretendido e também é capaz de usar o sistema para criar um AP falso para capturar todo o tráfego em um formato não criptografado. Você pode descobrir mais sobre Ettercap em na Ettercap Cheat Sheet. .

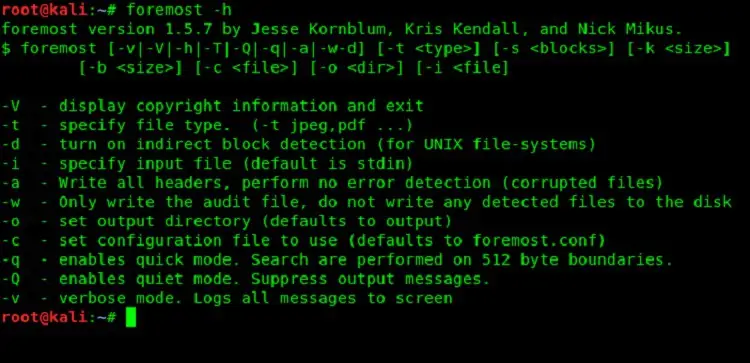

8. Foremost

O primeiro opera na linha de comando e executa funções de recuperação de dados. Principalmente funciona em discos que podem ter sido danificados , perdendo o FAT e espalhando os links entre segmentos contendo partes de arquivos. Ele é capaz de remontar esses fragmentos em arquivos acessíveis.

Este utilitário foi criado por agentes do Escritório de Investigações Especiais da Força Aérea dos EUA e é usado por agências de aplicação da lei em todo o mundo para recuperar arquivos excluídos ou danificados, incluindo imagens. Também é usado para copiar discos inteiros para análise posterior.

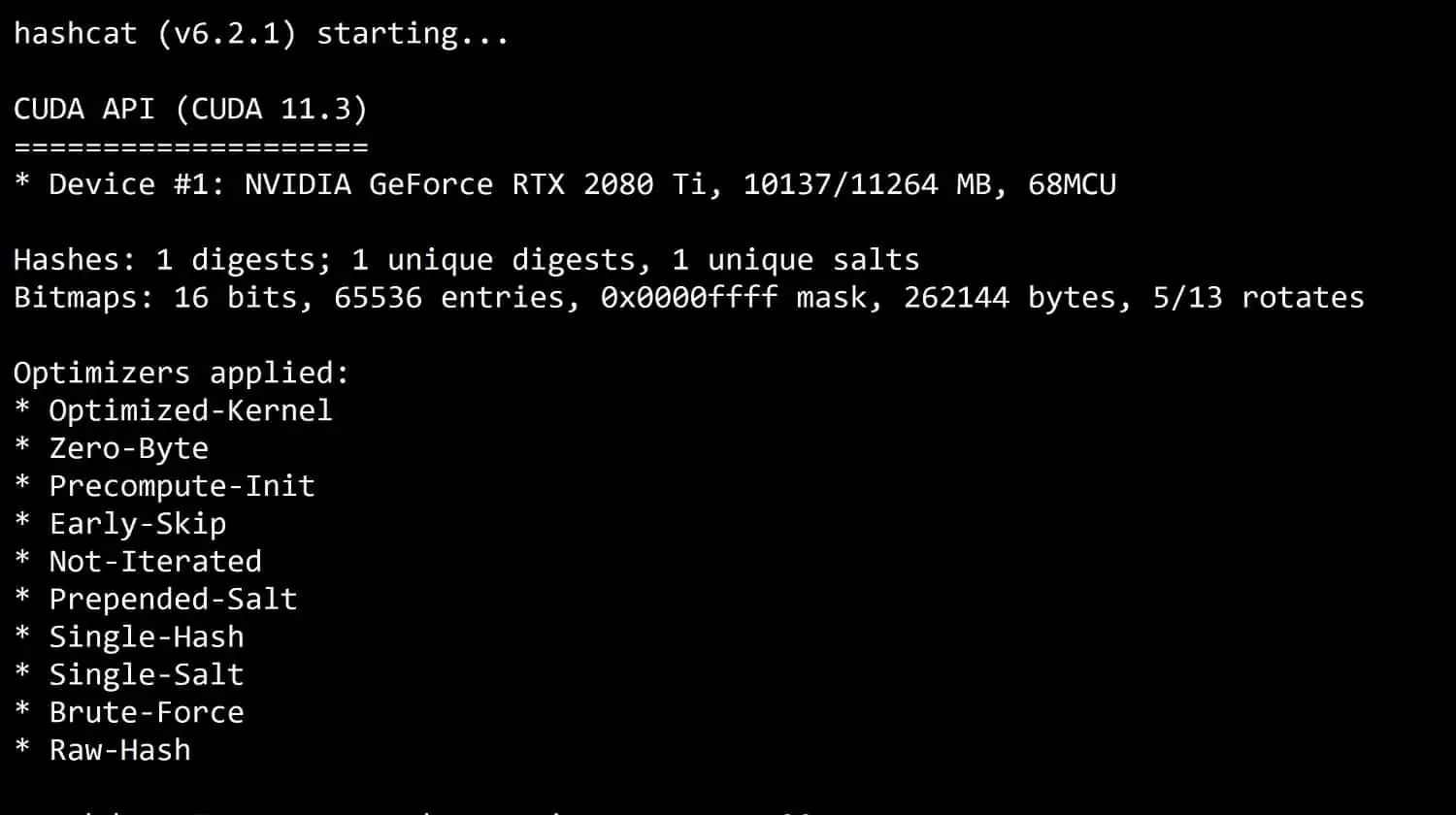

9. Hashcat

Hashcat é um utilitário de linha de comando que se concentra em senhas do sistema. É capaz de quebrar senhas ou, como os criadores expressam, recuperar senhas. Como o próprio nome indica, o sistema funciona em algoritmos de hash. Muitos sistemas armazenam senhas em um estado embaralhado; O Hashcat tenta descobrir qual algoritmo foi usado para essa proteção e depois tenta revertê-lo para revelar as senhas em texto simples.

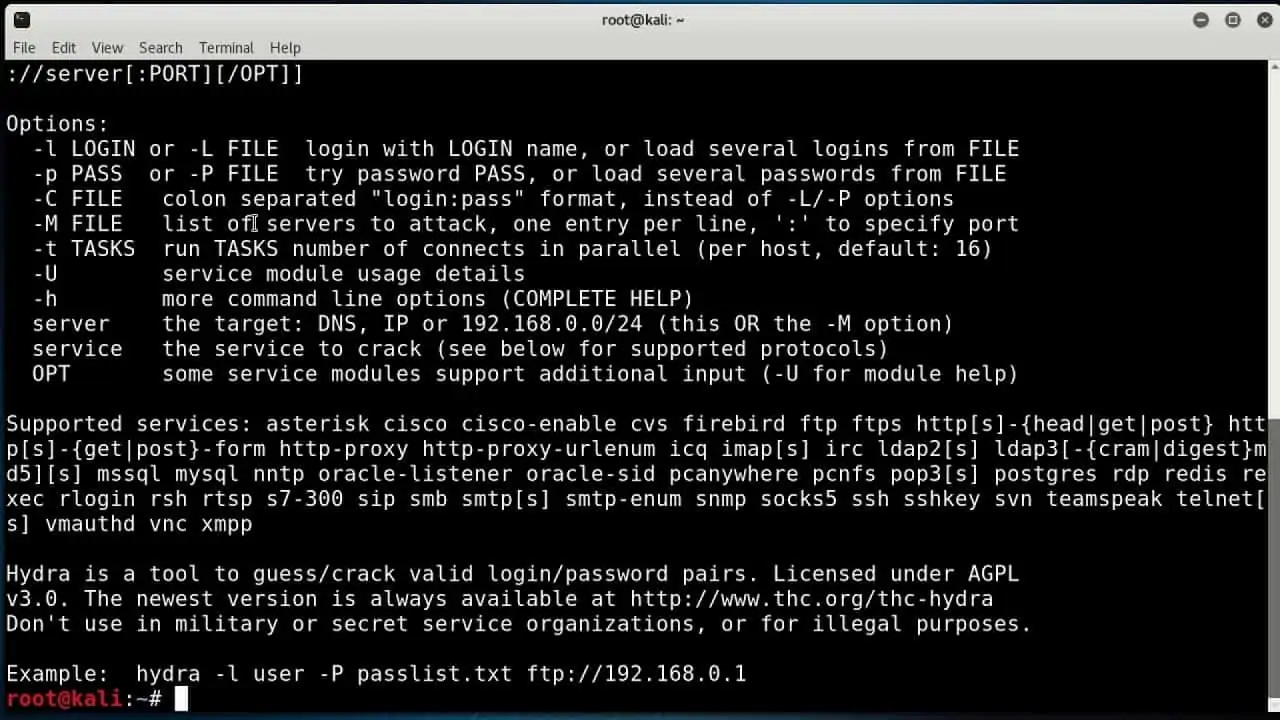

10. Hydra

Hydra, que também é conhecido como THC Hydra , é um cracker de senhas. O Hydra trabalha na linha de comando e é notável pela velocidade de seus ataques de senha. Isto é conseguido executando várias tentativas simultaneamente.

As operações paralelas do Hydra permitem que hackers e pen-testers percorram rapidamente uma longa lista de protocolos de autenticação possíveis até descobrir exatamente qual sistema usar. Em seguida, ele executa uma série de estratégias de ataque para descobrir combinações de nome de usuário e senha.

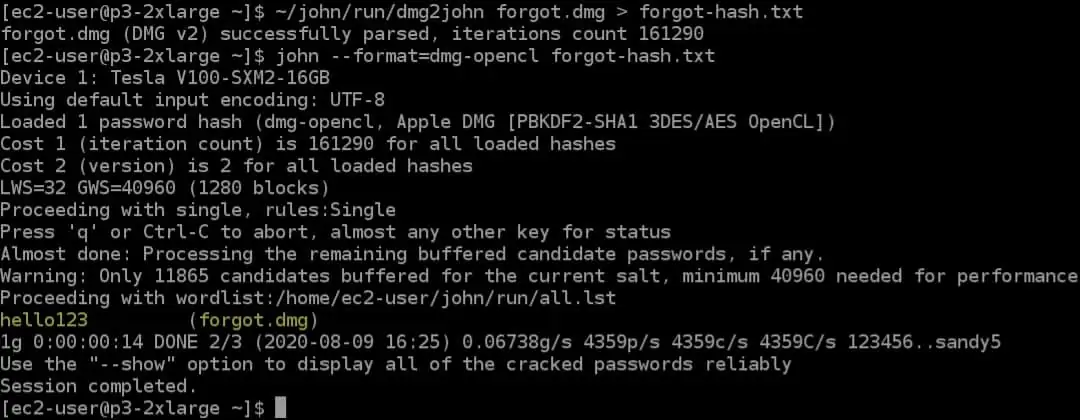

11. John the Ripper

John the Ripper é outro cracker de senhas . Isso também detecta o algoritmo de hash em uso e tenta descriptografar o arquivo de senha. O pacote John the Ripper inclui uma variedade de ferramentas de quebra de senha, incluindo adivinhação de senha de força bruta . Você pode optar por gerar um dicionário de senhas para experimentar ou importar um de outra ferramenta. Também é possível criar seu próprio dicionário para usar em tentativas de adivinhação de senha.

12. Kismet

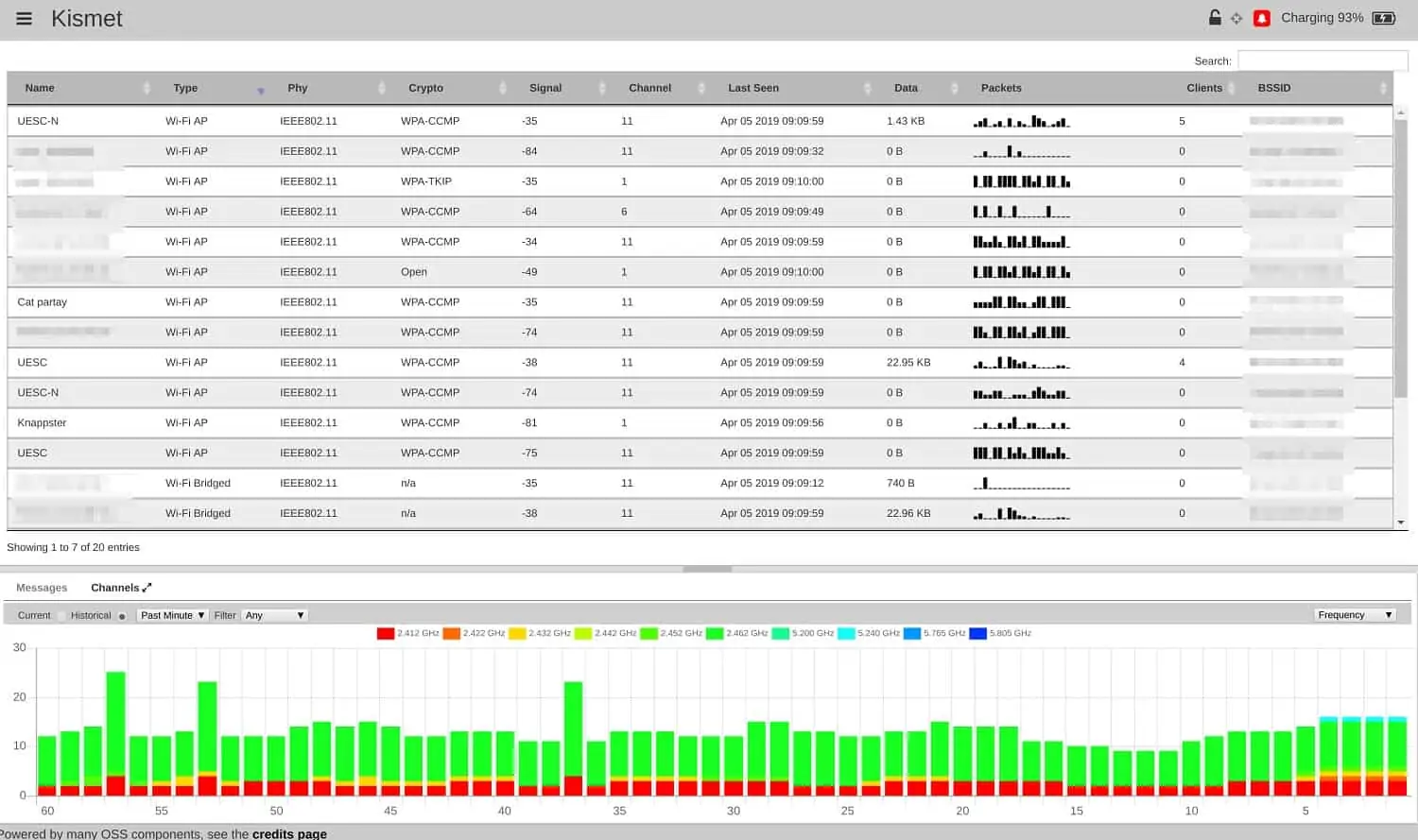

Kismet é um sniffer de pacotes que pode ser usado para explorar uma rede. Onde essa ferramenta é diferente da maioria das ferramentas de descoberta de rede, ela funciona em redes sem fio. Kismet possui uma ótima interface de usuário que apresenta indicadores de intensidade de sinal ao vivo para cada canal.

Ao identificar todos os canais, o sistema pode capturar o tráfego em uma conversa. Examinando o conteúdo da transmissão para descobrir novos dispositivos com suas identidades e contas de usuário. Kismet também pode ser usado como um sistema de detecção de intrusão.

13. Maltego

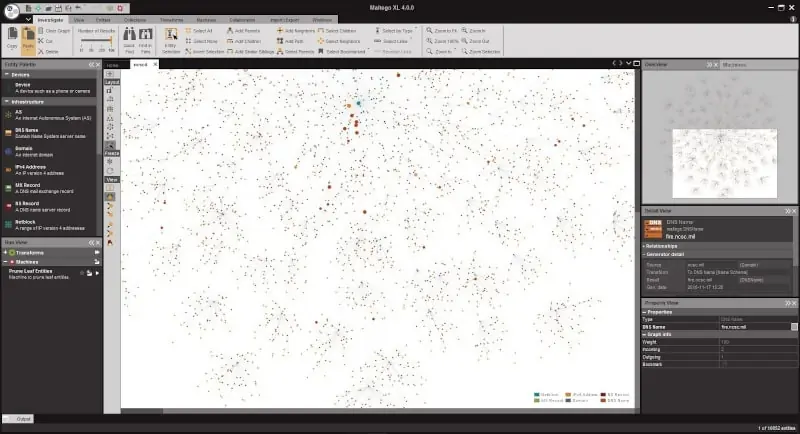

Maltego é uma ferramenta incomum e pode ser muito poderosa. Ele constrói relacionamentos entre os pontos de informação. A primeira tarefa do sistema é descobrir dispositivos , digitalizá-los e documentar o software e as configurações de cada um. Em seguida, ele cria um mapa dessas dependências.

O sistema de mapeamento Maltego também pode ser aplicado a contas e hierarquias de usuários. Um dos recursos mais poderosos do Maltego é sua capacidade de mapear contas de mídia social e as conexões entre elas. O rastreamento do Maltego pode ser limitado a uma rede específica ou pode ser encadeado em todo o mundo, passando por uma variedade de sistemas.

14. Metasploit Framework

O Metasploit é uma ferramenta de hackers bem conhecida, de propriedade e desenvolvida pela empresa de segurança cibernética Rapid7 . Existem duas versões do Metasploit. A edição incluída no Kali, Metasploit Framework , é gratuita. A versão superior é uma ferramenta paga, chamada Metasploit Pro .

O objetivo principal do Metasploit Framework é um scanner de vulnerabilidade . Após uma varredura do sistema para descobrir exploits, o Metasploit oferece uma interface para compor ataques.

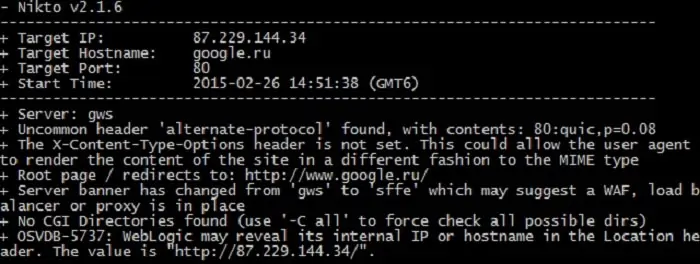

15. Nikto

Nikto é um scanner de vulnerabilidades da web que é executado na linha de comando . A ferramenta procura por 6.700 programas perigosos e também verifica serviços, como servidores Web e sistemas de servidores de e-mail – inclui verificações para um total de 1.250 versões de servidores.

Depois de identificar todo o software em um servidor Web e categorizá-lo como threatening, weak, or worthwhile (ameaçador, fraco ou valioso), o sistema verifica todas as configurações desses sistemas. O sistema Nikto pode ser usado para proteger um sistema testando sistemas de detecção de intrusão.

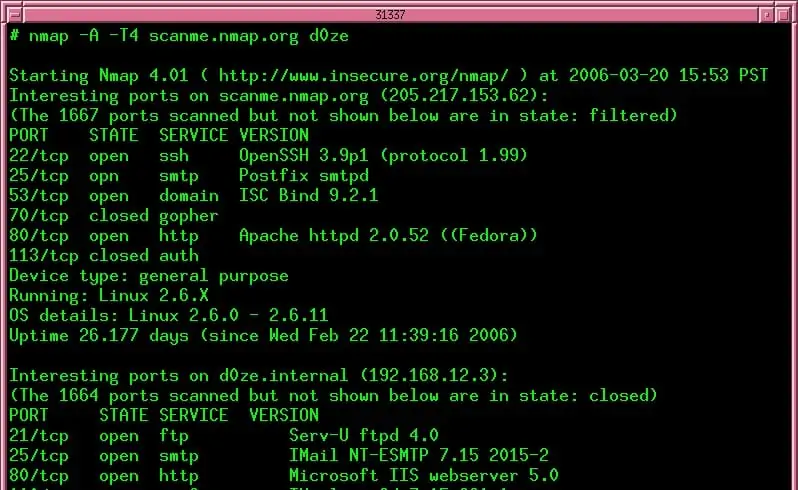

16. Nmap

O Nmap, também chamado de Network Mapper, é uma ferramenta de descoberta de rede altamente respeitada. Esta é uma ferramenta de linha de comando que também pode ser executada por meio de scripts. Para uma versão GUI, você deve acessar o Zenmap , que também está incluído no Kali Linux.

O Nmap opera como um sniffer de pacotes . Ele analisa os cabeçalhos do tráfego de passagem para registrar todos os diferentes dispositivos e os aplicativos que operam em cada um deles que geram tráfego.

As facilidades do Nmap são projetadas para funcionar dentro de uma rede. Ele pode ser usado por administradores de rede ou consultores que desejam documentar rapidamente uma rede . Também é uma ferramenta muito útil para hackers éticos.

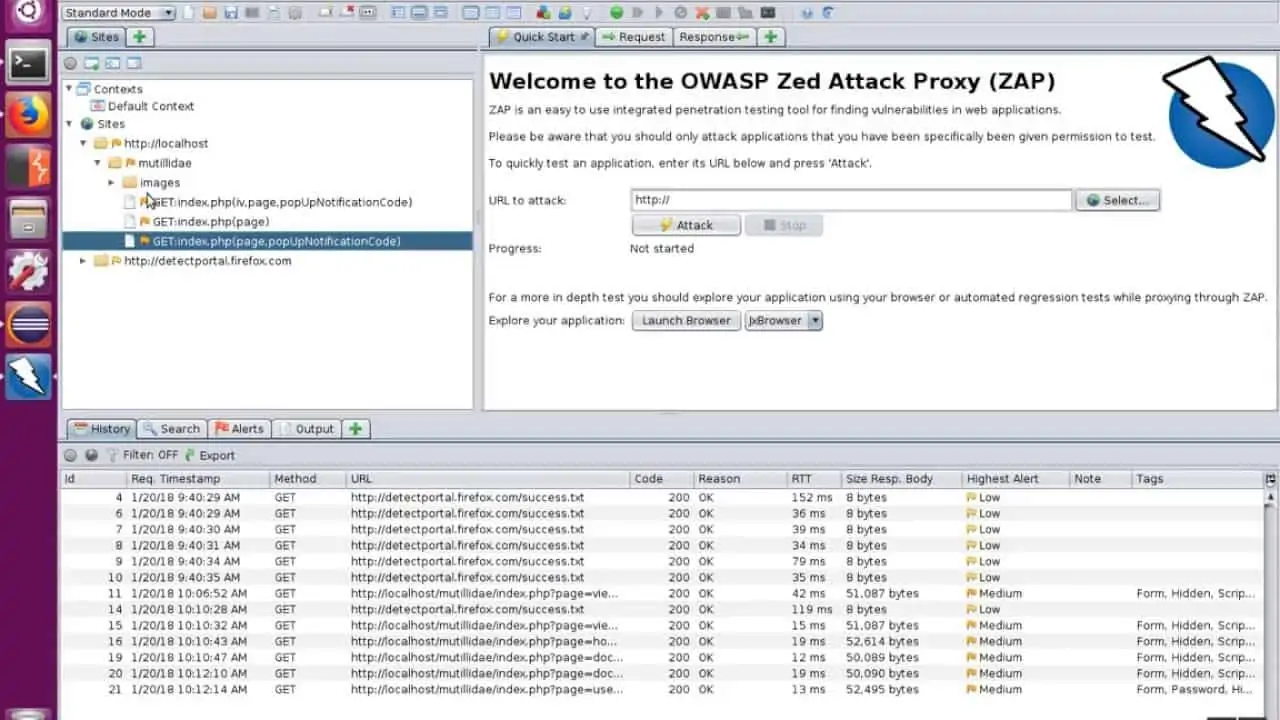

17. OWASP ZAP

OWASP é o Projeto de Segurança de Aplicativos Web Abertos . Um dos principais produtos do OWASP é o Zed Attack Proxy (ZAP). O serviço é centrado em um interceptor de tráfego que se concentra nas transações da Web. Este sistema possui uma interface gráfica de usuário, o que o torna fácil de usar.

As ferramentas do sistema ZAP incluem um rastreador da web , um fuzzer de URL e um scanner de vulnerabilidade . Esses sistemas operam por meio de um servidor proxy, que atua como ponto de coleta de dados de vulnerabilidade. Esses processos testam os serviços de segurança de uma rede e o próprio servidor Web.

18. Sqlmap

Sqlmap é um utilitário de linha de comando que oferece várias maneiras diferentes de investigar a segurança em torno de bancos de dados que funcionam como serviços para sites e serviços de rede, como ERPs.

A implementação do sqlmap é formada através de um comando, que pode ser modificado por um número muito grande de opções . Cada execução deste programa executa uma varredura em um banco de dados que é acessado por meio de uma URL específica ou de um endereço local. A varredura padrão identificará o DBMS e tentará atacá-lo com uma variedade de estratégias de injeção de SQL.

O sistema sqlmap pode ser usado para documentar bancos de dados, quebrar credenciais e extrair dados. Examinamos essa ferramenta com mais detalhes no sqlmap Cheat Sheet

.

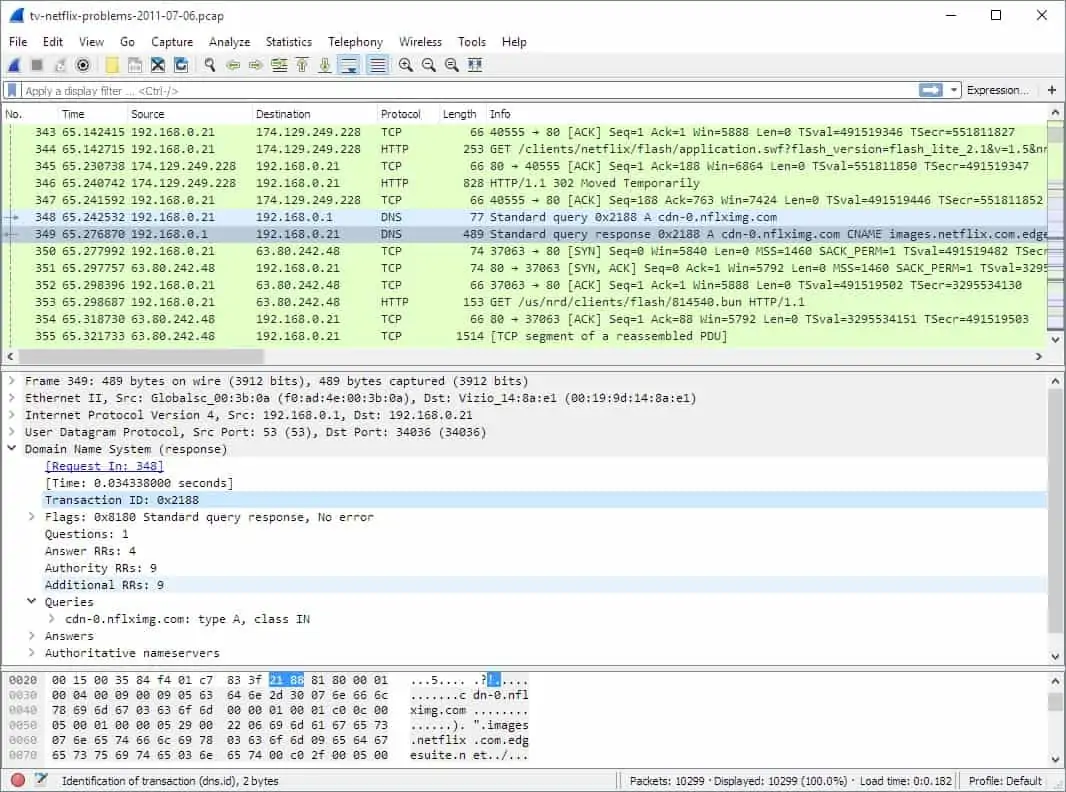

19. Wireshark

O Wireshark é um sniffer de pacotes muito usado e você provavelmente já o usa. Este sistema é capaz de extrair pacotes de rede que passam em LANs e redes sem fio – até mesmo Bluetooth . O serviço fornece uma interface GUI e também há uma versão de linha de comando chamada TShark .

Você provavelmente não usará o Wireshark exclusivamente, mas é provável que seja sua melhor escolha para um sniffer de pacotes entre todas as alternativas incluídas no pacote Kali Linux. Este sistema é capaz de trocar dados com ferramentas de gerenciamento do sistema e utilitários de análise , de modo que formará o feed de dados para muitas outras aplicações em seu arsenal.

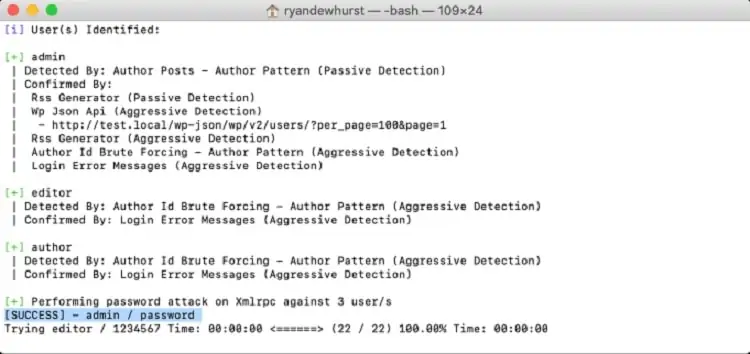

20. WPScan

O WordPress é amplamente implementado e é o sistema de gerenciamento de conteúdo mais popular do mundo. O serviço tem seu próprio ambiente, o que pode dificultar que as ferramentas de segurança explorem completamente um site baseado em WordPress em busca de vulnerabilidades. O WPScan é especializado em descobrir vulnerabilidades nas implementações do WordPress.

A versão gratuita do WPScan, integrada ao Kali Linux, é um sistema de linha de comando . Isso torna um pouco mais difícil de usar para proprietários de sites não técnicos. No entanto, vale a pena dedicar um tempo para aprender a usar esse verificador de vulnerabilidades, pois ele procura mais de 23.000 explorações específicas do WP.

* STEPHEN COOPER , autor do artigo reproduzido aqui, montou uma cheat sheet para o kali Linux que visa auxiliar os profissionais que usam o Kali Linux a se beneficiarem de algumas dicas puteis. A planilha é um guia rápido de referência para os principais recursos e configurações. Clique e acesse e veja o artigo original e todas as outras dicas de Cooper.

Fonte: Comparitech por STEPHEN COOPER

Veja também:

- Livro infantil promove a cibersegurança dos pequenos exploradores virtuais

- Bug do Safari vaza informações da sua conta do Google

- Principais ferramentas de segurança cibernética de código aberto

- Inteligência artificial e cibersegurança se tornam diferenciais também para o agronegócio

- Informações da ômicron são usadas como isca para roubar dados digitais em 12 países

- Organizações enfrenta desafios na implementação de estratégias Zero Trust

- Ransomware continua sendo a maior ameaça virtual em 2022

- Estrutura de segurança cibernética do NIST

- França multa Google e Facebook em € 210 milhões

- WebSpec revela novo ataque de cookie

- Patches do VMware corrige falha dos produtos ESXi, Workstation e Fusion

- QNAP alerta sobre ransomware direcionado a dispositivos NAS expostos à Internet

1 Trackback / Pingback