Princípio do privilégio mínimo (POLP – Principle Of Least Privilege). O que é o princípio do privilégio mínimo (POLP)?

O princípio do privilégio mínimo (POLP) é um conceito em segurança de computadores que limita os direitos de acesso dos usuários apenas ao que é estritamente necessário para realizar seus trabalhos. Os usuários recebem permissão para ler, gravar ou executar apenas os arquivos ou recursos necessários para realizar seus trabalhos. Esse princípio também é conhecido como princípio de controle de acesso ou princípio de privilégio mínimo .

A POLP também pode restringir os direitos de acesso de aplicativos, sistemas e processos apenas àqueles que estão autorizados.

Dependendo do sistema, alguns privilégios podem ser baseados em atributos contingentes à função do usuário na organização. Por exemplo, alguns sistemas de acesso corporativo concedem o nível de acesso apropriado com base em fatores como localização, antiguidade ou hora do dia. Uma organização pode especificar quais usuários podem acessar o que no sistema, e o sistema pode ser configurado para que os controles de acesso reconheçam apenas a função e os parâmetros dos administradores.

O que é um superusuário?

Uma conta de superusuário fornece aos membros da equipe de tecnologia da informação (TI) privilégios ilimitados para que tenham autoridade total de leitura, gravação e execução e possam fazer alterações em uma rede. Isso inclui instalar software, modificar configurações e arquivos e excluir dados e usuários. As contas de super usuário são fornecidas apenas aos indivíduos mais confiáveis, geralmente administradores de sistemas (administradores de sistema) ou equivalente. A conta de super usuário também é conhecida como conta de administrador e geralmente recebe o nome de root .

Para evitar que as sessões de super usuário sejam invadidas, um super usuário pode digitar o comando sudo em qualquer conta, o que permite que a conta execute temporariamente um único comando com privilégios de super usuário. Idealmente, as credenciais de super usuário não são usadas para efetuar login; como a conta de super usuário tem controle total do sistema, ela deve ser protegida contra acesso não autorizado.

Controlando o acesso

Os usuários menos privilegiados (LPUs) são aqueles com acesso mais limitado e, muitas vezes, o nível mais baixo de autoridade dentro da empresa. Em uma organização, os usuários geralmente têm níveis elevados de acesso à rede e aos dados nela contidos. Quando uma LPU é configurada, essa conta de usuário tem privilégios limitados e pode executar apenas tarefas específicas, como navegar na Web ou ler e-mails . Isso torna mais difícil para um invasor mal-intencionado usar uma conta para causar danos.

Outra maneira de controlar o acesso do usuário é implementar um conceito chamado de agrupamento de privilégios . Essa abordagem envolve permitir que os usuários acessem contas de administrador pelo menor tempo necessário para concluir a tarefa específica. Essa função pode ser administrada por meio de um software automatizado especial para garantir que o acesso seja concedido apenas pelo período de tempo especificado.

O que é rastejamento de privilégios?

POLP não é apenas tirar privilégios dos usuários; trata-se também de monitorar o acesso para quem não precisa dele. Por exemplo, o aumento de privilégios refere-se à tendência dos desenvolvedores de software de adicionar gradualmente mais direitos de acesso além do que os indivíduos precisam para fazer seu trabalho. Isso pode causar grandes riscos de segurança cibernética para a organização. Por exemplo, os funcionários que são promovidos ainda podem precisar de direitos de acesso temporário a determinados sistemas para seus empregos antigos. Mas, uma vez estabelecidos em sua nova posição, mais direitos de acesso são adicionados e os privilégios existentes geralmente não são revogados . Esse acúmulo desnecessário de direitos pode resultar em perda ou roubo de dados.

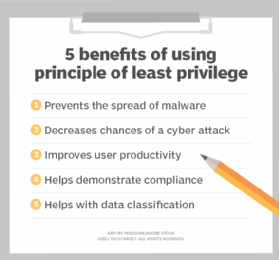

Benefícios de usar o princípio do privilégio mínimo

- Impede a propagação de malware . Ao impor restrições POLP em sistemas de computador, os ataques de malware não podem usar contas de administrador ou privilégios mais altos para instalar malware ou danificar o sistema.

- Diminui as chances de um ataque cibernético . A maioria dos ataques cibernéticos ocorre quando um invasor explora credenciais privilegiadas. O POLP protege os sistemas limitando os danos potenciais que podem ser causados pelo acesso de um usuário não autorizado a um sistema .

- Melhora a produtividade do usuário. Apenas dar aos usuários o acesso necessário para concluir as tarefas necessárias significa maior produtividade e menos solução de problemas.

- Ajuda a demonstrar conformidade. No caso de uma auditoria, uma organização pode comprovar sua conformidade com os requisitos regulatórios apresentando os conceitos POLP que implementou.

- Ajuda na classificação de dados . Os conceitos POLP permitem que as empresas acompanhem quem tem acesso a quais dados em caso de acesso não autorizado.

Embora o POLP ajude a minimizar o risco de um usuário não autorizado acessar dados confidenciais, a principal desvantagem é que as permissões mínimas devem ser consistentes com as funções e responsabilidades de um usuário, o que pode ser desafiador em organizações maiores. Por exemplo, os usuários podem não conseguir executar uma determinada tarefa necessária se não tiverem o acesso de privilégio apropriado.

Como implementar o POLP

A aplicação dos conceitos POLP pode ser tão simples quanto eliminar o acesso do usuário final aos dispositivos, como remover unidades USB (Universal Serial Bus) para evitar a exfiltração de informações classificadas, para operações mais envolvidas, como a realização de auditorias regulares de privilégios.

As organizações podem implementar o POLP com sucesso fazendo o seguinte:

- conduzir auditorias de privilégios revisando todos os processos, programas e contas existentes para garantir que não haja aumento de privilégios;

- iniciar todas as contas com menos privilégios e adicionar privilégios de acordo com o acesso necessário para realizar;

- implementar a separação de privilégios distinguindo entre contas de privilégio de nível superior e contas de privilégio de nível inferior;

- atribuição de privilégios just-in-time, fornecendo acesso limitado a contas de privilégio de nível superior para concluir a tarefa necessária; e

- rastreando e rastreando ações individuais conduzidas por credenciais de uso único para evitar possíveis danos.

Fonte: Tech TargetVeja também:

- O que são estruturas de segurança na nuvem e como elas são úteis?

- Telegram pode ser bloqueado no Brasil

- Testes de alto nível para melhorar a segurança de aplicativos

- Ransomwares focam em PMEs para fugir da publicidade e dos aplicadores da lei LockBit, BlackCat, Swissport, a atividade de ransomware permanece forte!

- Brasil sofreu mais de 88,5 bilhões de tentativas de ataques cibernéticos em 2021

- Hardening: o que é? porquê fazer? qual o padrão recomendado?

- Importância da linguagem de Programação de Baixo Nível

- Folha de dicas do Burp Suite

- Crime Shop vende logins hackeados para outras lojas do crime

- Simulação de phishing mostra que esses ataques permanecem efetivos

- Wazuh pode melhorar a segurança digital para empresas

- Equipe de TI e DevOps é mais propensa a clicar em links de phishing

Be the first to comment