O que é um ataque de watering hole? Em vez de caçar a sua vítima o atacante arma a armadilha e espera.

Um ataque watering hole é uma exploração de segurança na qual o invasor busca comprometer um grupo específico de usuários finais, infectando sites que os membros do grupo costumam visitar. O objetivo é infectar o computador de um usuário alvo e obter acesso à rede no local de trabalho do alvo.

O termo watering hole attack vem da caça. Em vez de rastrear sua presa por uma longa distância, o caçador determina para onde a presa provavelmente irá, mais comumente para um poço de água – o bebedouro (watering hole) – e o caçador espera lá. Quando a presa vem por sua própria vontade, geralmente com a guarda baixa, o caçador ataca.

A vítima alvo pode ser um indivíduo, uma organização ou um grupo de pessoas. O invasor traça o perfil de seus alvos – normalmente, funcionários de grandes empresas, organizações de direitos humanos, grupos religiosos ou escritórios do governo – para determinar o tipo de sites que eles frequentam. Frequentemente, são fóruns de mensagens ou sites de interesse geral populares com o público-alvo pretendido.

Embora os ataques watering hole sejam incomuns, eles representam uma ameaça considerável, pois são difíceis de detectar e normalmente visam organizações altamente seguras por meio de seus funcionários, parceiros de negócios ou fornecedores conectados menos preocupados com a segurança. E, como podem violar várias camadas de segurança, podem ser extremamente destrutivos.

Ataques de watering hole – um tipo de ataque de engenharia social – também são conhecidos como water- hole , um ataque de watering hole ou um site estrategicamente comprometido .

Como funciona um ataque de Watering Hole?

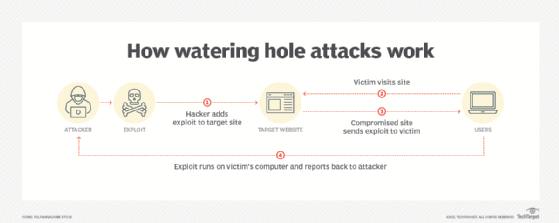

Um ataque watering hole envolve uma cadeia de eventos iniciada por um invasor para obter acesso à vítima. No entanto, o atacante não visa a vítima diretamente.

Primeiro, o invasor identifica um site ou serviço que a vítima pretendida já usa e com o qual está familiarizado. Geralmente, o site de destino tem segurança relativamente baixa, é visitado com frequência e é popular com a vítima pretendida. O invasor então compromete o site de destino e injeta uma carga de código malicioso no site, geralmente na forma de JavaScript ou HyperText Markup Language (HTML). Quando a vítima visita o site comprometido, a carga é acionada e começa uma cadeia de exploração para infectar o computador da vítima. A carga útil pode ser automática ou o ataque pode causar o aparecimento de um prompt falso, informando ao usuário para executar uma ação adicional que baixará o código malicioso. A cadeia de exploração pode ser uma que já existe e é bem conhecida ou uma nova exploração criada pelo invasor.

Depois que a carga útil é acionada no computador da vítima, o invasor pode acessar outros ativos na rede e usar esse computador para lançar um ataque pivô para atingir outros objetivos. Os objetivos podem ser coletar informações sobre a vítima, usar o computador da vítima como parte de uma rede de bot ou tentar explorar outros computadores dentro da rede da vítima.

Outras explorações de segurança semelhantes a ataques watering hole

Um ataque watering hole é semelhante a outras táticas usadas por cibercriminosos:

- Supply chain attack (Ataque à cadeia de abastecimento) Tanto em um ataque à cadeia de suprimentos quanto em um ataque de watering hole, um serviço de terceiros é comprometido pelo invasor para infectar outros sistemas. No entanto, em ataques à cadeia de suprimentos, geralmente é um produto comprado pelo alvo que está comprometido, e não os sites neutros comprometidos durante um ataque watering hole.

- Ataque do Honeypot. Um ataque honeypot apresenta um alvo atraente que estimula a vítima a realizar uma ação, enquanto um ataque watering hole concentra-se em um site existente que o alvo já usa.

- Ataque man-in-the-middle (MitM). Em um ataque MitM , o invasor intercepta e lê ou altera a comunicação entre a vítima e um site de terceiros, mas o site em si não é comprometido.

- Tailgating. Tailgating é semelhante no sentido de que um invasor segue de perto alguém de confiança para obter acesso, mas é mais comumente um ataque físico.

Como prevenir um ataque watering hole

Estas etapas e requisitos operacionais podem ajudar a evitar ataques de watering hole:

- Use as melhores práticas para segurança de computador. Como os ataques watering hole são frequentemente explorações da web, seguir as melhores práticas publicadas e as diretrizes de proteção do computador podem impedir a execução da cadeia de exploit.

- Não permita o uso pessoal de recursos corporativos. Bloqueie o acesso a sites não utilizados para o trabalho e não permita que os usuários acessem sites para comunicação pessoal.

- Não adicione relações de confiança a sites de terceiros. Alguns sites requerem permissões adicionais para funcionar corretamente. Faça uma auditoria ou simplesmente não permita essas exceções, pois elas podem permitir que um invasor use o site no futuro.

- Treine os usuários para reconhecer comportamentos estranhos e evitar violações. Os usuários podem ser negligentes com os sites que costumam visitar, por isso devem ser treinados para não clicar em links suspeitos ou ignorar os avisos de segurança.

- Analise e monitore o tráfego da Internet. Use proxies da web que podem fazer a varredura de conteúdo em tempo real; monitorar exploits comuns; e usar o registro da web para detectar atividades suspeitas.

- Use um PAM – Privileged Access Management – o PAM é um software destinado a gerenciamento de contas privilegiadas. Considerando que o alvo de qualquer invasor é adquirir um conta privilegiada no ambiente comprometido, o uso do PAM reduz drasticamente a superfície de ataque caso um usuário seja comprometido em uma ataque watering hole.

Exemplos de ataques a poços de água

Ataques de watering hole já existem há algum tempo. Aqui estão alguns exemplos notáveis de ataques anteriores:

- Em 2012, vários sites foram comprometidos, incluindo o Conselho de Relações Exteriores dos EUA (CFR). O ataque usou o exploit Gh0st Rat e era conhecido como ataques VOHO.

- Em 2016, a Organização da Aviação Civil Internacional (ICAO), com sede no Canadá, espalhou malware que infectou a rede das Nações Unidas (ONU).

- Em 2017, sites do governo ucraniano foram comprometidos para espalhar o malware ExPetr.

- Em 2019, muitos sites religiosos e humanitários foram comprometidos para atingir comunidades asiáticas específicas.

Fonte: TechTarget por Gavin Wright e Madelyn BaconVeja também:

- Cibersegurança importância, ameaças e benefícios

- Senado inclui proteção de dados pessoais como direito fundamental na Constituição

- O relógio da Segurança da Informação está correndo

- Como realizar um Penetration Testing no modo Blackbox ?

- Ataque e ransomware para operações da Atento no Brasil

- FontOnLake novo malware atacando sistemas Linux

- Azure se defende do o maior ataque DDoS de todos os tempos

- Seguro Cibernético ou garantia de recuperação após ataques de ransomware

- Apple o mito do sistema seguro e como a segurança e afetada

- VirusTotal lança relatório de ransomware baseado na análise de 80 milhões de amostras

- 71 razões para atualizar o Windows o mais rápido possível.

- Apple confirma exploração de zero day do iOS 15

1 Trackback / Pingback