Microsoft encontra backdoor que pode relacionar à ataques da SolarWinds. O escopo devastador da campanha de hackeamento se expande.

A Microsoft afirma que removeu malware relacionado a uma campanha de hacking que envolveu milhares de organizações e agências governamentais dos Estados Unidos.

A revelação da Microsoft ocorre no momento em que o alcance devastador da campanha cresceu na última quinta-feira, 17 de dezembro, com um novo aviso do governo dos EUA de que o comprometimento da cadeia de suprimentos recentemente descoberto pode não ser a única maneira de um grupo de hackers se infiltrar nas organizações.

A Microsoft afirma ter encontrado binários maliciosos vindos da SolarWinds, a empresa com sede em Austin cuja cadeia de suprimentos de software foi infiltrada por um grupo de hackers.

A Reuters , que foi a primeira a informar que a Microsoft foi afetada, disse que a Microsoft “também teve seus próprios produtos aproveitados para promover os ataques a outros“, citando fontes anônimas. No entanto, a Microsoft disse que “acreditamos que as fontes do relatório da Reuters estão mal informadas ou interpretando mal suas informações“.

“Não encontramos evidências de acesso a serviços de produção ou dados de clientes”, de acordo com um comunicado da Microsoft. “Nossas investigações, que estão em andamento, não encontraram absolutamente nenhuma indicação de que nossos sistemas foram usados para atacar outras pessoas.“

Segundo o BankInfo Security , do grupo ISMG, No entanto, a Microsoft representa um acréscimo significativo e preocupante a uma lista crescente de vítimas. A maioria das organizações usa algum tipo de software Microsoft, e um ataque bem-sucedido em sua cadeia de suprimentos pode expandir exponencialmente a gama de organizações afetadas. Pelo menos até agora, isso não parece ter ocorrido.

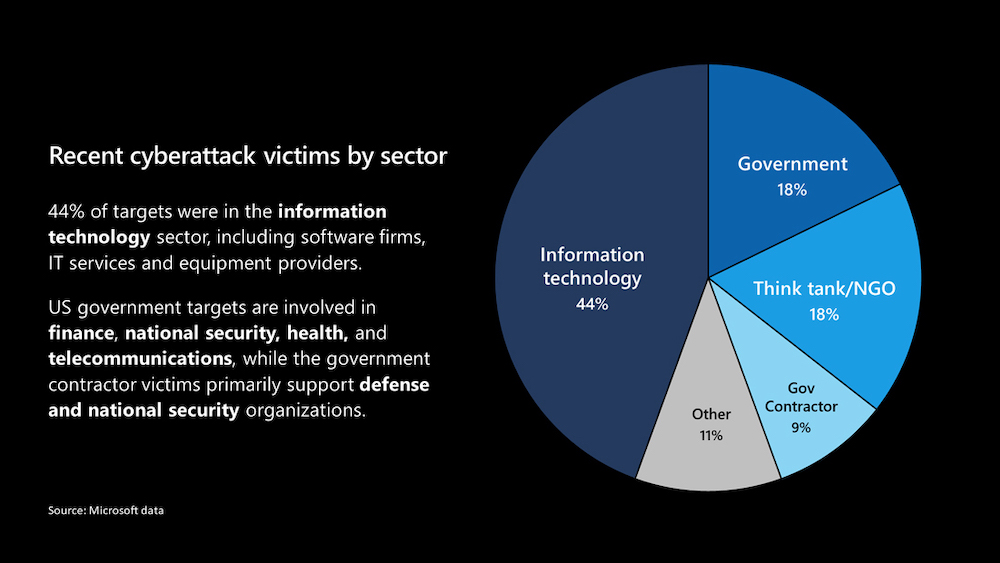

A Microsoft identificou 40 de seus clientes que foram visados ”mais precisamente” pelo grupo, escreveu Brad Smith , o presidente da empresa. Esses clientes baixaram as atualizações maliciosas do SolarWinds e foram “comprometidos por meio de medidas adicionais e sofisticadas“, escreve ele.

Cerca de 80% dessas vítimas estão nos Estados Unidos, com outras no Canadá, México, Bélgica, Espanha, Reino Unido, Israel e Emirados Árabes Unidos, escreve Smith. As vítimas incluem agências governamentais, empresas de segurança e tecnologia e organizações não governamentais.

“É certo que o número e a localização das vítimas continuarão crescendo”, escreve Smith. “Infelizmente, o ataque representa um ataque amplo e bem-sucedido, baseado em espionagem, às informações confidenciais do governo dos Estados Unidos e às ferramentas de tecnologia usadas pelas empresas para protegê-las.“

Este gráfico mostra as vítimas que a Microsoft classificou por setor. (Fonte: Microsoft)

Este gráfico mostra as vítimas que a Microsoft classificou por setor. (Fonte: Microsoft)

O Politico informou na quarta-feira, 16 de dezembro, que o Departamento de Energia e a Administração Nacional de Segurança Nuclear, que mantém as armas nucleares do país, também foram alvos.

CISA: SolarWinds não apenas vetor de infecção

A campanha de hacking envolveu inserir backdoors maliciosos em atualizações de software para o popular software de gerenciamento de rede da SolarWinds chamado Orion. Depois que essas atualizações foram instaladas pelas organizações, os invasores tiveram acesso livre às redes e puderam instalar outros malwares e acessar dados, como contas de e-mail.

O Orion tem acesso administrativo poderoso, diz John Bambenek , examinador forense chefe e presidente da Bambenek Consulting e um gerenciador de incidentes no SANS Institute.

“Ter a SolarWinds é efetivamente possuir o CIO”, diz Bambenek. “Você tem a infraestrutura. Você não precisa de uma ferramenta especial para sentar e alterar senhas ou criar contas ou ativar novas VMs [máquinas virtuais]. Está tudo integrado e você tem acesso total.“

Cerca de 18.000 organizações baixaram as atualizações infectadas, disse a SolarWinds. Mas os especialistas acreditam que o grupo de hackers provavelmente só penetrou profundamente em algumas dezenas de organizações, muitas delas na esfera do governo dos Estados Unidos.

A Agência de Segurança Cibernética e de Infraestrutura dos EUA alertou na quinta-feira, no entanto, que o compromisso da SolarWinds “não é o único vetor de infecção inicial que esse ator alavancou“.

O alerta da CISA diz que está investigando alguns incidentes em que as vítimas não usaram o software Orion ou, se ele estava presente, não havia sinais de atividade de exploração.

A CISA observa que a empresa de resposta a incidentes Volexity encontrou táticas, técnicas e procedimentos usados contra SolarWinds que estão associados a outros vetores.

Grupo de ataque é ‘altamente capaz’

Charles Carmakal, vice-presidente sênior e CTO da unidade forense Mandiant da FireEye, diz que o grupo avançado de ameaças persistentes por trás dos acordos é “altamente capaz”.

Mandiant suspeita que o grupo usa várias técnicas para invadir organizações, e o aviso da CISA se encaixa na natureza engenhosa do grupo, diz ele. A FireEye divulgou que foi violada em 8 de dezembro, posteriormente conectando a violação à SolarWinds.

“Eles [os atores da ameaça] claramente têm as capacidades e recursos para ter mais do que uma única maneira de entrar nas organizações”, diz Carmakal.

Várias empresas de software foram afetadas pelo grupo, embora ainda não seja determinado se as cadeias de suprimentos de software dessas empresas foram comprometidas, diz Carmakal. Alguns foram infiltrados através do compromisso SolarWinds, mas para outros, o ponto inicial de entrada ainda não está claro, diz ele.

“Várias empresas de software e diferentes tipos de organizações estão tentando avaliar o impacto desta campanha”, diz Carmakal. “Há muito trabalho de investigação sendo feito agora.“

A CISA afirma que, além das agências federais, essa campanha de hacking representa uma ameaça aos governos estaduais, locais, tribais e territoriais, bem como a entidades de infraestrutura crítica e outras organizações do setor privado.

Outras vítimas incluem o Comércio dos Estados Unidos, a Segurança Interna, os departamentos de Estado e do Tesouro, bem como os Institutos Nacionais de Saúde. No setor privado, a Intel e a Cisco foram afetadas .

Envolvimento da Rússia?

O alerta da CISA não identifica a nação onde o grupo APT está baseado. Mas um suspeito é o APT 29, também conhecido como Cozy Bear, que se acredita estar ligado ao serviço de inteligência estrangeira SVR da Rússia. O grupo foi responsabilizado por intrusões de alto perfil, incluindo uma contra o Comitê Nacional Democrata em 2016.

O governo russo nega que seja o responsável.

A campanha de intrusão provavelmente começou por volta de março e durou até outubro, deixando uma grande lacuna na qual as organizações poderiam ter sido espionadas. Isso levantou questões sobre por que os invasores não foram detectados antes.

Na quarta-feira, o The New York Times relatou que o sistema de detecção de intrusão do Departamento de Segurança Interna, conhecido como Einstein, não conseguiu detectar o ataque contra agências governamentais.

O presidente eleito Joe Biden emitiu uma declaração prometendo fazer com que lidar com a violação relacionada à SolarWinds e a segurança cibernética em geral seja uma das principais prioridades de sua administração.

“Vamos elevar a segurança cibernética como um imperativo em todo o governo, fortalecer ainda mais as parcerias com o setor privado e expandir nosso investimento na infraestrutura e nas pessoas que precisamos para nos defender contra ataques cibernéticos maliciosos“, disse Biden.

Fonte: BankInfo Security

Veja também:

- DoD pretende lançar Guia sobre Zero Trust em 2021

- Realizando um PenTest profissional, da proposta e elaboração do escopo ao relatório final

- E se toda profissão fosse tratada como TI?

- O Twitter foi multado em mais de meio milhão de dólares por violar GDPR

- Gmail ‘hackeado’: usuários do Google alertados após interrupção global

- Prodecon investiga atos de censura em redes sociais

- PLEASE_READ_ME: um ransomware oportunista atacando servidores MySQL

- A Estratégia Nacional Capacitação em Cibersegurança dos Estados Unidos. Por que o Brasil não tem?

- Hackers roubam ferramentas de Red Team da FireEye

- Remote Work: Seu chefe é sua maior ameaça cibernética

- A importância do consentimento e do legítimo interesse

- Hackers vazam dados da Embraer após ataque de ransomware

Este gráfico mostra as vítimas que a Microsoft classificou por setor. (Fonte: Microsoft)

Este gráfico mostra as vítimas que a Microsoft classificou por setor. (Fonte: Microsoft)

3 Trackbacks / Pingbacks