Hackers usam Excel para entregar a variante Remcos RAT no Windows.

Pesquisadores de segurança cibernética do FortiGuard Labs da Fortinet descobriram uma perigosa campanha de phishing distribuindo uma nova variante do Remcos RAT (Trojan de acesso remoto). Esse poderoso malware, vendido comercialmente online, tem como alvo os usuários do Microsoft Windows e permite que os agentes de ameaças controlem remotamente os computadores infectados.

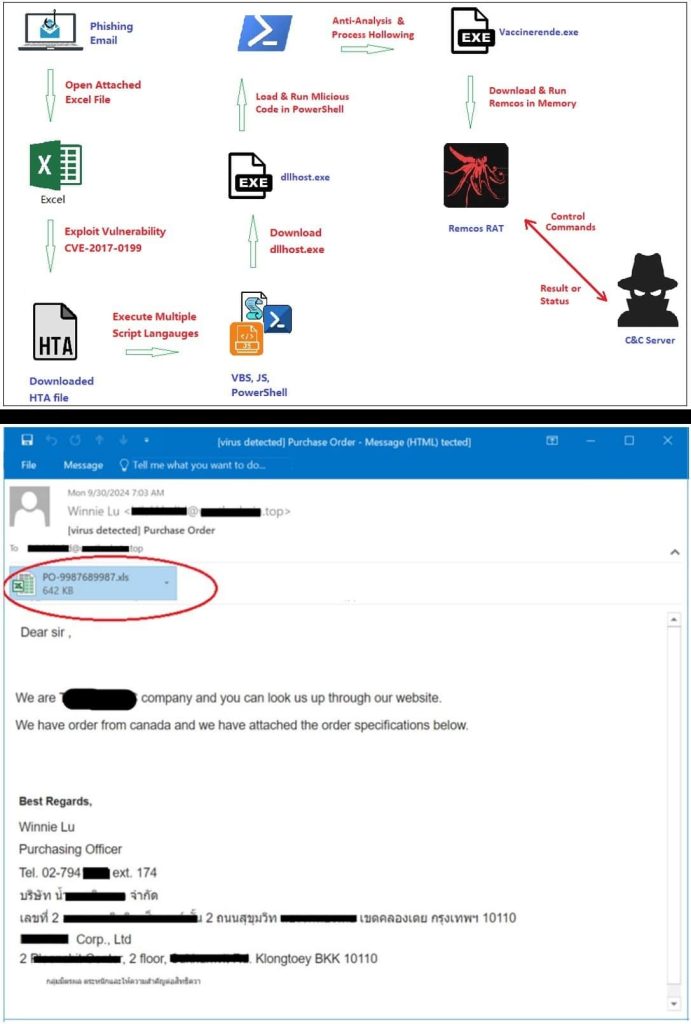

De acordo com as descobertas da Fortinet, compartilhadas com Hackread.com, essa campanha foi iniciada com um e-mail de phishing enganoso disfarçado de notificação de pedido (documento OLE Excel). Ao abrir o documento malicioso do Excel anexado, a vulnerabilidade CVE-2017-0199 é explorada para baixar e executar um arquivo de aplicativo HTML (HTA).

Para sua informação, CVE-2017-0199 é uma vulnerabilidade de Execução Remota de Código que explora a análise do Microsoft Office e do WordPad de arquivos especialmente criados, permitindo que o programa MS Excel exiba o conteúdo.

Esse arquivo HTA, criado com várias camadas de ofuscação e seu código escrito em scripts diferentes, incluindo JavaScript, VBScript, codificado em Base64, codificado em URL e PowerShell, fornece a carga principal.

Em seguida, ele baixa um executável malicioso (dllhost.exe) e o executa por meio de um processo do PowerShell de 32 bits para extrair e implantar o Remcos RAT. O malware modifica o registro do sistema para ser iniciado automaticamente na inicialização do sistema para garantir a persistência.

O Remcos se conecta a um servidor C&C e envia um pacote de registro contendo informações de sistema, usuário, rede e versão sobre o sistema infectado e recebe comandos para coleta de informações, operações de arquivos, execução remota, keylogging, gravação de tela e captura de webcam.

Essa nova variante emprega vários mecanismos de persistência, incluindo técnicas avançadas de anti-análise, como o Tratamento de Exceções Vetorizadas. Isso cria um manipulador de exceção personalizado para interceptar/manipular exceções de execução, impedindo técnicas de depuração, como etapa única.

Como não armazena nomes de API diretamente, o Remcos usa valores de hash para identificar APIs, extraindo endereços do PEB (Process Environment Block) combinando valores de hash, o que torna a análise estática mais desafiadora, pois as ferramentas não podem identificar facilmente as funções que estão sendo chamadas.

Ele também detecta a presença dos depuradores verificando os registros de depuração (DR0 a DR7), monitorando chamadas de API comumente usadas por depuradores e usando a API ZwSetInformationThread() para ocultar o thread atual dos depuradores. Além disso, ele usa a API ZwQueryInformationProcess() para detectar se um depurador está anexado ao processo e executar ações evasivas.

O esvaziamento do processo é outra técnica usada para evitar a detecção. Os pesquisadores descobriram que o malware suspende um processo legítimo (Vaccinerende.exe) recém-criado, injeta seu código na memória e o retoma, tornando-o uma ameaça persistente.

“O código malicioso adiciona um novo item de execução automática ao registro do sistema para manter a persistência e manter o controle do dispositivo da vítima quando ele é reiniciado”, observaram os pesquisadores em seu relatório.

Para se proteger, evite clicar em links ou anexos em e-mails, a menos que sejam legítimos, use software de segurança e software antivírus, mantenha o software atualizado com os patches mais recentes e considere o serviço de Desarme e Reconstrução de Conteúdo (CDR) para remover objetos maliciosos incorporados de documentos antes de abri-los.

Fonte: HackRead

Veja também:

- Alerta para malware que ataca por motivações financeiras no Brasil

- Conheça os riscos e as ameaças mais comuns durante a Black Friday.

- Campanha de phishing viola propriedade intelectual

- Pós-graduação em Informática: UFPR tem 136 vagas para mestrado e doutorado

- Cibercriminosos utilizam vetores de ataque inovadores

- Relatório da Sophos detalha operações de cibercriminosos baseados na China

- Como mitigar os riscos nas cidades inteligentes

- Trojan bancário dispara no Brasil

- brasileiros percebem efeitos negativos das redes sociais na saúde mental

- Perdas devido à IA, Risco Cibernético e Propriedade Intelectual

- Windows com máquina virtual Linux infectadas em ataque Phishing

- Hackers publicam em fórum megavazamento de fotos de brasileiros

Be the first to comment