Microsoft Azure sofre a maior violação de dados de sua história. Centenas de contas executivas comprometidas.

Pela primeira vez na história da Microsoft, um ataque cibernético deixou centenas de contas de executivos comprometidas e causou um grande vazamento de dados de usuários quando o Microsoft Azure foi atacado.

Nas últimas semanas, os pesquisadores da Proofpoint têm monitorado uma campanha contínua de aquisição de contas na nuvem, impactando dezenas de ambientes Microsoft Azure e comprometendo centenas de contas de usuários, incluindo executivos seniores. Esta postagem serve como um alerta à comunidade sobre o ataque e oferece sugestões que as organizações afetadas podem implementar para se protegerem dele. De acordo com a Proofpoint , os hackers usam técnicas maliciosas que foram descobertas em novembro de 2023. Inclui roubo de credenciais por meio de métodos de phishing e controle de conta na nuvem (CTO), que ajudou os hackers a obter acesso aos aplicativos Microsoft365 e também ao OfficeHome.

A razão pela qual tantas pessoas caíram neste ataque foi porque ele foi realizado através de links maliciosos incorporados em documentos. Esses links levavam a sites de phishing, mas o texto âncora desses links era “Ver documento”.

Naturalmente, ninguém suspeitou de um texto como esse. Para ocultar sua localização e ultrapassar as restrições geográficas, os hackers provavelmente usaram serviços de proxy.

Falando nas vítimas, embora dados críticos dos usuários tenham sido comprometidos, o principal alvo do ataque foram executivos de nível médio e sênior. Principalmente pessoas como diretores financeiros, vice-presidentes de operações, presidentes, diretores de vendas, gerentes de contas e CEOs.

O objetivo deste ataque foi identificado como fraude financeira e, claro, roubo de dados. O que piorou a situação é que esses hackers podem ter interferido no sistema de autenticação multifator assim que obtiveram acesso.

Basicamente, significa alterar o número de telefone de recuperação para bloquear o usuário por mais tempo ou instalar um autenticador de aplicativo para bloquear permanentemente o proprietário original da conta. Mais detalhes sobre o impacto do ataque ainda estão por vir.

Entretanto, os agressores foram identificados como um grupo originário da Rússia e da Nigéria. No entanto, esta suposição baseia-se apenas na utilização dos ISP locais de linha fixa nestes países. O resto dos detalhes ainda são desconhecidos.

Riscos pós-comprometimento

O acesso inicial bem-sucedido geralmente leva a uma sequência de atividades pós-comprometimento não autorizadas, incluindo:

- Manipulação do AMF. Os invasores registram seus próprios métodos de MFA para manter o acesso persistente. Os pesquisadores observaram que os invasores escolhendo diferentes métodos de autenticação, incluindo o registro de números de telefone alternativos para autenticação via SMS ou chamada telefônica. No entanto, na maioria dos casos de manipulação de MFA, os invasores preferiram adicionar um aplicativo autenticador com notificação e código.

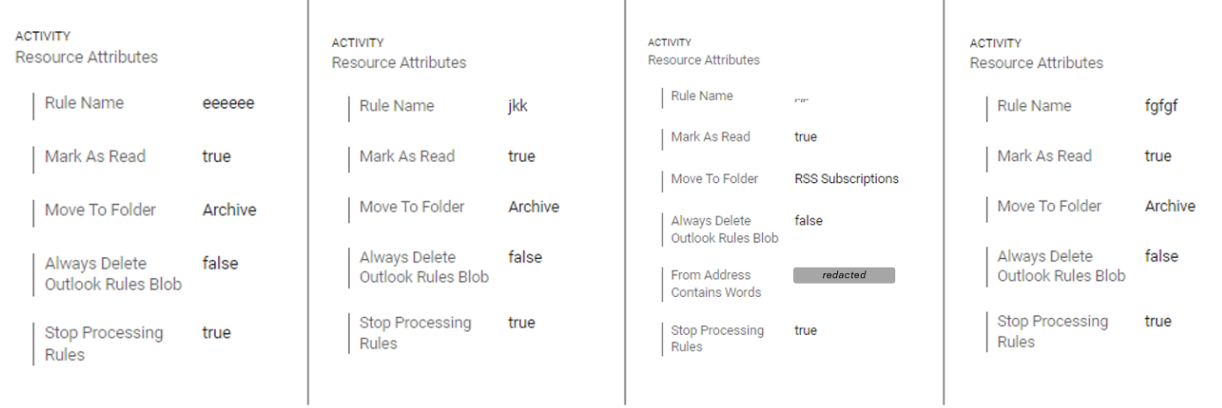

Exemplos de eventos de manipulação de MFA, executados por invasores em um locatário de nuvem comprometido.

- Exfiltração de dados. Os invasores acessam e baixam arquivos confidenciais, incluindo ativos financeiros, protocolos de segurança internos e credenciais de usuário.

- Phishing interno e externo. O acesso à caixa de correio é aproveitado para conduzir movimentos laterais nas organizações afetadas e para atingir contas de usuários específicas com ameaças de phishing personalizadas.

- Fraude financeira. Num esforço para perpetrar fraudes financeiras, mensagens de e-mail internas são enviadas para os departamentos de Recursos Humanos e Financeiro das organizações afetadas.

- Regras de caixa de correio. Os invasores criam regras de ofuscação dedicadas, destinadas a encobrir seus rastros e apagar todas as evidências de atividades maliciosas das caixas de correio das vítimas.

Exemplos de regras de ofuscação de caixas de correio criadas por invasores após o controle bem-sucedido de contas.

Infraestrutura operacional

A análise forense do ataque revelou vários proxies, serviços de hospedagem de dados e domínios sequestrados, constituindo a infraestrutura operacional dos invasores. Foram observados invasores empregando serviços de proxy para alinhar a origem geográfica aparente das atividades não autorizadas com a das vítimas visadas, evitando políticas de delimitação geográfica. Além disso, o uso de serviços de proxy alternados com frequência permite que os agentes de ameaças mascarem sua verdadeira localização e crie um desafio adicional para os defensores que buscam bloquear atividades maliciosas.

Além do uso de serviços de proxy, vimos invasores utilizarem determinados ISPs locais de linha fixa, expondo potencialmente suas localizações geográficas. Entre essas fontes não-proxy, destacam-se a ‘Selena Telecom LLC’, com sede na Rússia, e os provedores nigerianos ‘Airtel Networks Limited’ e ‘MTN Nigeria Communication Limited’.

Embora a Proofpoint não tenha atualmente atribuído esta campanha a nenhum ator de ameaça conhecido, existe a possibilidade de que atacantes russos e nigerianos possam estar envolvidos, traçando paralelos com ataques anteriores à nuvem.

As más práticas de segurança da Microsoft

No ano passado, em agosto, a Microsoft foi criticada por Amit Yoran , CEO da empresa de segurança cibernética Tenable, por suas medidas de segurança inadequadas. Ele chamou o histórico da empresa em termos de segurança cibernética de “ainda pior do que você pensa”

Ele acrescentou ainda que a Microsoft tem um “padrão repetido de práticas negligentes de segurança cibernética” que repetidamente levou a várias violações de dados, afetando indivíduos e organizações e permitindo que o governo chinês espionasse o governo dos EUA e seus cidadãos.

Ele até teve um exemplo para comprovar isso. Em 12 de julho, a Microsoft falou sobre outra violação de dados no Azure que teria sido causada por hackers chineses.

O impacto do ataque foi tão grave que o senador Ron Wyden (D-OR) escreveu uma carta ao Departamento de Justiça dos EUA instando a responsabilizar a Microsoft.

Além disso, Yoran supostamente descobriu outra falha de segurança em seu sistema e notificou a empresa sobre o mesmo. Mas, segundo ele, demoraram 90 dias para resolver o problema e, mesmo assim, foi lançada uma correção parcial que protegeria apenas os novos aplicativos baixados. O problema foi resolvido logo depois que Yoran postou sobre isso online.

As violações de segurança estão se tornando muito comuns na Microsoft e em muitas outras empresas de tecnologia. Esta é parte da razão pela qual o governo dos EUA fez com que as empresas fossem mais transparentes sobre as suas questões de segurança e divulgassem violações de dados significativas .

Recomendações da proofpoint

Para reforçar a defesa da sua organização contra este ataque, considere as seguintes medidas:

- Monitore a string específica do agente do usuário e os domínios de origem nos logs da sua organização para detectar e mitigar possíveis ameaças.

- Imponha a alteração imediata de credenciais para usuários comprometidos e direcionados e imponha alterações periódicas de senha para todos os usuários.

- Identifique o controle de conta (ATO) e possível acesso não autorizado a recursos confidenciais em seu ambiente de nuvem. As soluções de segurança devem fornecer detecção precisa e oportuna tanto para o comprometimento inicial da conta quanto para as atividades pós-comprometimento, incluindo visibilidade de serviços e aplicativos abusados.

- Identifique vetores de ameaças iniciais, incluindo ameaças por e-mail (por exemplo, phishing, malware, falsificação de identidade, etc.), ataques de força bruta e tentativas de pulverização de senhas.

- Empregue políticas de correção automática para reduzir o tempo de permanência dos invasores e minimizar possíveis danos.

Fonte: techreport & proofpoint

Veja também:

- Avast pagará US$ 16,5 milhões por venda informações de usuários

- Segurança cibernética continua sendo prioridade na gestão de riscos, diz KPMG

- Zero Trust é muito mais que identidade

- Novas falhas de desvio de autenticação Wi-Fi expõem redes

- Insights e tendências sobre ransomware 2024

- Epidemia de ransomware e expansão da IA em cibersegurança

- O Cérebro do seu roteador, por que atualizar!

- Fortalecendo a proteção web com inteligência artificial

- Check Point Software analisa o bloqueio do LockBit

- Ameaças cibernéticas e adoção de novas tecnologias digitais sem mão de obra especializada estão entre os principais riscos corporativos

- 5 etapas para melhorar sua postura de segurança no Microsoft Teams

- Novo Trojan Coyote atinge 61 bancos brasileiros com ataque movido por Nim

4 Trackbacks / Pingbacks