Hacker vende acesso ao sistema de segurança de Aeroporto por apenas US$ 10 na Dark Web. Se você não consegue encontrá-lo no Google, você definitivamente vai encontrá-lo na Dark Web.

Os mercados negros na Dark Web não são conhecidos apenas por vender drogas, é uma enorme rede oculta onde você pode comprar praticamente qualquer coisa que possa imaginar – de pornografia, armas e moedas falsas a ferramentas de hackers, exploits, malware e zero -dias. Um desses tipos de mercado clandestino na Dark Web é o RDP Shop, uma plataforma de onde qualquer pessoa pode comprar acesso RDP (protocolo de desktop remoto) a milhares de máquinas hackeadas por uma pequena taxa.

As lojas online da Dark Web vendem acesso RDP (remote desktop protocol) a máquinas hackeadas, das quais é possível comprar logins em sistemas de computadores para potencialmente prejudicar cidades e derrubar grandes empresas.

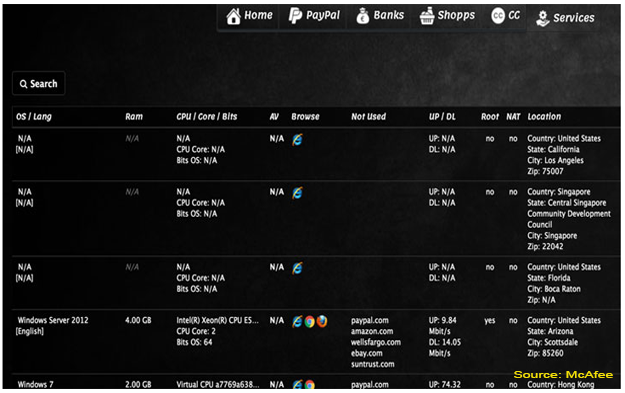

Ao investigar várias lojas RDP no subsolo, os pesquisadores de segurança da equipe de Pesquisa Avançada de Ameaças da McAfee descobriram que alguém está vendendo acesso remoto vinculado a sistemas de segurança em um grande aeroporto internacional por apenas US $ 10.

O RDP, um protocolo proprietário desenvolvido pela Microsoft que permite que um usuário acesse outro computador por meio de uma interface gráfica, é uma ferramenta poderosa para administradores de sistemas. Nas mãos erradas, o RDP pode ser usado para efeito devastador. Os recentes ataques de ransomware SamSam em várias instituições americanas demonstram como o acesso RDP serve como ponto de entrada. Atacar uma rede de alto valor pode ser tão fácil e barato quanto ir à clandestinidade e fazer uma compra simples. Criminosos cibernéticos como o grupo SamSam só precisam gastar US $ 10 iniciais para obter acesso e estão cobrando resgate de US $ 40 mil por descriptografia, o que não é nenhum pouco ruim o retorno sobre o investimento – ROI !

Em vez de comprar credenciais RDP, os pesquisadores usaram o mecanismo de busca Shodan para encontrar o endereço IP correto da máquina Windows Server hackeada, cuja conta de administrador estava à venda, como mostra a imagem. Quando os pesquisadores acessaram sua tela de login pelo Windows RDP, encontraram mais duas contas de usuário, que estavam “associadas a duas empresas especializadas em segurança de aeroportos; uma em segurança e automação predial, a outra em vigilância de câmeras e análise de vídeo“.

“Nós não exploramos o nível total de acesso a essas contas, mas um compromisso poderia oferecer um grande apoio e movimento lateral através da rede usando ferramentas como o Mimikatz“, escrevem os pesquisadores.

“Realizamos o mesmo tipo de pesquisa na outra conta de login e descobrimos que o domínio provavelmente está associado ao sistema de trânsito automatizado do aeroporto, o sistema de transporte de passageiros que conecta os terminais“.

O especialista em segurança Brian Krebs escreveu o artigo “Really Dumb Passwords” em 2013. Essa frase curta encapsula a vulnerabilidade dos sistemas RDP. Os atacantes simplesmente examinam a Internet em busca de sistemas que aceitem conexões RDP e iniciem um ataque de força bruta com ferramentas populares como Hydra, NLBrute ou RDP Forcer para obter acesso. Essas ferramentas combinam dicionários de senha com o grande número de credenciais roubadas em grandes violações recentes de dados. Cinco anos depois, as lojas RDP são ainda maiores e mais fáceis de acessar.

E uma vez que os invasores logam com sucesso no computador remoto, eles não fazem nada, exceto colocar os detalhes da conexão à venda na Dark Web. Qualquer pessoa que comprar acesso a essas máquinas pode se mover lateralmente dentro da rede, criar backdoors, alterar configurações, instalar malware e roubar dados.

A equipe de Pesquisa de Ameaças Avançadas da McAfee analisou várias lojas RDP, variando em tamanho de 15 a mais de 40.000 conexões RDP para venda no Ultimate Anonymity Service (UAS), uma empresa russa e a maior loja ativa que pesquisamos. Também analisamos lojas menores encontradas em buscas em fóruns e bate-papos. Durante o curso de nossa pesquisa, notamos que o tamanho das lojas maiores varia de um dia para o outro, com cerca de 10%.

Acesso RDP por criminosos cibernéticos

Como os cibercriminosos usam o acesso RDP? O RDP foi projetado para ser uma maneira eficiente de acessar uma rede. Ao utilizar o RDP, um invasor não precisa criar uma campanha de phishing sofisticada, investir em ofuscação de malware, usar um kit de exploração ou se preocupar com defesas antimalware. Quando os invasores obtêm acesso, eles estão dentro no sistema. Vasculhando o submundo do crime, a McAfee encontrou os principais usos de máquinas RDP hackeadas promovidas pelas lojas RDP.

False flags – Sinalizadores falsos: o uso do acesso RDP para criar o direcionamento incorreto é um dos aplicativos mais comuns. Apesar de preservar o anonimato, um atacante pode fazer parecer que sua atividade ilegal é originada na máquina da vítima, plantando efetivamente uma bandeira falsa para pesquisadores e pesquisadores de segurança. Os invasores podem plantar esse sinalizador compilando códigos maliciosos na máquina da vítima, criando propositalmente caminhos de depuração falsos e alterando os rastreamentos do ambiente do compilador.

Spam: Assim como os spammers usam botnets gigantes como Necrus e Kelihos, o acesso RDP é popular entre um subconjunto de spammers. Alguns dos sistemas que encontramos para venda são ativamente promovidos para campanhas de mala direta, e quase todas as lojas oferecem uma verificação gratuita da lista negra, para ver se os sistemas foram sinalizados pelo SpamHaus e outras organizações antispam.

Abuso de contas, coleta de credenciais e extorsão: Ao acessar um sistema via RDP, os invasores podem obter quase todos os dados armazenados em um sistema. Essas informações podem ser usadas para roubo de identidade, aquisições de contas, fraudes com cartões de crédito e extorsão, etc.

Cryptomining: No último Relatório do McAfee Labs sobre ameaças, foi comentado o aumento da mineração ilegal de criptomoedas devido ao aumento do valor de mercado das moedas digitais. A McAfee encontrou vários fóruns criminosos anunciando ativamente a mineração da Monero como um uso para máquinas RDP comprometidas.

Ransomware: A grande maioria dos ransomwares ainda é disseminada por e-mails de phishing e kits de exploração. No entanto, grupos criminosos especializados, como o SamSam, usam o RDP para acessar facilmente as redes de suas vítimas quase sem serem detectados e plantar seus códigos maliciosos de ramsonware para infectar e depois cobrar o resgate para devolver o acesso as dados.

Recomendações

Como solução, as organizações devem considerar a adoção das medidas necessárias de segurança do RDP, como:

- Desabilitar o acesso a conexões RDP pela Internet aberta;

- Usar senhas complexas e autenticação de dois fatores tornará os ataques RDP de força bruta mais difíceis de serem bem-sucedidos;

- Bloquear usuários e bloqueie ou limite o tempo de IPs que tenham muitas tentativas de login com falha;

- Verificar regularmente os logs de eventos em busca de tentativas incomuns de login;

- Considerar o uso de uma convenção de nomenclatura de contas que não revele informações organizacionais;

- Enumerar todos os sistemas na rede e listar como eles estão conectados e por meio de quais protocolos. Isso também se aplica a sistemas de Internet of Things e POS.

Conclusão

A McAfee concluir em seu relatório que “Acessar remotamente os sistemas é essencial para os administradores do sistema desempenharem suas funções. No entanto, eles precisam dedicar tempo para configurar o acesso remoto de maneira segura e que não seja facilmente explorável. As lojas de RPDs armazenam endereços de máquinas vulneráveis e reduziram o esforço de seleção de vítimas por hackers para uma simples compra on-line.”

“Governos e organizações gastam bilhões de dólares todos os anos para proteger os sistemas de computador em que confiamos. Mas mesmo uma solução de última geração não pode fornecer segurança quando o backdoor é deixado aberto ou carrega apenas um cadeado simples. Assim como nós verificamos as portas e janelas quando deixamos nossas casas, as organizações devem verificar regularmente quais serviços são acessíveis do lado de fora e como eles são protegidos. Proteger sistemas requer uma abordagem integrada de defesa em profundidade e atitudes pró-ativas de todos os funcionários.”, finaliza o relatório da McAfee.

Fonte: McAfee Labs & The Hacker News & SC Media

Veja também:

- Continuidade Cibernética

- Ransomware – Perigoso para você e para a empresa, mas é altamente lucrativo para hackers

- Projeto de lei geral de proteção de dados pessoais é aprovado no Senado

- Violação de dados no Ticketmaster usou software Chatbot incorporado

- Como proteger suas fotos / vídeos de hackers?

- Vazamento de dados no site da Adidas

- CISO (Chief Information Security Officer)

1 Trackback / Pingback