Grupo hacker alega ter invadido sistemas da Claro, NET e Embratel. Grupo pede pagamento de recompensa para não vazar dados.

O mesmo grupo que alega ter realizado um ataque ao Ministério da Saúde em dezembro reivindica colocando como responsável por uma invasão hacker à operadora Claro. O Lapsus$ informou ter acessado cerca de 10 petabytes (PB) – o equivalente a 10 mil terabytes (TB) – de dados.

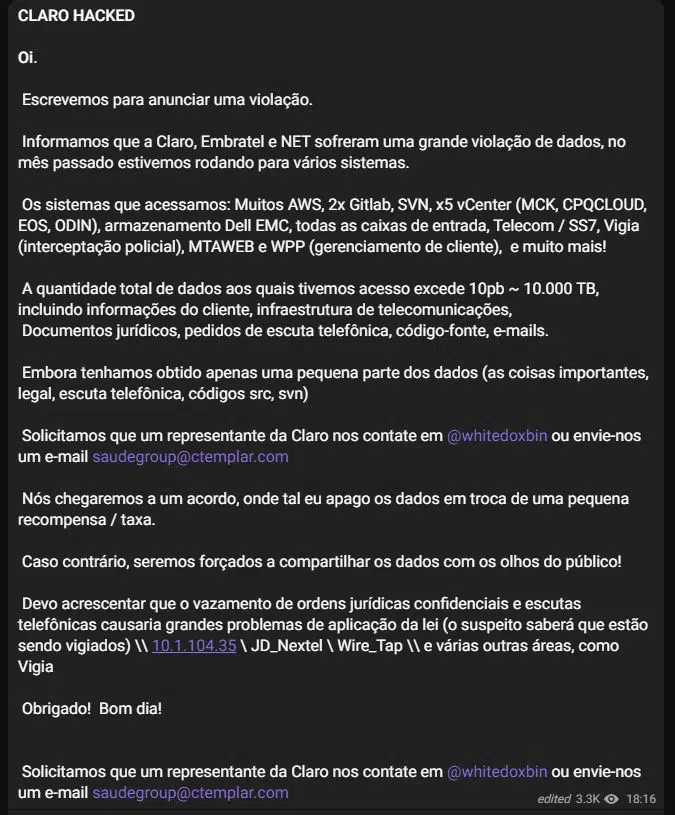

O anúncio do hack afirma que o grupo teve acesso a mais de 10 petabytes (PB) de dados, ou seja, 10.000 terabytes (TB). Ou seja, com uma internet de 1 Gbps demoraria quase 3 anos para fazer o download de todos os arquivos. Talvez devido ao tamanho, os hackers alegam que obtiveram apenas uma parte dos dados, porém importantes, como informações sobre pedidos de escuta telefônica, documentos jurídicos, código-fonte e emails.

Entre as informações acessadas, estariam dados pessoais de clientes, da infraestrutura de comunicações, documentos jurídicos, pedidos de escuta telefônica, código-fonte e e-mails. O grupo solicita um contato com algum representante da Claro e está pedindo o que chama de “uma pequena recompensa” para apagar os dados que afirma possuir.

Caso contrário, o Lapsus$ diz que vai vazar as informações ilegalmente acessadas. O grupo afirma ter obtido apenas uma pequena parte dos dados “as coisas importantes, legal, escuta telefônica, códigos src, svn”. Em sua mensagem, postada em português e inglês no Telegram, o grupo reforça que o vazamento de ordens jurídicas confidenciais e escutas telefônicas “causaria grandes problemas de aplicação da lei (o suspeito saberá que está sendo vigiado)”.

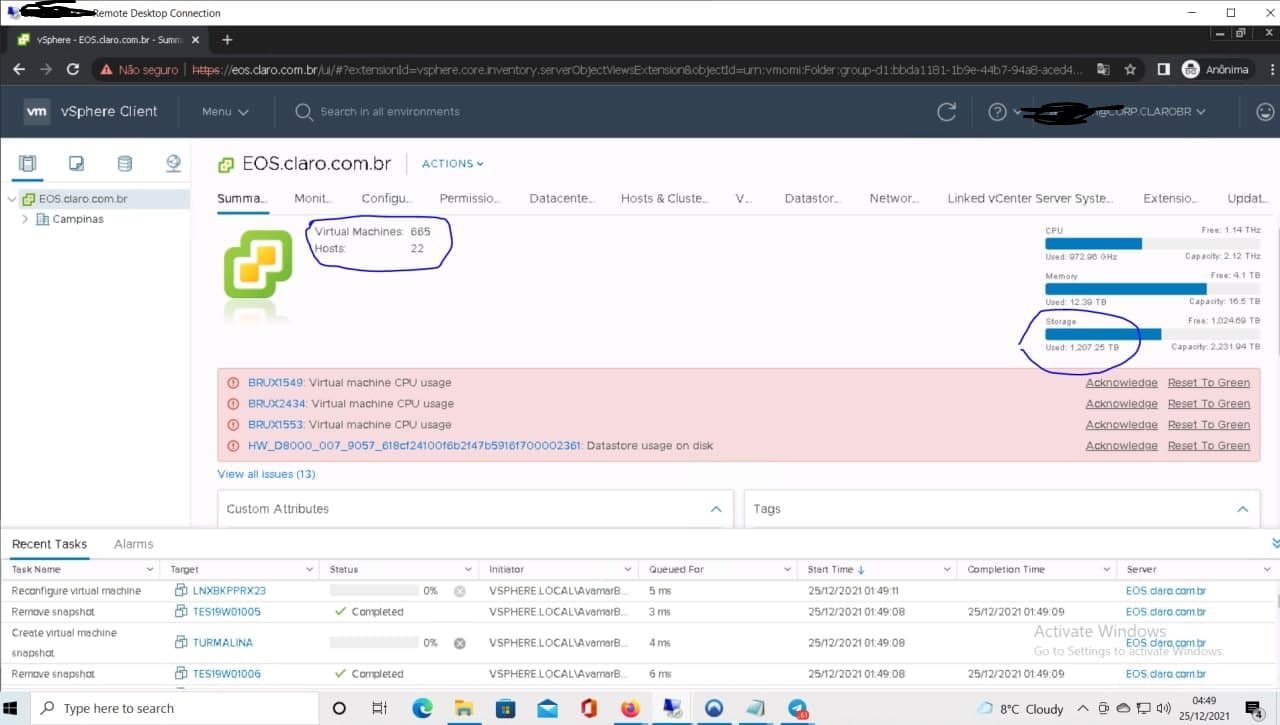

Grupo hacker postou imagens de possível sistema interno da Claro

Junto ao post no Telegram, há uma série de imagens de captura de tela que seriam de ambientes do sistema interno da operadora Claro. De acordo com sua mensagem no Telegram, o Lapsus$ diz ter acessado “muitos AWS, 2x Gitlab, SVN, x5 vCenter (MCK, CPQCLOUD, EOS, ODIN), armazenamento Dell EMC, todas as caixas de entrada, Telecom / SS7, Vigia (interceptação policial), MTAWEB e WPP (gerenciamento de cliente), e muito mais”.

No suposto ataque atual, o grupo Lapsus reivindica ter acesso os seguintes sistemas: AWS, Gitlab, SVN, x5 vCenter (MCK, CPQCLOUD, EOS, ODIN), armazenamento da Dell EMC, caixas de entrada, Telecom/SS7, Vigia (interceptação policial), MTAWEB e WPP (gerenciamento de cliente).

Não são apenas dados de clientes que supostamente foram expostos. O grupo afirmou ter em mãos ordens jurídicas confidenciais que “causariam grandes problemas de aplicação da lei“, principalmente no que toca a interceptação policial.

Caso as empresas não cooperem, afirma o grupo, eles serão forçados a compartilhar tais dados com o público. Notando especialmente dados mais sensíveis como escutas telefônicas, que podem atrapalhar investigações policiais em curso no Brasil.

Pedido de resgate dos hackers. Fonte: Divulgação.

O grupo hacker Lapsus$ assumiu a autoria do ataque, mas não deixou claro se quer a recompensa paga em criptomoedas em seu pronunciamento.Outros sistemas que foram atacados recentemente foram dos Correios, Polícia Federal e PRF, todos

O Lapsus ainda pede um dinheiro como “resgate“, mas o valor não foi comentado. O ataque cibernético é classificado como ransomware: o ransomware clássico é composto por um “vírus” que entra no computador e sequestra (criptografa) os dados (arquivos) do sistema. Neste caso, não há malware em jogo, mas a ação de recolher dados e exigir pagamento para a não exclusão ou vazamento pode ser classificada como “human-operated ransomware“, algo como “ransomware manipulado por humano“.

Após publicar telas que aparentam ser dos sistemas internos da Embratel, NET e Claro, o grupo publicou uma tentativa de extorsão, afirmando que apagará os dados em troca de uma pequena recompensas.

Conforme traz o site Ciso Advisor, há dois dias, um usuário anunciou em um fórum frequentado por cibercriminosos brasileiros a venda de tabelas de dados que alega terem origem na Claro, na Net e na Vivo. Entretanto, não é possível determinar se os dados supostamente da Claro estão relacionados ao incidente anunciado pelo grupo Lapsus$.

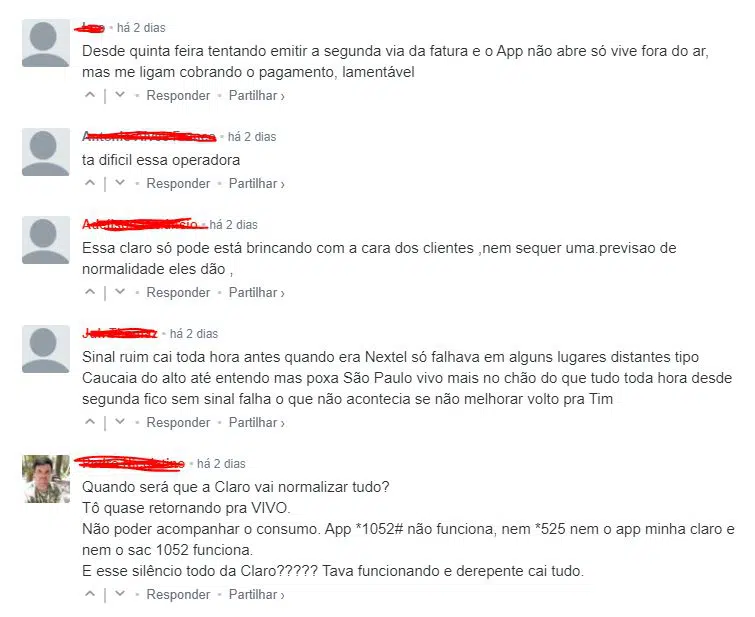

Diversos usuários reclamaram de quedas no sistema da Claro. Dentre os comentários, iniciados no domingo (26), é possível encontrar problemas com seu aplicativo, sinal de telefone e outros serviços da empresa.

Usuários reclamando dos serviços da Claro. Fonte: Downdetector

Usuários reclamando dos serviços da Claro. Fonte: Downdetector

Até mesmo o Procon de São Paulo precisou noticiar a empresa, podendo levar uma multa milionária por conta desta instabilidade que pode ter ligação com o possível ataque do grupo acima.

“O Procon-SP notificou a Claro S/A solicitando esclarecimentos sobre notícias veiculadas na imprensa informando falhas em seus canais de atendimento. Consumidores relataram dificuldades para realização de recarga de celular, bloqueio de linhas móveis em caso de roubo, entre outros.

A empresa deverá explicar por quais razões os consumidores ficaram impossibilitados de entrar em contato com a operadora, que tipos de atendimentos foram afetados e prejudicados, por quanto tempo perdura o problema, quais providências foram adotadas para solução das demandas, além de esclarecer qual plano de ação foi adotado para ressarcimento dos valores relativos aos serviços não prestados.”

Ainda não é possível saber se a Claro negocia com os hackers o acesso aos dados e se realmente a empresa foi alvo de ataque.

Ainda hoje, é possível encontrar nas redes sociais reclamações de usuários da operadora por causa da falta de internet na virada do ano. Porém, o problema também pode ter outra origem, que não o possível ataque hacker).

Fonte: Olhar Digital & Reddit & Licoins & Tecmundo Veja também:

- Microsoft reedita Bug do Milênio na virada para 2022

- Crime cibernético – seus funcionários são uma ameaça à segurança operacional?

- Crie uma Persona convincente e esconda sua Identidade Online

- 5 Cybersecurity Trends para observar em 2022

- LastPass Master Passwords pode ter sido comprometida

- Log4j nova versão 2.17.1 do Apache corrige nova falha de RCE

- Com foco em privacidade o DuckDuckGo cresce 46%

- Cibercrime está cada vez mais frequente em empresas: é hora de falar de AIOps

- VMware é fortemente afetado pelo Log4j e apresenta falha crítica no UEM

- Novo vetor de ataque Log4j descoberto

- Dridex trolla funcionários com falsos e-mails de rescisão de empregos

2 Trackbacks / Pingbacks