Novo vetor de ataque Log4j descoberto. Apache Foundation lança a terceira atualização da ferramenta de registro em 10 dias para resolver outra falha.

As organizações que trabalham para reduzir a exposição a ataques direcionados à vulnerabilidade de execução remota de código (RCE) Log4j, divulgada em 9 de dezembro, têm algumas novas considerações a ter em mente.

Os pesquisadores de segurança da Blumira descobriram que os agentes de ameaças podem potencialmente acionar a falha RCE em aplicativos Log4j internos e localmente expostos por meio de uma conexão JavaScript WebSocket – sugerindo que a superfície de ataque pode ser muito maior do que se pensava. Enquanto isso, a Apache Foundation lançou no fim de semana passado mais uma atualização para corrigir uma terceira vulnerabilidade na estrutura de registro nos últimos dias, o que significa que as organizações mais uma vez precisarão corrigir seus softwares para permanecerem totalmente protegidas contra a ameaça.

De acordo com Blumira, os invasores podem explorar a falha do Log4j RCE atraindo os usuários para qualquer servidor que execute JavaScript para iniciar uma conexão WebSocket. WebSocket é um protocolo de comunicação que muitos navegadores modernos usam para comunicação bidirecional entre o servidor e o cliente. O site faria chamadas para o sistema do usuário ou rede local usando WebSocket. Se o host da vítima for vulnerável, ele será forçado a chamar outro site controlado pelo invasor por meio de LDAP, RMI, DNS, HTTP ou outro protocolo e baixar JavaScript malicioso para explorar o Log4j RCE, diz Matthew Warner, CTO e cofundador de Blumira.

“Se a vítima tivesse uma versão vulnerável do Log4j e estivesse desconectando solicitações para caminhos solicitados e / ou a origem dessas solicitações, isso acionaria a pesquisa Log4j JNDI para o host malicioso”, diz Warner. “Nenhum esforço adicional seria necessário.“

Warner diz que a pesquisa de Blumira mostra que o impacto do Log4j não se limita a servidores vulneráveis.

“Qualquer pessoa com um serviço que utiliza uma versão vulnerável do Log4j em sua máquina ou rede privada local pode navegar em um site e potencialmente acionar a vulnerabilidade“, diz Warner. Ele expande significativamente a superfície de ataque e é outra arma que os operadores de phishing e golpes de publicidade maliciosa podem explorar, diz ele.

O novo vetor de ataque não deve complicar as coisas para organizações que já estão seguindo as etapas de correção recomendadas para Log4j. “No entanto, ele destaca a importância de corrigir todos os servidores internos e de desenvolvimento local“, diz Warner.

Três vulnerabilidades – até agora

Log4j é uma ferramenta de registro quase onipresente em ambientes Java. Desde 9 de dezembro, três vulnerabilidades exclusivas foram divulgadas na estrutura de registro, cada uma com gravidade variável. A mais séria é a vulnerabilidade RCE crítica ( CVE-2021-44228 ) que a Apache Foundation divulgou em 9 de dezembro . A falha existe em um recurso de pesquisa Java Naming and Directory Interface (JNDI) que é habilitado por padrão nas versões Log4j 2.0-beta9 a Log4j 2.14.1.

Os invasores podem explorar o recurso para assumir o controle remoto completo de sistemas vulneráveis, o que pode incluir sistemas voltados para a Internet, sistemas internos, componentes de rede, máquinas virtuais, controle industrial e sistemas SCADA e ativos hospedados em nuvem.

A Apache Foundation lançou uma versão atualizada da estrutura de registro (Log4j 2.15.0) para usuários do Java 8 em 10 de dezembro para resolver a vulnerabilidade em meio a relatórios de invasores que procuram ativamente explorar a falha.

Em seguida, seguiu com uma segunda atualização em 13 de dezembro (Log4j 2.16.0 para Java 8 e Log4j 2.12.2 para Java 7) porque a correção original basicamente acabou abrindo sistemas para ataques de negação de serviço (DoS) ( CVE 2021-45046 ) sob certas condições.

Em 18 de dezembro, a Apache Foundation lançou outra atualização (Log4j 2.17.0 para Java 8) para abordar uma terceira vulnerabilidade recursiva infinita no Log4j ( CVE-2021-45105 ) que descreveu como permitindo ataques DoS.

“A recursão infinita é uma chamada de código repetida e repetida“, disse Saryu Nayyar, CEO da Gurucul. “Eventualmente, ele irá estourar a memória alocada a ele e fornecer a capacidade de injetar código malicioso fora do espaço de memória definido.“

Ambos CVE 2021-45046 e CVE-2021-45105 só podem ser explorados em condições não padrão específicas e, portanto, são considerados menos graves do que CVE-2021-44228 , a falha que foi divulgada em 9 de dezembro, que afeta uma ampla faixa de organizações .

De acordo com pesquisadores de segurança do Google , o bug afeta mais de 35.000 pacotes Java – ou mais de 8% – de todos os pacotes no Maven Central , um dos maiores repositórios de pacotes Java. A abrangência da falha e a relativa facilidade com que pode ser explorada atraiu a atenção generalizada dentro da comunidade de atores da ameaça.

Fornecedores de segurança relataram ter visto vários atacantes com motivação financeira, bem como grupos de ameaças apoiados pelo Estado de países como Irã, China e Turquia tentando ativamente explorar a falha.

A atividade levou a Agência de Segurança Cibernética e de Infraestrutura dos Estados Unidos (CISA) a emitir uma diretiva de emergência na sexta-feira ordenando que todas as agências federais civis tomem uma série de medidas para identificar, corrigir ou mitigar sistemas vulneráveis. As agências tinham até 23 de dezembro, para cumprir os requisitos da diretriz.

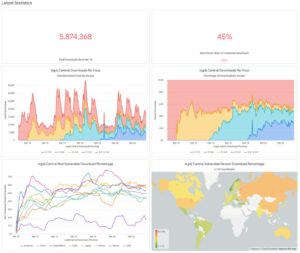

Os últimos desenvolvimentos ocorrem em meio a sinais de que as organizações estão fazendo pelo menos algum progresso no tratamento da ameaça. Uma análise que o fornecedor de segurança em nuvem Wiz conduziu mostra que 10 dias depois que a falha foi divulgada, as organizações em média corrigiram cerca de 45% de seus recursos de nuvem vulneráveis. No entanto, o fornecedor descobriu que 45% das máquinas vulneráveis permanecem desprotegidas contra a ameaça. Destes sistemas, 25% tinham privilégios administrativos e 7% estavam expostos à Internet.

Enquanto isso, um painel que a Sonatype lançou esta semana para rastrear os downloads do Log4j mostrou que havia mais de 4,6 milhões de downloads da ferramenta de registro desde 10 de dezembro. Quarenta por cento do que a empresa descreveu como os “downloads mais recentes” eram de versões vulneráveis do Log4j.

Fonte: DarkreadingVeja também:

- Windows 10 21H2 adiciona proteção contra ransomware ao baseline de segurança

- CISA publica um scanner log4j open source para identificar web vulneráveis

- Pandemia desperta interesse na adoção de Wi-Fi 6

- Apache lança novo patch 2.17.0 para Log4j para resolver vulnerabilidade de negação de serviço

- Receita Federal decide liberar dados de contribuintes no mercado

- Invasores usam Log4j para baixarem ransomware, web shells, backdoors

- Correção para a falha Log4j não protege totalmente contra ataques DoS e roubo de dados

- Apura identifica 17 grupos de ciberataques a empresas no Brasil

- Aprovada adesão do Brasil à Convenção sobre o Crime Cibernético Fonte: Agência Senado

- Apache desativa recurso do Log4j na versão 2.16

- CISA divulga diretrizes de tratamento da vulnerabilidade do Apache Log4j

- CISA divulga lista de 300 vulnerabilidades que precisam ser corrigidas

6 Trackbacks / Pingbacks