Gangue de ransomware usa nova exploit do MS Exchange para violar servidores por meio do Outlook Web Access (OWA).

Os agentes de ameaças de ransomware Play estão usando uma nova cadeia de exploração que ignora as mitigações de reescrita de URL do ProxyNotShell para obter a execução remota de código (RCE) em servidores vulneráveis por meio do Outlook Web Access (OWA).

A empresa de segurança cibernética CrowdStrike detectou a exploração (apelidada de OWASSRF) enquanto investigava ataques de ransomware Play, onde servidores Microsoft Exchange comprometidos foram usados para se infiltrar nas redes das vítimas.

Para executar comandos arbitrários em servidores comprometidos, os operadores de ransomware aproveitaram o Remote PowerShell para abusar do CVE-2022-41082 , o mesmo bug explorado pelo ProxyNotShell.

“Em cada caso, a CrowdStrike revisou os logs relevantes e determinou que não havia evidência de exploração de CVE-2022-41040 para acesso inicial”, disseram os pesquisadores .

“Em vez disso, parece que as solicitações correspondentes foram feitas diretamente por meio do ponto de extremidade do Outlook Web Application (OWA), indicando um método de exploração não divulgado anteriormente para o Exchange”.

Enquanto o ProxyNotShell explora o alvo CVE-2022-41040 , a CrowdStrike descobriu que a falha explorada pela exploração recém-descoberta é provavelmente CVE-2022-41080 , uma falha de segurança que a Microsoft marcou como crítica e não explorada em estado selvagem que permite a escalação remota de privilégios em servidores Exchange .

CVE-2022-41080 foi descoberto e relatado por zcgonvh com 360 noah lab e rskvp93, Q5Ca e nxhoang99 com VcsLab da Viettel Cyber Security.

Um dos pesquisadores que encontrou o bug disse que ele pode ser explorado como parte de uma “cadeia para RCE Exchange local, Exchange Online, Skype for Business Server (talvez SFB Online+Teams também, mas não consegue encontrar seu ponto de extremidade remoto powershell )“

No momento, não está claro se os agentes da ameaça estavam abusando dessa cadeia de ataque do Microsoft Exchange como uma exploração de dia zero antes que as correções fossem lançadas.

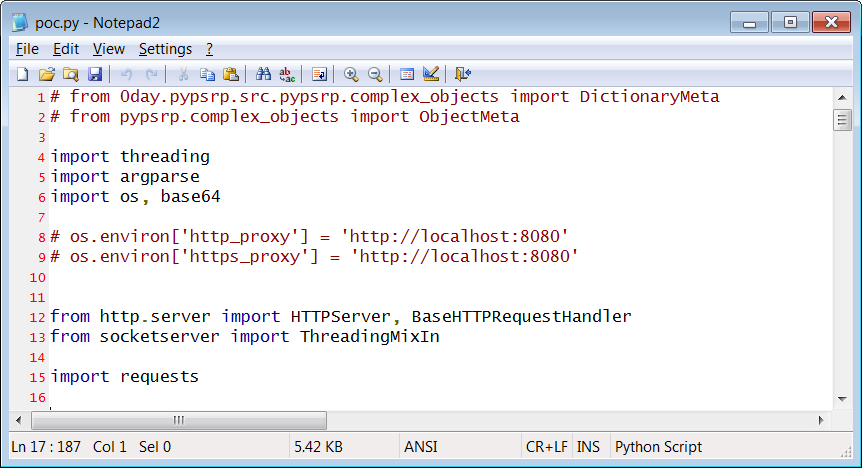

Exploit OWASSRF PoC vazou online

Enquanto os pesquisadores de segurança da CrowdStrike trabalhavam no desenvolvimento de seu próprio código de prova de conceito (PoC) para corresponder às informações de log encontradas durante a investigação desses recentes ataques de ransomware do Play, o pesquisador de ameaças da Huntress Labs, Dray Agha , encontrou e vazou ferramentas de um agente de ameaças on-line, em 14 dezembro.

As ferramentas vazadas continham um exploit PoC for Play’s Exchange, que permitiu ao CrowdStrike replicar a atividade maliciosa registrada nos ataques do ransomware Play.

A CrowdStrike acredita que a exploração de prova de conceito foi usada para descartar ferramentas de acesso remoto, como Plink e AnyDesk, em servidores comprometidos.

A BleepingComputer também descobriu que as ferramentas vazadas por Agha continham o software de administração remota ConnectWise, que provavelmente também foi implantado em ataques.

As organizações com servidores Microsoft Exchange locais em sua rede são aconselhadas a aplicar as atualizações de segurança mais recentes do Exchange (com novembro de 2022 sendo o nível de patch mínimo) ou desabilitar o OWA até que o patch CVE-2022-41080 possa ser aplicado.

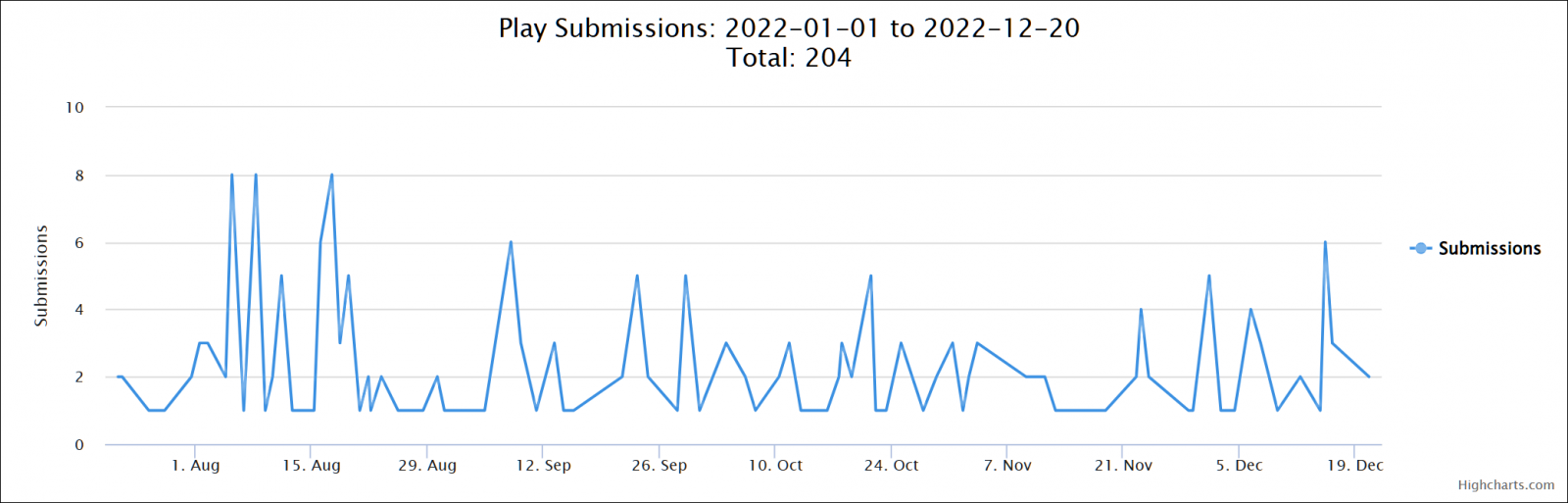

A operação de ransomware Play foi lançada em junho de 2022, quando as primeiras vítimas começaram a procurar ajuda para lidar com as consequências dos ataques nos fóruns do BleepingComputer .

Desde o seu lançamento em junho, dezenas de vítimas do ransomware Play enviaram amostras ou notas de resgate para a plataforma ID Ransomware para identificar qual ransomware foi usado para criptografar seus dados.

Ao contrário da maioria das operações de ransomware, os afiliados do Play lançam notas de resgate simples com a palavra PLAY e um endereço de e-mail de contato.

Atualmente, não há vazamento de dados vinculado a este ransomware ou qualquer indicação de que algum dado foi roubado durante os ataques.

Vítimas recentes atingidas por afiliados do ransomware Play incluem a rede de hotéis alemã H-Hotels , a cidade belga de Antuérpia e o Judiciário argentino de Córdoba .

Fonte: BleepingComputer Veja também:

- Ataques cibernéticos devem continuar em 2023

- Uber é violado novamente após invasores comprometerem nuvem de terceiros

- Fraudes e golpes: como empresas e consumidores podem se proteger durante o período de altas nas compras online

- Desligamentos em tecnologia: nem sempre demitir é a melhor opção

- Webinar – Gestão de identidade: desafios da implementação

- Webinar – Inovando na Avaliação de Risco Cibernético e simulação do ROI

- Webinar LGPD – Usando o DLP para evitar vazamento de informações

- A importância do monitoramento de dados em sistemas complexos de informação

- Como se preparar para não cair em golpes de ‘phishing’ durante a época de festas de fim de ano

- Tentativas de golpes na Black Friday cria alerta para as compras de Natal

- Kali Linux 2022.4 – O que há de novo!!

- 5 passos para aumentar a resiliência cibernética em sistemas hídricos

Be the first to comment